Qu'est-ce qui motive la tendance alarmante des rançongiciels ?

Table des matières

Les chevaux de Troie bancaires sont bien vivants... prêts à attaquer.

Les attaques par ransomware prennent une telle ampleur qu'elles sont devenues emblématiques de l'année 2020 en matière d'Infosec. Elles touchent tous les secteurs d'activité et leur intensité ne cesse de croître. De plus, 2020 a clairement montré une tendance à l'innovation de la part des gangs de ransomware, avec de nouvelles formes de pression pour obtenir la rançon (lire notre article sur Mazedont les techniques sont aujourd'hui imitées par 15 autres gangs) à un comportement professionnel lors de l'organisation de l'extorsion (lire notre blog sur le piratage du CWT et leurs négociations avec les pirates). Les analystes avancent de nombreuses raisons pour expliquer l'augmentation de la propagation des ransomwares : baisse des "barrières à l'entrée", développement des "Ransomware-as-a-service" (logiciels rançonneurs en tant que service) comme une proposition complète dans l'écosystème de la cybercriminalité... mais les "anciens" acteurs établis ont également surfé sur la vague et amélioré leur jeu. Certains de ces acteurs du ransomware injectent désormais leurs propres capacités d'infection pour propager et étendre la portée de l'attaque des logiciels malveillants qu'ils n'ont pas développés. Ce système est connu sous le nom de "programme d'affiliation". C'est notamment le cas d'acteurs matures qui avaient l'habitude de lancer des campagnes massives de chevaux de Troie bancaires, tels que Trickbot, Dridex ou Emotet.

Dridex

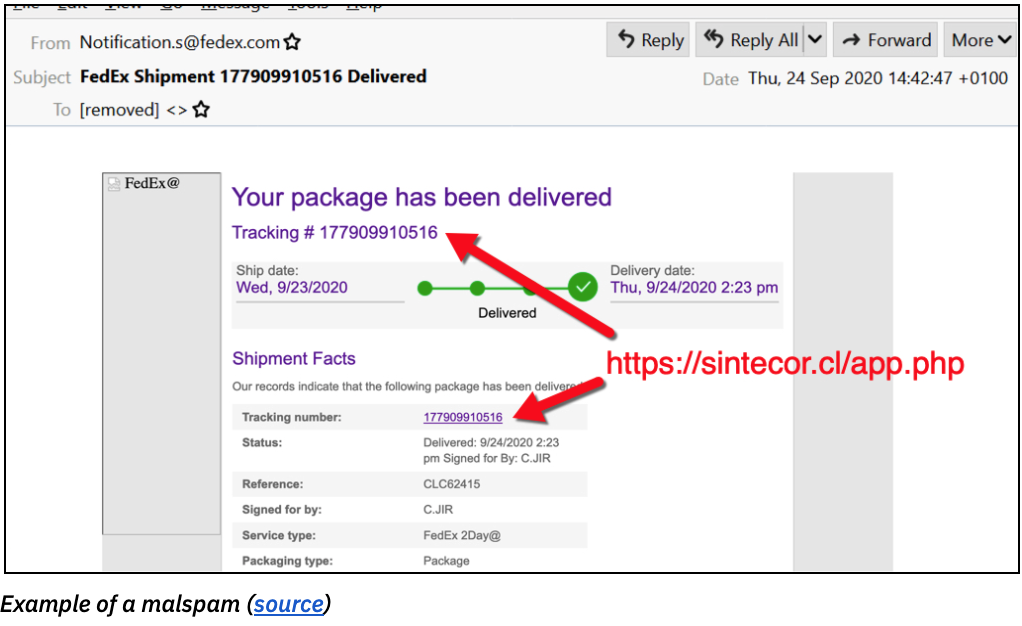

Tel le couteau suisse d'un cybercriminel, le logiciel malveillant Dridex a évolué d'un cheval de Troie bancaire à l'exploitation de divers modules tels qu'un enregistreur de frappe, une injection web, un contrôle à distance, du spam, etc. Il est désormais utilisé comme mécanisme de livraison initial pour des attaques ciblées de ransomware, telles que WastedLocker. Dridex a récemment connu une recrudescence (depuis la mi-septembre 2020), par le biais d'une campagne mondiale de phishing exploitant de fausses factures prétendument envoyées par FedEx et UPS.

Trickbot

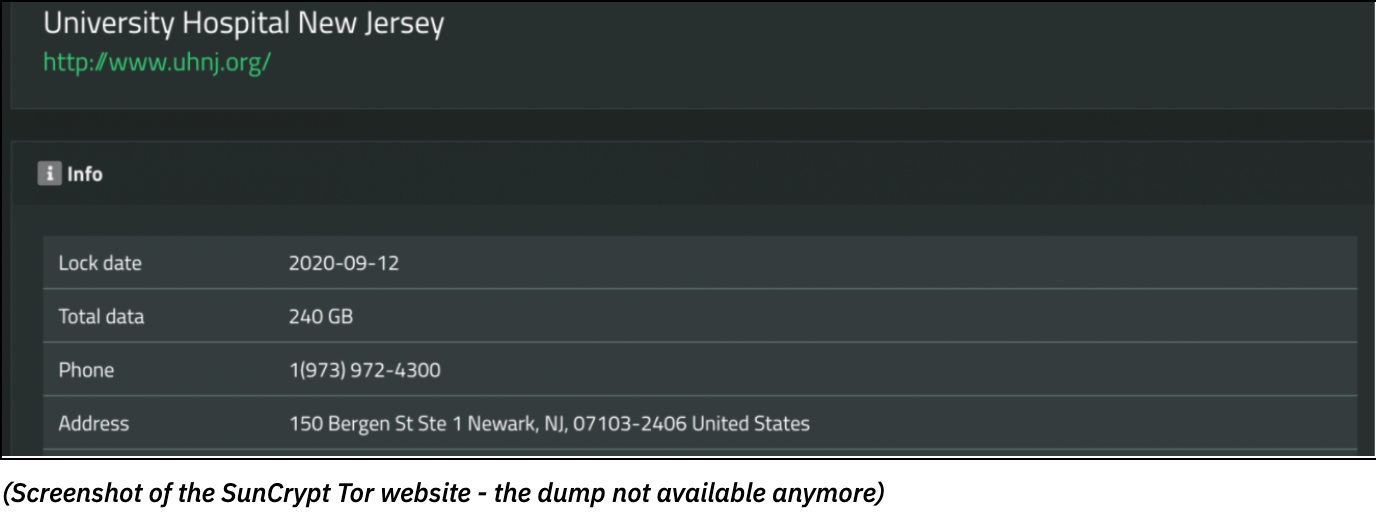

Le secteur de la santé continue d'être une cible privilégiée pour les cybercriminels qui cherchent à obtenir des informations précieuses sur les patients. Il y a deux semaines, 48 000 documents (240 Go) ont d'abord été volés sur le réseau de l'hôpital universitaire du New Jersey, puis cryptés par un logiciel malveillant appelé SunCrypt. Deux mois plus tôt, un employé de l'UH aurait été infecté par le cheval de Troie TrickBot. Bien qu'il ait été corrigé, cet incident a apparemment ouvert la porte à une nouvelle compromission de l'ensemble du système informatique et au déploiement de SunCrypt. En outre, le groupe (qui ferait partie du cartel Maze) a déclaré posséder les fichiers de l'UHNJ sur son site web :  Historiquement, Trickbot a été tristement célèbre pour avoir propagé le message de Ryukune autre famille de ransomwares. Des observations récentes montrent qu'il pousse maintenant le ransomware Conti, élargissant ainsi son service.

Historiquement, Trickbot a été tristement célèbre pour avoir propagé le message de Ryukune autre famille de ransomwares. Des observations récentes montrent qu'il pousse maintenant le ransomware Conti, élargissant ainsi son service.

Emotet

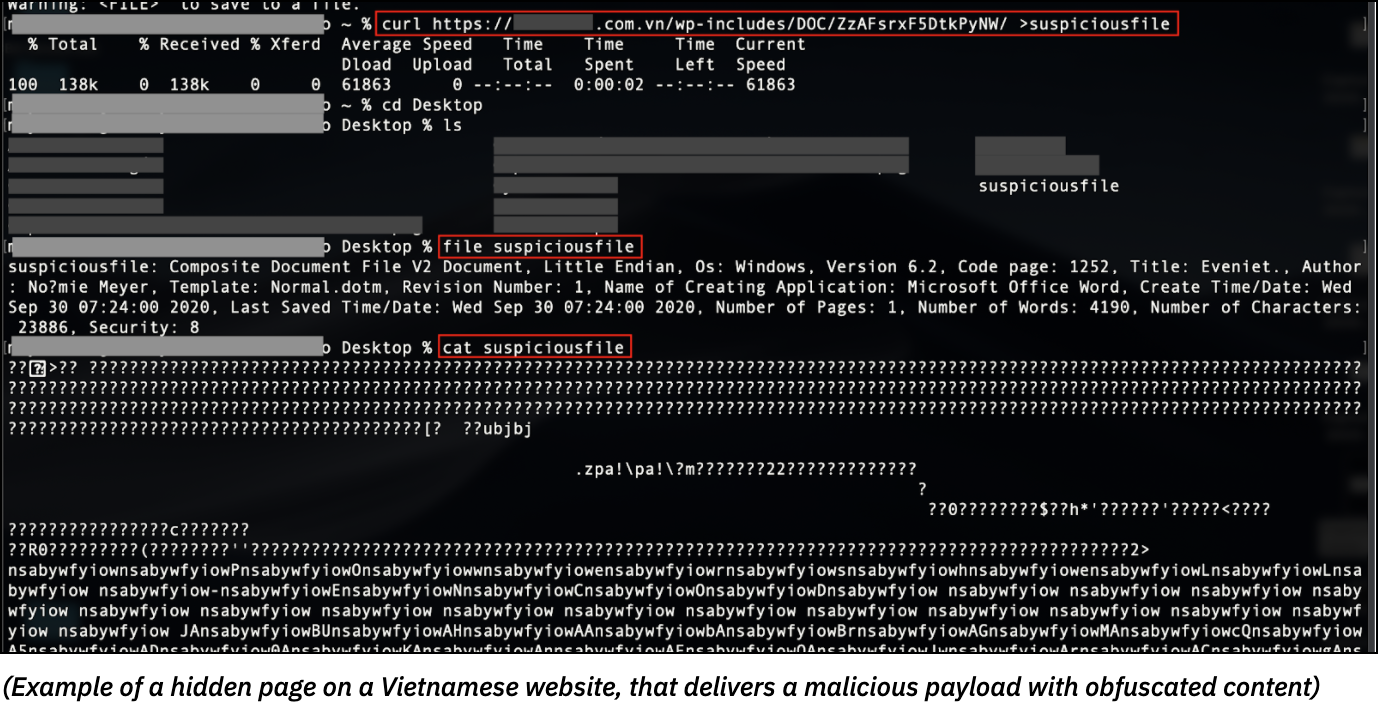

En tant que code malveillant le plus utilisé ces dernières années, Emotet mérite sa réputation de menace majeure. Comme Dridex, il a évolué d'un simple cheval de Troie bancaire à un ensemble d'outils multitâches. Emotet n'est plus utilisé comme trojan bancaire depuis 2017, mais a largement diffusé d'autres charges utiles malveillantes - par exemple, d'autres trojans tels que IceID, BokBot, Qbot, ou des ransomwares. Après une période d'accalmie de 5 mois, Emotet a connu une recrudescence depuis juillet dernier, se propageant de manière moins indiscriminée et ciblant de grandes organisations, notamment en Europe et en Asie de l'Est. Au-delà des campagnes classiques de phishing, les acteurs de la menace ont également mis en place une nouvelle technique de détournement de fils de discussion : une fois qu'une boîte aux lettres est infectée, Emotet extrait le contenu de certains courriels, puis crée automatiquement des courriels qui ressemblent à une réponse à un fil de discussion préexistant (p. ex. "Re : re : re : lorem_ipsum" ou "Fwd :" ). Ainsi, les victimes sont plus susceptibles de télécharger les fichiers joints et de permettre aux macros de compromettre leur ordinateur. Les fichiers corrompus peuvent également être diffusés par le biais d'URL malveillantes, ce qui permet à une charge utile malveillante cachée sur des sites web légitimes d'accéder à un hôte (lire notre article sur ce vecteur d'attaque). Les utilisateurs peuvent baisser leur garde, car le domaine est un service bien connu et légitime.  Que les attaques ciblent des organisations spécifiques ou visent à se répandre dans le monde entier, le vecteur d'infection initial reste une forme d'hameçonnage, plus ou moins habile et personnalisé. Ainsi, au-delà des antivirus et des systèmes de protection matérielle, le meilleur moyen de prévenir l'infection de votre organisation est d'améliorer la formation et les mesures de sécurité contre l'ingénierie sociale, la prise de contrôle de comptes et le cybersquattage, qui trompent les employés. En surveillant les fuites de données sur toutes les couches de l'internet et en protégeant la propriété intellectuelle des clients, les marques et les informations personnelles des employés, CybelAngel fournit une solution complète et pertinente pour prévenir les stratagèmes d'ingénierie sociale et les infections des systèmes informatiques.

Que les attaques ciblent des organisations spécifiques ou visent à se répandre dans le monde entier, le vecteur d'infection initial reste une forme d'hameçonnage, plus ou moins habile et personnalisé. Ainsi, au-delà des antivirus et des systèmes de protection matérielle, le meilleur moyen de prévenir l'infection de votre organisation est d'améliorer la formation et les mesures de sécurité contre l'ingénierie sociale, la prise de contrôle de comptes et le cybersquattage, qui trompent les employés. En surveillant les fuites de données sur toutes les couches de l'internet et en protégeant la propriété intellectuelle des clients, les marques et les informations personnelles des employés, CybelAngel fournit une solution complète et pertinente pour prévenir les stratagèmes d'ingénierie sociale et les infections des systèmes informatiques.

CybelAngel peut prévenir une violation de vos données

Connaissez-vous l'étendue du risque de fuite de données de votre organisation ? CybelAngel vous fournira un tableau de bord indiquant où les données de votre entreprise fuient. Il montre également comment votre entreprise se situe par rapport aux autres organisations de votre secteur. Tout cela sans aucune obligation. Cliquez ici pour obtenir gratuitement le tableau de bord des fuites de données de votre entreprise. Si vous soupçonnez une fuite de données, nous contacter. Parce que les fuites de données sont inévitables, mais que les dommages sont facultatifs.