Découvrir

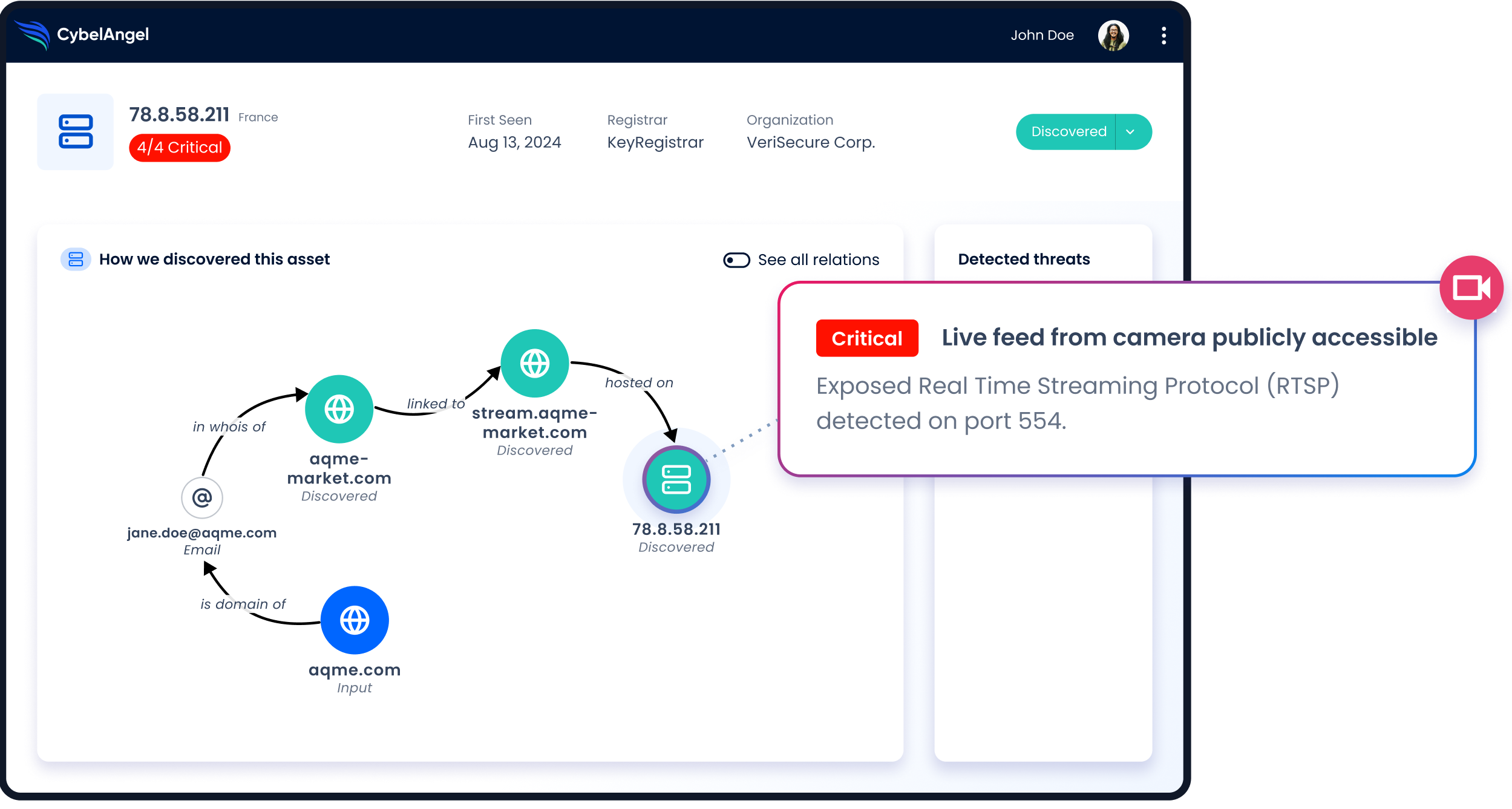

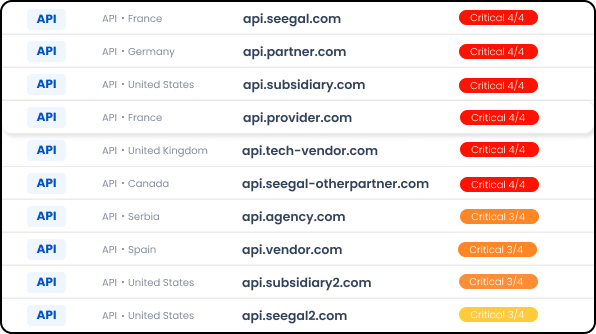

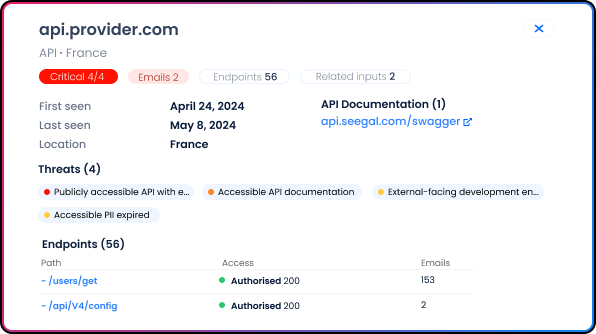

Les shadow assets mis en place par des employés, des tiers et des quatrièmes parties. Nous sommes spécialisés dans la détection de ces shadow assets tels que les serveurs de fichiers connectés, les solutions SaaS, les bases de données, les systèmes industriels, les outils DevOps, les services de bureau à distance et les appareils IoT.