L'usurpation d'identité coûte des millions aux banques. Voici ce qu'il faut faire.

Table des matières

L'hameçonnage n'est plus le fait d'un pirate isolé qui envoie un faux courriel. Il s'agit d'une activité à l'échelle industrielle. Les institutions financières sont des cibles de choix, l'usurpation d'identité de domaine et les sites sosies drainant chaque année des millions en termes de confiance et de revenus.

Les acteurs de la menace gèrent des usines de phishing entières : ils automatisent le typosquattage de domaines, déploient des kits de phishing prêts à l'emploi avec le phishing par code QR et créent de faux sites web en quelques minutes. Voyons comment ces cybercriminels opèrent et comment les arrêter dans leur élan.

Comment fonctionne l'usurpation d'identité à grande échelle

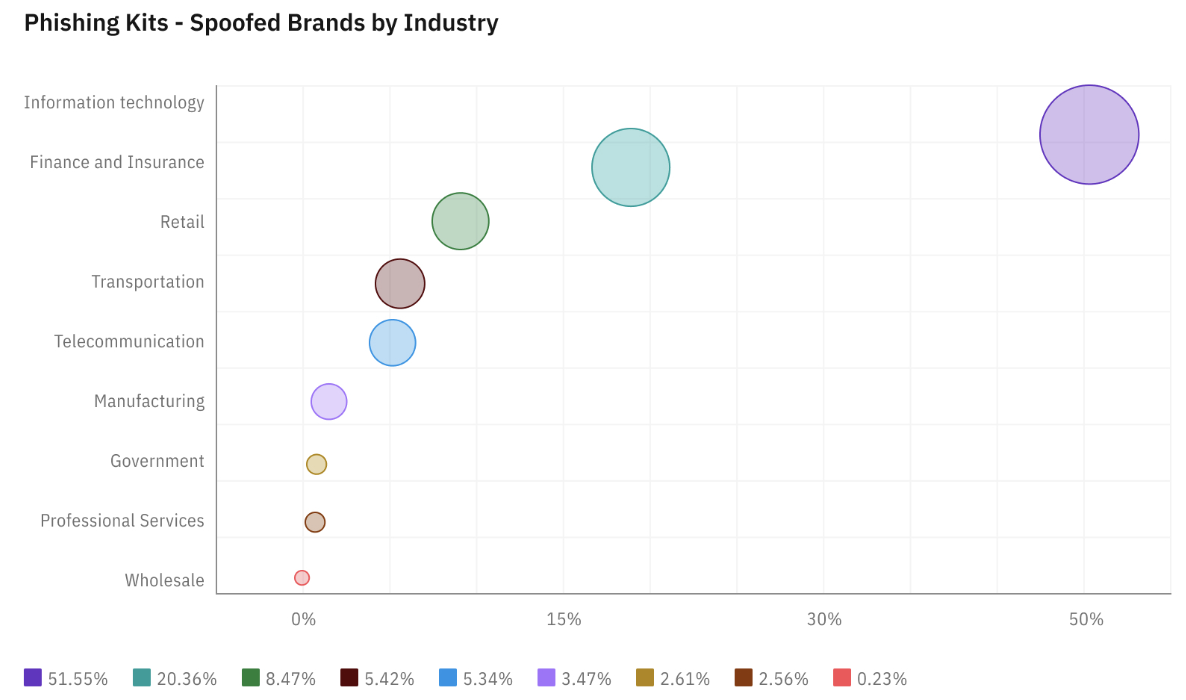

L'usurpation de marque n'est plus une activité secondaire pour les escrocs opportunistes. Il s'agit d'une opération structurée et lucrative qui vise les banques et les services financiers 24 heures sur 24. En fait, le secteur financier est l'un des secteurs où l'usurpation d'identité est la plus répandue.

Domaine typosquatting est l'une des astuces les plus simples. Les attaquants enregistrent des domaines qui semblent presque identiques aux domaines légitimes, par exemple en échangeant une lettre, en ajoutant un trait d'union ou en utilisant un domaine de premier niveau différent tel que .info au lieu de .com. Une simple faute de frappe suffit pour tromper les clients et les amener à fournir des informations sensibles ou des identifiants de connexion.

Au-delà des fautes de frappe, les pirates peuvent abuser des sous-domaines et de l'hébergement gratuit pour reproduire parfaitement les pages de votre marque. Associés à des logos volés, à des feuilles de style CSS clonées et à de faux certificats SSL, ces domaines ressemblants passent les contrôles occasionnels et échappent aux filtres de courrier électronique de base.

Les marques financières sont les plus durement touchées, car la confiance est primordiale. Un simple courriel frauduleux ou une fausse page de connexion peut entraîner des pertes dues à la fraude, une désaffection de la clientèle et une perte de confiance. maux de tête liés à la conformité.

L'intérieur d'un kit d'hameçonnage moderne

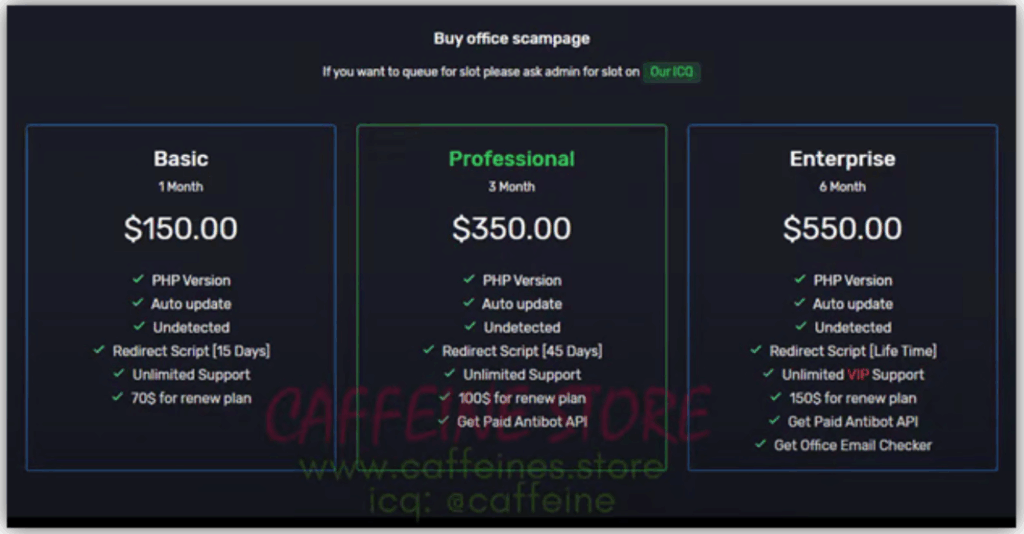

Un simple kit d'hameçonnage peut permettre à un escroc amateur de se faire passer pour votre marque en quelques minutes. Ces kits sont bon marché, faciles à acheter sur le dark web et de plus en plus sophistiqués.

Les kits actuels ne se contentent pas d'imiter votre domaine de courrier électronique ou de cloner une page de connexion. Nombre d'entre eux sont livrés avec :

- Pré-écrit courriels d'hameçonnage conçu pour esquiver Sécurité du courrier électronique des filtres.

- Automatisé usurpation de domaine et la configuration des sous-domaines pour lancer plusieurs faux sites à la fois.

- Support intégré pour Hameçonnage par code QRLes escroqueries par SMS, les leurres sur les réseaux sociaux et les escroqueries par SMS.

- Tableaux de bord en arrière-plan permettant aux cybercriminels de suivre les vols. identifiants de connexion et exporter des données en temps réel.

Ce modèle "plug-and-play" signifie que le même kit peut se faire passer pour une banque une semaine et pour une coopérative de crédit la semaine suivante, en ne changeant que le logo et le nom d'affichage. Certains kits avancés se mettent même à jour automatiquement pour contourner les nouvelles mesures de sécurité.

Pour les équipes SOC et les responsables de marques, cette approche industrielle signifie qu'il faut faire face à une chaîne de tentatives d'usurpation d'identité, et non à un pirate isolé.

Comment les cybercriminels développent leurs attaques par usurpation d'identité

Moderne hameçonnage Les gangs fonctionnent comme des entreprises. Ils ne fabriquent pas chaque arnaque à la main. Ils automatisent, externalisent et vendent l'accès à des kits prêts à l'emploi et à un hébergement à toute épreuve.

C'est ce qu'on appelle hameçonnage-Les opérateurs vendent des abonnements à d'autres escrocs qui paient pour de nouveaux faux domaines et des tableaux de bord. Les opérateurs vendent des abonnements à d'autres escrocs, qui paient pour de nouveaux faux domaines, des modèles d'hameçonnage et des tableaux de bord d'arrière-plan. Certains services intègrent même des charges utiles de logiciels malveillants ou de faux chatbots d'assistance pour que les sites usurpés aient l'air légitimes.

Les grandes marques (en particulier les services financiers et les identifiants Microsoft) sont des cibles constantes. Les attaquants enregistrent des centaines de domaines similaires, envoient des courriels usurpés et partagent des listes de victimes. Un groupe peut toucher des milliers de clients en une journée, en les redirigeant vers un faux site web qui recueille des données sensibles et des identifiants bancaires.

Ces campagnes de détournement à grande échelle ne durent pas des mois. De nombreux faux sites peuvent disparaître en l'espace de quelques heures ou de quelques jours, pour réapparaître ensuite sous de nouveaux domaines de premier niveau. En raison de cette évolution rapide, les propriétaires de marques et les équipes SOC sont soumis à une pression constante pour détecter et démanteler rapidement les sites piratés.

Takedowns et défense de la marque : Ce qui fonctionne

Toutes les attaques par usurpation d'identité ont un point faible : le faux domaine. Le repérer rapidement et le fermer est l'un des moyens les plus efficaces de protéger votre marque et vos clients.

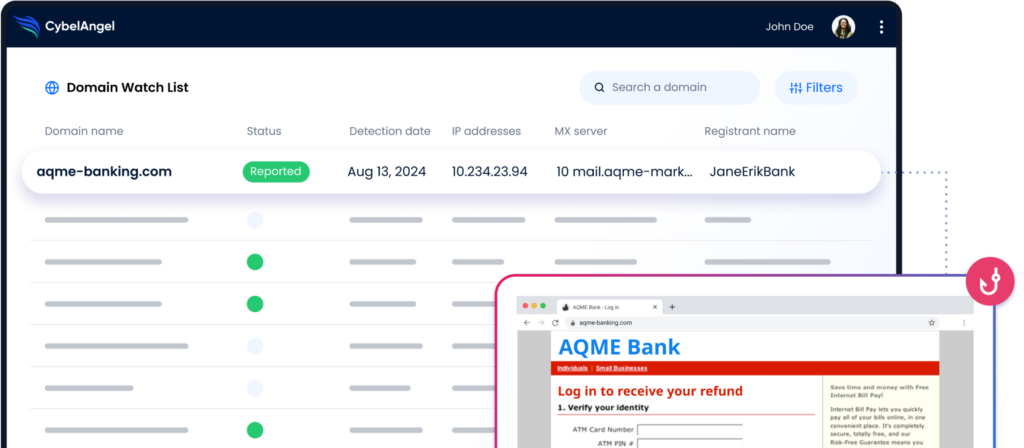

Outils de surveillance du domaine surveillez les enregistrements suspects, comme les domaines similaires utilisant le nom de votre banque avec de légères fautes de frappe ou des domaines de premier niveau inhabituels. Lorsqu'une correspondance apparaît, votre équipe de sécurité peut émettre une demande de retrait par l'intermédiaire du fournisseur d'hébergement ou du bureau d'enregistrement du domaine.

La vitesse est également importante. De nombreux sites de phishing restent en ligne juste le temps de voler les identifiants de connexion et de disparaître avant que les forces de l'ordre ou votre SOC ne puissent réagir. Une solution rapide, service de démantèlement automatisé réduit la fenêtre de dommages et diminue les plaintes des clients et les pertes dues à la fraude.

Mais les retraits ne suffisent pas. Les hameçonneurs changent de domaine, de bureau d'enregistrement ou se cachent derrière des services de protection de la vie privée. C'est pourquoi la surveillance en temps réel, renseignements sur les menaceset la recherche permanente de nouveaux domaines usurpés sont essentielles.

Sécuriser votre domaine légitime

Pour protéger votre marque, vous devez verrouiller votre véritable nom de domaine de la manière la plus stricte possible. De nombreuses attaques par usurpation d'identité fonctionnent parce que les mesures de protection de base du courrier électronique sont absentes ou mal configurées.

Commencez par les trois grands protocoles d'authentification du courrier électronique :

- SPF (Sender Policy Framework) : Définit quels serveurs peuvent envoyer des courriels pour votre domaine.

- DKIM (DomainKeys Identified Mail) : Ajoute une signature numérique pour prouver l'authenticité de l'e-mail.

- DMARC (Domain-based Message Authentication, Reporting & Conformance) : Indique aux serveurs destinataires comment traiter les courriels suspects qui n'ont pas été vérifiés par SPF ou DKIM.

Ensemble, ces mesures permettent de bloquer de nombreux courriels usurpés avant qu'ils n'atteignent vos clients. Pourtant, de nombreuses institutions financières laissent encore des lacunes ou ne surveillent jamais les rapports DMARC pour détecter les abus.

Vérifiez régulièrement vos enregistrements DNS. Examinez les certificats SSL pour vous assurer qu'il n'existe pas de sous-domaines frauduleux. Surveillez les changements inhabituels dans les en-têtes des courriels qui indiquent des tentatives d'usurpation d'identité ou d'usurpation de nom.

Enfin, n'oubliez pas que les contrôles techniques permettent d'arrêter beaucoup de choses, mais pas tout. Il faut les combiner avec des surveillance du domaineLa formation des utilisateurs permet de garder une longueur d'avance sur l'évolution des escroqueries.

Comment repérer et bloquer les tentatives d'usurpation d'identité

Même avec de solides mesures de sécurité, certains hameçonnages passent à travers les mailles du filet. C'est pourquoi il est essentiel pour les équipes SOC et les responsables de marques de repérer rapidement les signes avant-coureurs.

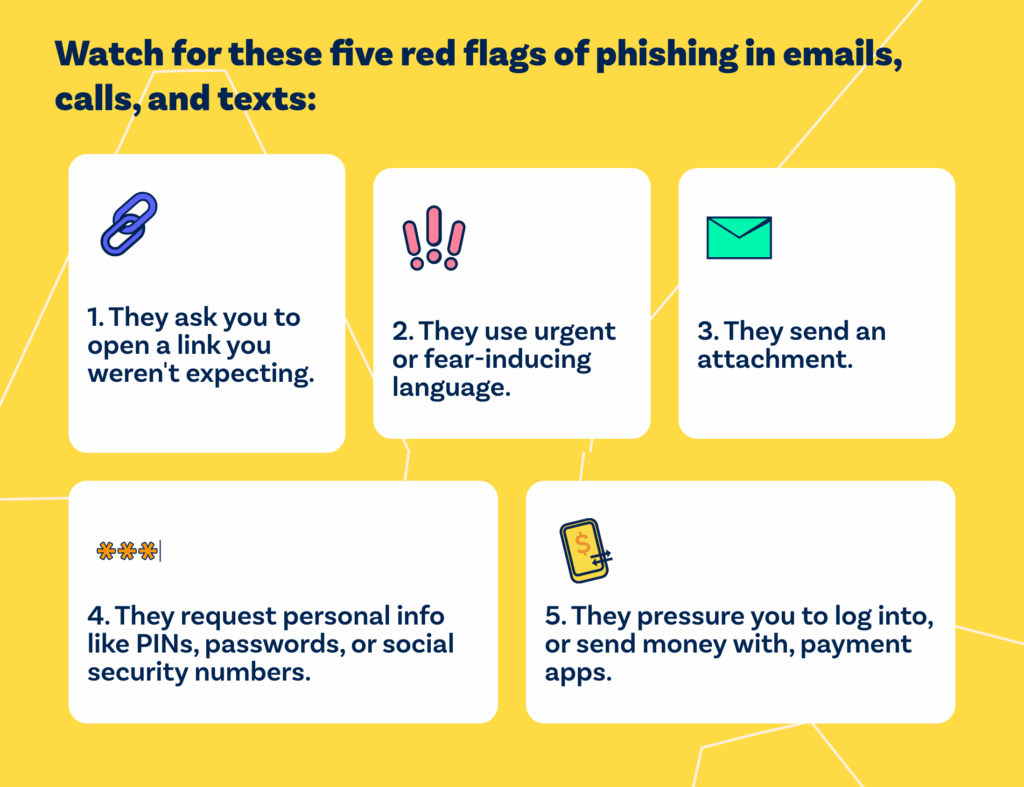

Les signaux d'alarme les plus courants :

- Courriels d'hameçonnage avec de légères variations de domaine ou des messages suspects noms d'affichage.

- Inattendu pièces jointes ou des liens demandant identifiants de connexion.

- Salutations génériques au lieu d'informations personnalisées, ce qui est une astuce utilisée par les escrocs pour atteindre rapidement de grandes listes.

- Demandes urgentes de informations sensiblesou tactiques d'intimidation qui poussent à des clics rapides.

- Liens qui cachent liens malveillants derrière des codes QR ou des URL raccourcis.

Sur le plan technique, surveillez votre passerelle de sécurité pour le courrier électronique afin de détecter toute augmentation du nombre de courriels usurpés, d'expéditeurs inhabituels ou de modèles d'en-tête de courrier électronique bizarres. Recouper les messages suspects avec flux de renseignements sur les menaces afin d'attraper les empreintes de kits d'hameçonnage connus.

Pour les employés et les clients, la formation fonctionne toujours. Une vérification rapide des tripes avant de cliquer peut arrêter l'ingénierie sociale, même la plus avancée.

Des ressources gratuites comme Les banques ne demandent jamais cela facilitent la sensibilisation aux escroqueries pour le personnel et les clients, grâce à des ressources, des jeux et des vidéos gratuits. Associez ce filtre humain à une protection efficace de la messagerie électronique et vous verrez le risque d'attaques graves par usurpation d'identité diminuer considérablement.

Des victoires dans le monde réel : Exemples de réussite en matière de démantèlement

Les campagnes de phishing à l'échelle industrielle ne s'arrêtent pas d'elles-mêmes. Elles sont démantelées par des opérations rapides et coordonnées. Les récentes manchettes prouvent que cela fonctionne lorsque les équipes de sécurité et les forces de l'ordre agissent rapidement.

1. ONNX

En novembre 2024, la Digital Crimes Unit (DCU) de Microsoft et ses partenaires internationaux ont pris le contrôle d'environ 240 domaines malveillants liés à "ONNX", un réseau d'hameçonnage en tant que service géré par un cybercriminel basé en Égypte et connu sous le nom d'"ONNX". MRxC0DER. Ces faux sites ont permis aux escrocs de contourner l'authentification multifactorielle et de cibler les grandes marques, en particulier les banques et les identifiants Microsoft.

2. LabHost

Quelques mois plus tôt, en avril 2024, les forces de l'ordre du monde entier ont fermé LabHost, l'une des plus grandes opérations de kit d'hameçonnage au monde. Le FBI a publié une liste de plus de 42 000 faux domaines usurpant l'identité de plus de 200 banques, portails gouvernementaux et marques de diffusion bien connues. Ce démantèlement a mis fin à des opérations de vol de données d'identification qui avaient fait des dizaines de milliers de victimes dans le monde entier.

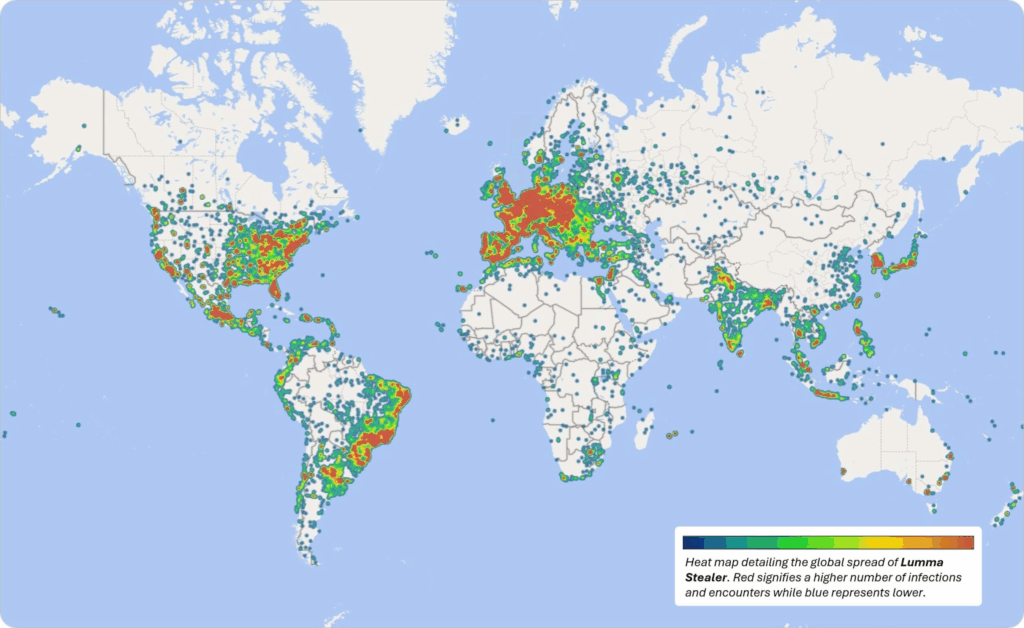

3. Le voleur de lumma

En mai 2025, Microsoft et le ministère américain de la Justice ont démantelé l'infrastructure de Lumma Stealer, qui comptait environ 2 300 domaines diffusant des logiciels malveillants de vol d'informations via des campagnes d'hameçonnage. Ce logiciel malveillant récoltait des identifiants bancaires, des portefeuilles de crypto-monnaies et des données sensibles sur près de 400 000 appareils infectés.

Ces victoires montrent que les criminels continueront à enregistrer de faux domaines et à déployer des kits d'hameçonnage, mais que la surveillance des domaines en temps réel, le service de retrait rapide et les partenariats solides peuvent étouffer leurs revenus et protéger vos clients avant qu'ils ne cliquent.

FAQ

Vous vous interrogez toujours sur l'usurpation d'identité d'un domaine ? Voici quelques informations supplémentaires pour renforcer vos efforts de protection contre l'usurpation d'identité.

Quelle est la fréquence de l'usurpation d'identité de domaine dans les attaques de phishing ?

Extrêmement courant. Les rapports montrent que l'usurpation de domaine et le typosquattage sont parmi les principales tactiques utilisées pour tromper les clients et contourner la sécurité de base du courrier électronique.

SPF, DKIM et DMARC empêchent-ils toutes les attaques par usurpation d'identité ?

Ils bloquent beaucoup de choses, mais pas tout. Les attaquants enregistrent souvent des domaines similaires hors de votre contrôle. C'est pourquoi la surveillance continue des domaines et le retrait rapide des noms de domaine sont également essentiels.

Pourquoi les kits de phishing utilisent-ils désormais des codes QR ?

C'est une astuce sournoise. L'hameçonnage par code QR dissimule les liens malveillants aux scanners et aux filtres de sécurité, incitant les utilisateurs mobiles à saisir leurs identifiants de connexion sur de faux sites.

L'usurpation d'identité d'un domaine peut-elle conduire à la compromission d'un courrier électronique professionnel (BEC) ?

Oui. Les informations d'identification volées par hameçonnage alimentent souvent les escroqueries de type BEC, les fraudes bancaires ou les rançongiciels (ransomware). Un courriel d'hameçonnage bien conçu peut entraîner de lourdes pertes financières.

Que pouvons-nous faire pour protéger notre marque aujourd'hui ?

Utilisez des mesures de défense en matière de cybersécurité à plusieurs niveaux. Mettez en place SPF, DKIM et DMARC, formez votre personnel et vos clients, surveillez les nouveaux domaines en temps réel et supprimez rapidement les sites frauduleux. CybelAngel's service de protection de la marque facilite les choses.

Figure 7 : Solutions de sécurité pour la protection de la marque en action. (Source : CybelAngel).

Dernières réflexions

L'usurpation d'identité de domaine est aujourd'hui une cybermenace industrielle. Les escrocs déploient des kits automatisés, créent des milliers de faux domaines et sapent chaque jour la confiance des marques financières.

Mais vous n'êtes pas obligé de rester réactif. Grâce à la cybersécurité des services financiers, vous pouvez donner la priorité à la surveillance en temps réel des domaines, aux retraits rapides et à l'authentification intelligente des courriels. Vous couperez ainsi court aux cyberattaques avant même que vos clients ne voient un faux lien.

Vous pouvez protéger votre marque et vos clients grâce au service de surveillance et de retrait de domaine de CybelAngel. Réservez une démonstration dès aujourd'hui.