Comment les RSSI peuvent-ils mieux prévenir les attaques de ransomware en 2024 ? | Un guide étape par étape

Table des matières

Les attaques par ransomware vont-elles disparaître en 2024 ?

En bref, non.

Les gangs de ransomware vont continuer à utiliser des méthodes sophistiquées de ransomware en tant que service (RaaS), à exploiter des infrastructures critiques sur le dark web et à partager de nouvelles tactiques pour échapper aux forces de l'ordre. Mais la façon dont les gangs de ransomware organisent et mènent leurs attaques évoluera en 2024, car les démantèlements, comme celui du gang du ransomware lockbit, montrent à quel point les forces de l'ordre prennent au sérieux ces cybermenaces.

En 2023, des groupes de ransomwares ont comploté des extorsions, exploité des vulnérabilités de type "zero-day" et visé un large éventail de cibles, y compris le secteur de la santé. Aujourd'hui, 2024 s'annonce déjà comme un défi différent pour les professionnels de la cybersécurité en ce qui concerne la visibilité sur l'ensemble de l'écosystème des ransomwares.

Cependant, l'objectif des ransomwares n'a pas changé et ne changera pas, car le paiement des rançons reste une activité lucrative et intéressante. Mais il est vraiIl en ressort que certains opérateurs RaaS sont désormais beaucoup plus sélectifs quant à leur stratégie d'attaque.

Pour les RSSI, il ne s'agit plus d'enfermer ce problème dans une solution unique, mais plutôt d'examiner attentivement un paysage de menaces de ransomwares qui se modifie et évolue en permanence.

Voyons ce que vous pouvez faire dès aujourd'hui en retroussant vos manches.

Etape 1 : comparer les coûts de la cybersécurité proactive et les coûts des demandes de rançon

Aucune entreprise n'est à l'abri des attaques de ransomware ; si vos informations valent la peine d'être prises, il y a probablement un cybercriminel prêt à s'en emparer et à vous demander une forte rançon pour récupérer les données volées.

Tout d'abord, examinons des données récentes datant de l'année dernière qui décomposent les coûts critiques liés à un incident de ransomware.

En 2023, le nombre d'attaques par ransomware a augmenté par rapport aux données de 2022, de même que le nombre de paiements et le nombre de victimes. Rapport 2023 selon Allianz, le nombre de victimes de ransomware a augmenté de 143% au niveau mondial au cours du seul premier trimestre 2023.

De plus, il faut savoir que recherche de Chainalysis, un cabinet de recherche sur la blockchain, révèle qu'en 2023, les entreprises, les particuliers et les autres victimes d'attaques par ransomware ont versé aux pirates plus de 1,5 milliard d'euros. $1,1 milliard pour retrouver l'accès à leurs données.

Cela représente une augmentation significative par rapport à l'année précédente. $567 millions d'euros versés en rançons en 2022. La diminution en 2022 a été attribuée au conflit russo-ukrainien et aux inquiétudes concernant les risques de sanctions potentiels associés aux paiements. Certains groupes de ransomware s'étant tournés vers l'espionnage ou les activités destructrices liées à l'Ukraine, et les révélations de liens avec l'État russe, les victimes se sont inquiétées des amendes potentielles liées aux sanctions américaines.

Notre blog, Le coût réel des attaques par ransomwareLe rapport de la Commission européenne sur les ransomwares, présente les coûts que les ransomwares pourraient engendrer pour votre entreprise en 2024.

En ce qui concerne les solutions proactives et plus conviviales pour les conseils d'administration, nous recommandons aux RSSI modernes de lire le rapport 2024 State of the External Attack Surface Report de CybelAngel, rédigé par notre RSSI, Todd Carroll.

Mais ensuite, voyons comment les gangs de ransomware en 2024 continuent d'avoir accès à tant de données personnelles, de données volées et de renseignements sur les menaces.

Étape 2 : Analyser comment votre infrastructure critique peut aider ou gêner un groupe de ransomware

Les acteurs malveillants peuvent utiliser plusieurs points d'entrée dans un réseau pour mener une attaque par ransomware.

L'informatique fantôme est une cible populaire, car il y a souvent des ports ouverts à trouver. Il s'agit d'actifs connectés à l'internet que le service informatique d'une entreprise ne connaît pas et qu'il ne peut donc pas protéger. Parmi les autres points d'entrée figurent les campagnes d'hameçonnage (inciter un utilisateur à fournir des informations) ou le drive-by downloading (inciter un utilisateur à télécharger des logiciels malveillants ou espions).

Il y a un côté positif : selon le 2023 Données de CybelAngel sur les attaques de ransomware, 45% des organisations utilisant des sauvegardes physiques ont été en mesure de se rétablir en l'espace d'une semaine, tandis que seulement 39% de ceux qui ont payé la rançon a réussi à se rétablir dans le même délai. Investir dans des services proactifs pour détecter ces points de données exposés coûterait moins de 1,5 million d'euros. 8% des frais de recouvrement en moyenne par an.

Si une sauvegarde "bare-metal" (une sauvegarde de l'état d'origine sans personnalisation, etc.) est disponible, les entreprises peuvent la restaurer sur un nouvel appareil en quelques heures et disposer de la plupart des données peu de temps après. Les sauvegardes pourraient réduire le coût de récupération d'une attaque moyenne par ransomware à $1,6 million (à partir de $1,82 million).

Étape 3 : Comprendre la réalité de la récupération des données après une cyberattaque

Pour être clair, il est essentiel de pouvoir se remettre rapidement d'une attaque, c'est pourquoi une certaine forme de sauvegarde est absolument obligatoire. Cela dit, la sécurité offerte par les sauvegardes présente un inconvénient : Sophos.com a révélé que 72% des personnes interrogées dans des entreprises qui n'ont pas été victimes d'une attaque par ransomware pensent qu'elles ne seront pas victimes d'une attaque à l'avenir grâce aux sauvegardes ou à la cyber-assurance, qui ne peuvent pas empêcher une attaque par ransomware. De plus, Veeam Software a constaté que 95% des attaques de ransomware tentaient également d'infecter les référentiels de sauvegarde.

Il n'y a aucune garantie que les organisations qui organisent le paiement de la rançon et qui répondent à ces demandes élevées de rançon peuvent récupérer l'intégralité de leurs données. Le récent ciblage de Change Healthcare aux États-Unis en est un exemple.

Attaques de ransomware contre les prestataires de soins de santé : Un cauchemar parfait

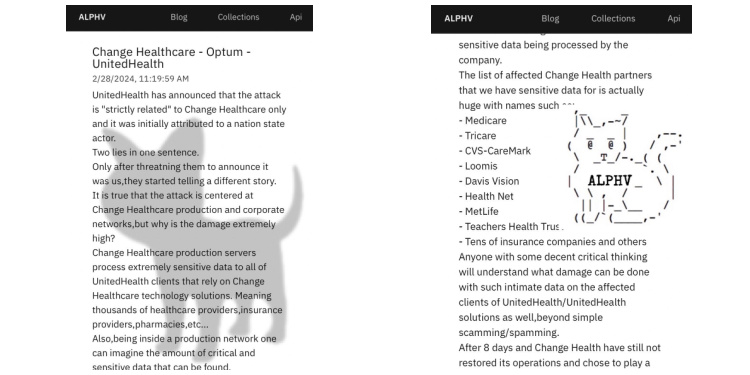

Cette cyberattaque à grande échelle, qui visait l'unité Change Healthcare de UnitedHealth en Amérique du Nord, a été rendue publique en février 2024. Blackcat, un gang de ransomware, également connu sous le nom d'Alphv, a déclaré la semaine dernière qu'il avait a volé des millions de données sensibles dans le piratage, avant de supprimer rapidement son message sans explication. Cette attaque a partiellement mis hors service un système électronique essentiel, laissant des centaines, voire des milliers, de prestataires de soins de santé dans l'incapacité d'obtenir des autorisations d'assurance ou de recevoir des paiements pour des services essentiels, notamment des opérations chirurgicales et des traitements de chimiothérapie qui sauvent des vies.

Reuters rapports que Blackcat a confirmé, mais a ensuite supprimé un message suggérant qu'une rançon de 350 bitcoins, soit $23 millions, avait été payée.

En ce qui concerne la récupération des données, le fournisseur de soins de santé a déclaré cette semaine sur son site Web que la récupération des données était une priorité. site web que, "Nous avons progressé dans la mise en place de solutions de contournement et de solutions temporaires pour remettre les systèmes en ligne dans les domaines de la pharmacie, des réclamations et des paiements. Nous continuons à être proactifs et agressifs avec tous nos systèmes, et si nous soupçonnons un problème avec le système, nous prendrons immédiatement des mesures."

Le Rapport d'IBM sur le coût d'une violation de données 2023 indique que c'est dans le secteur des soins de santé que les violations de données sont les plus coûteuses, avec un coût moyen de $10,93 millions.

La sécurité des données s'articule autour de la "triade CIA" : confidentialité, intégrité et disponibilité. Si un cybercriminel détient vos données, leur disponibilité est déjà compromise et elles ne sont plus confidentielles. Cela signifie naturellement que l'intégrité des données ne peut plus être garantie. Du point de vue de la sécurité des données, vous avez tout perdu, car une fois que les cybercriminels sont en possession de vos données, ils peuvent en faire des copies et les vendre après que vous ayez payé la rançon.

Prévention des cybermenaces 1.0 : Sensibiliser aux tactiques des groupes de ransomware

Le fait est que les attaques par ransomware reposent en grande partie sur les erreurs des employés. Si votre équipe n'est pas préparée, de graves incidents de cybersécurité peuvent survenir.

Commençons par l'infrastructure informatique critique de base. Les mesures de prévention des attaques sont les suivantes :

- Blocage ports et pages web spécifiques dans les pare-feux

- Blocage domaines spécifiques dans les filtres de courrier électronique

- Patching les appareils correctement

- Fermeture tous les ports sensibles ouverts sur les appareils connectés à l'internet

L'éducation des employés est une pierre angulaire essentielle. Elle comprend les étapes suivantes :

- Veiller à ce que votre équipe et l'équipe élargie comprendre ce qu'est l'informatique parallèle et comment ce type de cyberattaque est mené.

- Fournir mises à jour régulières sur les escroqueries connues afin que les employés sachent à quoi s'attendre. Il s'agit notamment de former les employés à reconnaître les fichiers portant l'extension ransomware (par exemple, .micro, .exx, .encrypt, .crypz, etc.).

- Mener des actions régulières exercices d'hameçonnage comme un moyen de maintenir les employés en alerte et de les faire participer aux efforts de prévention. De telles actions peuvent contribuer à prévenir les attaques et à rappeler la nécessité d'une sensibilisation générale à la cybersécurité.

Il vaut également la peine de réviser votre "Indicateurs de compromis (IOC)Les indicateurs sont des éléments de données médico-légales qui aident à identifier les activités malveillantes ou les logiciels malveillants liés à une cyberattaque, avec l'ensemble de l'équipe SOC. Ces indicateurs englobent divers détails tels que les extensions de chiffrement, les hachages de fichiers et les adresses IP. Les groupes de ransomware aiment laisser ces traces par inadvertance lorsqu'ils infectent une machine ou un système.

Prévention des cyberattaques 2.0 : La cybersécurité proactive s'oppose à la cybersécurité réactive

Les pirates qui exploitent la myriade de vulnérabilités recherchent deux choses : l'argent et la crédibilité.

Les gangs de ransomware peuvent recourir à des tactiques d'extorsion, mais même sans recevoir de demande de rançon de la part de votre organisation, ils peuvent tirer profit de la vente de vos données par l'intermédiaire de communautés du dark web ou de groupes cryptés. Parfois, les gangs de ransomware donnent gratuitement des données personnelles pour gagner en crédibilité ou pour asseoir leur réputation lorsqu'ils intègrent des groupes de pirates.

Afin de prévenir ces types d'attaques, la sécurité préventive est la seule stratégie qui fonctionne.

C'est là que CybelAngel propose une approche plus avancée : Nous trouvons ces vulnérabilités avant que les cybercriminels ne le fassent.

3 approches de CybelAngel pour contrer les opérations de ransomware

1 : Nous analysons l'ensemble de l'espace IPV4 toutes les 24 heures.

En identifiant les serveurs tiers et en analysant continuellement les mots-clés, CybelAngel peut surveiller ces appareils connectés à Internet pour détecter toute activité malveillante. Par exemple, l'un de nos clients est un fournisseur tiers situé à Hong Kong. En utilisant la correspondance des mots-clés, CybelAngel a détecté des fichiers sensibles concernant le client sur un appareil qui avait été récemment compromis par le Mars Ransomware. CybelAngel a alerté le client sur le serveur du ransomware afin que des mesures appropriées puissent être prises.

2 : Nous identifions les domaines malveillants qui facilitent les tentatives d'hameçonnage.

Les attaques de phishing sont utilisées pour tenter d'accéder aux appareils de l'entreprise. CybelAngel a récemment découvert un homoglyphe, un type d'attaque utilisant des caractères qui se ressemblent afin d'imiter une URL légitime. Nous pouvons alerter l'équipe de sécurité de votre organisation afin qu'elle puisse bloquer ces domaines avant qu'une attaque ne se produise.

3 : Nous trouvons et inventorions les actifs inconnus et les cybermenaces potentielles.

Pour un client, CybelAngel a trouvé 42 vulnérabilités et expositions communes, y compris un protocole de bureau à distance ouvert sur des actifs dont il n'avait pas connaissance - souvent le point d'entrée pour des attaques de ransomware.

Cette liste de menaces critiques, classées par ordre de gravité et assorties d'informations exploitables, a permis à l'équipe de sécurité du client de prendre des mesures correctives avant l'exploitation. Les mesures proactives de CybelAngel permettent à une organisation d'identifier une menace avant qu'elle ne se déplace sur les réseaux ou les appareils.

Pour savoir rapidement si vous êtes exposé à des risques, demander un scanner d'exposition externe gratuit.

Conclusion

Si vous voulez vous protéger des gangs de ransomware, la clé est de découvrir où vos données sont vulnérables, avant que les acteurs de la menace ne le fassent.

CybelAngel est armé d'un apprentissage automatique avancé et d'analystes en cybersécurité pour se défendre de manière proactive contre les cyberattaques.

Si vous avez des inquiétudes concernant les ransomwares, contactez-nous. toucher avec notre équipe.