LockBit in Focus : Ransomware, cyberattaques et démantèlements

Table des matières

Le groupe de ransomware LockBit a fait les gros titres avec ses cyberattaques depuis 2019 - et plus récemment, son démantèlement grâce à l'effort conjoint de 10 pays. Mais l'héritage de LockBit, qui propose des ransomwares en tant que service (RaaS), perdure.

Avec leur approche qui permet à n'importe qui de voler et de crypter des données (même les criminels non initiés à la technologie), les organisations deviennent de plus en plus vulnérables aux logiciels malveillants de LockBit.

Voici tout ce que nous savons sur le gang LockBit et comment les entreprises peuvent renforcer leurs mesures de cybersécurité pour riposter.

1. Qu'est-ce que LockBit ?

LockBit est un gang de cybercriminels qui Europol décrite comme "la plus grande opération de ransomware au monde".

Depuis 2019, LockBit s'est spécialisé dans le Ransomware-as-a-Service (RaaS), en proposant des logiciels malveillants à des affiliés en échange d'une part des bénéfices. Ce modèle commercial a rendu LockBit très accessible aux cybercriminels.

Spotlight : Comprendre le RaaS

Ransomware est un type de logiciel malveillant qui crypte les données des victimes et en bloque l'accès jusqu'au paiement d'une rançon. Souvent, les cybercriminels aggravent la situation en menaçant de divulguer des données sensibles ou de les vendre sur le dark web s'ils ne reçoivent pas de paiement.

Grâce au modèle RaaS, même les cybercriminels qui ne sont pas des techniciens peuvent lancer des projets de développement. attaques de ransomware. Le ransomware de LockBit est connu pour être très efficace et difficile à détecter, ciblant de multiples secteurs et tailles d'organisations.

Les affiliés de LockBit reçoivent un ransomware prêt à l'emploi, un tableau de bord de gestion et une aide à la négociation. Ils versent ensuite à LockBit un pourcentage du montant de la rançon obtenue.

2. LockBit en chiffres

Que savons-nous donc de LockBit en 2024 ? Les ransomwares associés à LockBit continuent-ils de se propager ? Voici 5 tendances que tous les RSSI doit savoir.

Ils ont coûté aux États-Unis $91 millions d'euros.

L'extorsion numérique est une activité rentable pour LockBit. Depuis janvier 2020, LockBit a représenté $91 millions d'euros des paiements de ransomware en Amérique, et un cinquième de toutes les attaques de ransomware en Australie, au Canada, en Nouvelle-Zélande et aux États-Unis.

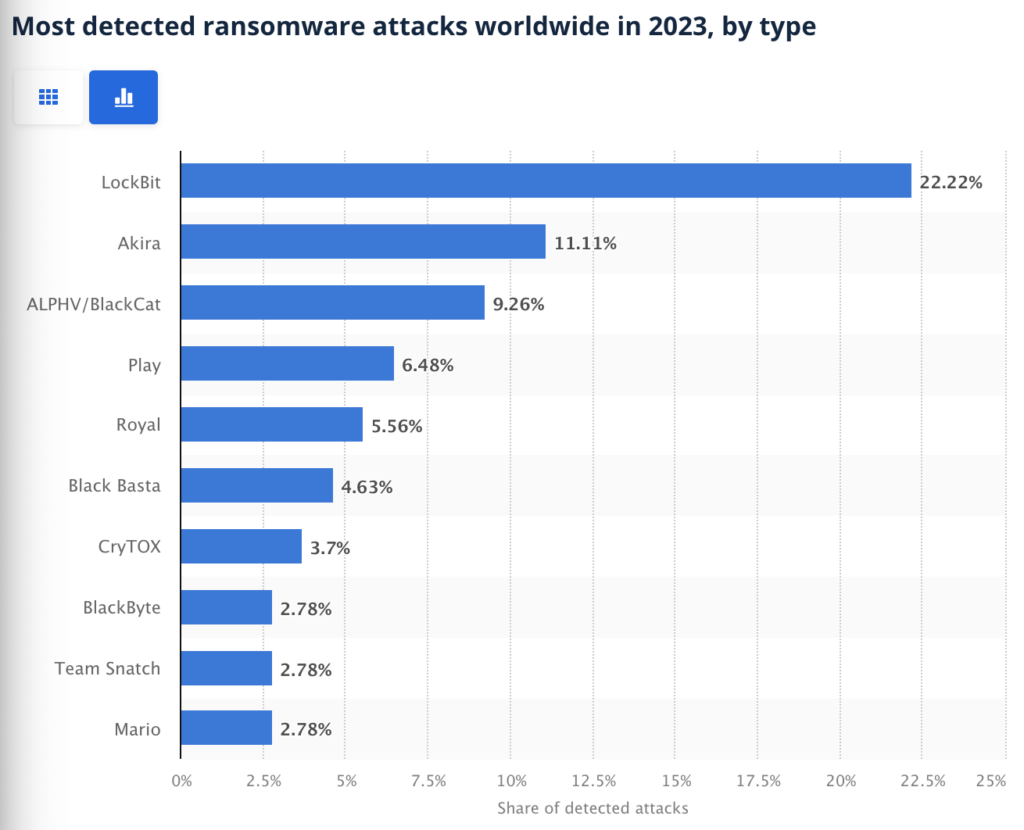

Ils ont le plus grand nombre d'attaques détectées dans le monde

En 2023, LockBit a été désigné comme le logiciel malveillant ayant détecté le plus grand nombre d'attaques par ransomware dans le monde, étant à l'origine de 22.22%.

Il s'agit donc de la "première menace mondiale de ransomware", selon la description faite par Magazine Infosecurityet "une menace majeure pour les entreprises du monde entier", selon l'Agence européenne pour la sécurité et la santé au travail (ESA). Centre national de cybersécurité.

Graphique montrant les attaques de ransomware les plus détectées dans le monde en 2023. Source.

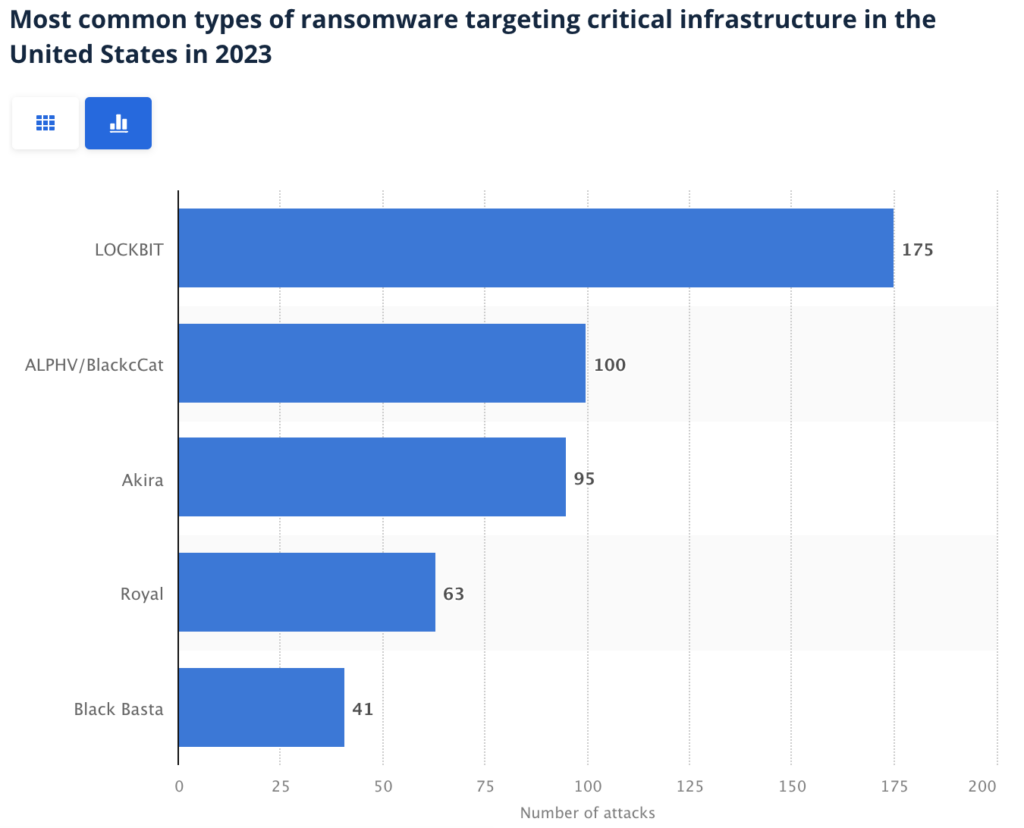

Ils représentent une menace majeure pour les infrastructures critiques

En 2023, LockBit était le principale variante du ransomware Il est suivi par ALPHV/ BlackcCat et Akira. Cela en fait un acteur dominant du marché RaaS et une solution attrayante pour les acteurs de la menace partout dans le monde.

Graphique montrant les principaux types de ransomware attaquant les infrastructures critiques. Source.

Ils ciblent souvent l'industrie manufacturière

En 2023, le secteur manufacturier a été mis en évidence comme étant le secteur le plus important de l'UE. Principale industrie (suivi de près par les technologies), avec un taux d'attaque de 1,5 % pour l'ensemble des entreprises. Augmentation 50% d'attaques depuis l'année précédente.

Le industrie manufacturière est souvent prise pour cible parce qu'elle ne dispose pas toujours de la cybersécurité la plus solide, et toute perturbation peut avoir des conséquences majeures pour d'autres entreprises et chaînes d'approvisionnement.

Leur logiciel malveillant est toujours actif

Même après que la National Crime Agency (NCA) du Royaume-Uni, le FBI et Europol ont orchestré une enquête sur les activités de la police de l'air et des frontières, il n'a pas été possible d'en savoir plus. Démontage de LockBitle gang a lancé des attaques par ransomware à partir de différents serveurs et crypteurs mis à jour. Une nouvelle variante est également apparue en avril 2024, dérivée de LockBit 3.0, qui a caractéristiques d'auto-étalement.

Les titres de presse montrant les caractéristiques de LockBit 3.0 ont dominé le début de l'année 2024. Source.

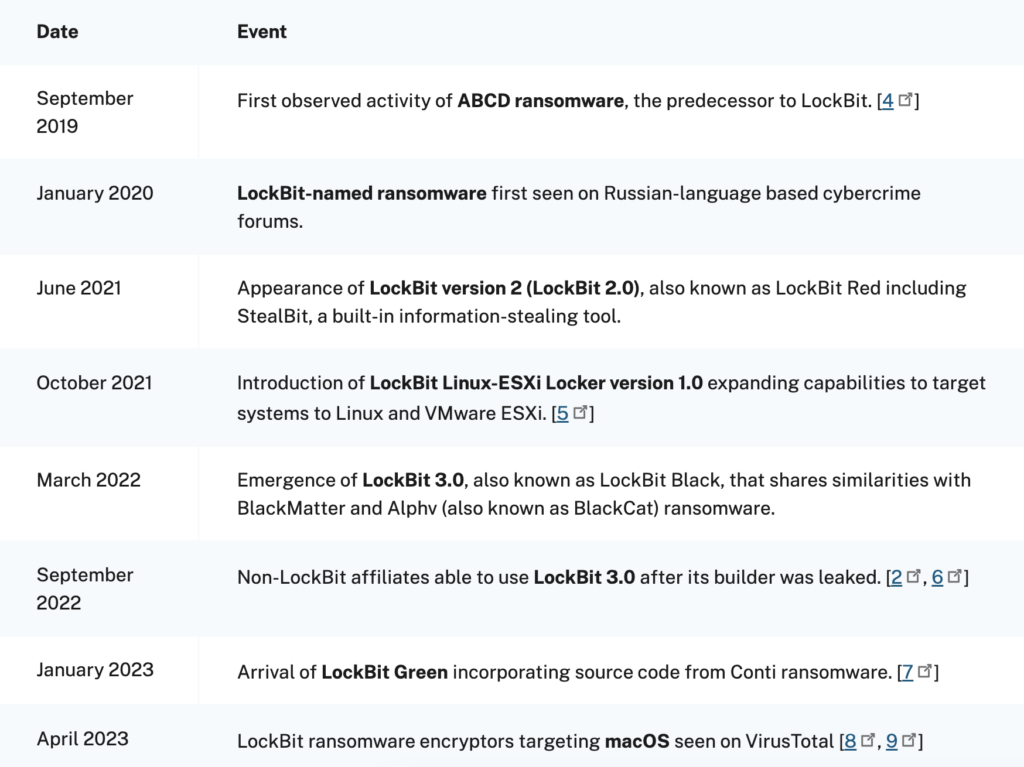

3. La chronologie de LockBit : Comment tout a commencé

Voici un bref aperçu de tout ce qui s'est passé avec LockBit depuis 2019.

- 2019: Le logiciel malveillant de LockBit a été observé pour la première fois et connu sous le nom de ".abcd", après l'extension de fichier que l'on peut trouver sur les documents cryptés.

- 2020: Le nom "LockBit" est apparu et le groupe a créé son propre site web, avec des articles en russe et en anglais (bien qu'il ait déclaré être basé aux Pays-Bas).

- 2021: LockBit 2.0 a été lancé, avec une fonction appelée StealBit, un outil de contrôle de l'accès à l'information. voleur d'infos qui pourrait se déguiser pour recueillir des données sensibles.

- 2022: Les opérateurs de LockBit ont revendiqué la responsabilité de cyberattaques contre de nombreuses organisations, telles que Pendragon PLC, avec une demande de rançon de $60 millions-et a lancé LockBit 3.0.

- 2023: Marque française Nuxe ont déclaré avoir été la cible d'attaques LockBit, de même que le Royal Mail britannique, une branche du journal China Daily et d'innombrables autres.

- 2024: Partenaires internationaux a pris le contrôle du site web LockBit. Le groupe travaillait déjà sur l'avenir potentiel du site. LockBit 4.0 lorsque l'enlèvement s'est produit.

En ce qui concerne la technologie elle-même, l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) a mis en place un système de gestion de la sécurité. vue d'ensemble de l'évolution des logiciels malveillants de LockBit.

Chronologie des changements de fonctionnalité de LockBit. Source CISA.

4. Comment fonctionne LockBit : Les étapes de l'attaque

À quoi ressemble réellement une attaque LockBit ? Voici un résumé des différentes étapes.

- Accès initial : Utiliser des tactiques d'ingénierie sociale, telles que hameçonnageou forçage Protocoles de bureau à distance (RDP), les acteurs de la menace peuvent exploiter les vulnérabilités d'une organisation et obtenir un accès non autorisé.

- Mouvement latéral et escalade des privilèges : Une fois à l'intérieur de l'organisation, les pirates identifieront les données sensibles à crypter et à s'établir dans le réseau.

- La charge utile du ransomware est déployée : Après avoir préparé le réseau, ils déploient le logiciel malveillant et envoient la demande de rançon, menaçant parfois de partager les données sur un site de fuite ou un forum si la rançon n'est pas payée.

Le logiciel de LockBit s'appuie sur des outils tels que PowerShell Empire et Cobalt Strike, ainsi que sur l'utilisation abusive de l'outil Windows Defender. Ces systèmes lui permettent de se déplacer dans les réseaux des victimes et de supprimer les fichiers journaux et les sauvegardes avant l'attaque.

5. Études de cas : Les victimes de LockBit que vous devez connaître

Examinons quelques exemples concrets de ce qui se passe lorsque le logiciel malveillant LockBit s'infiltre dans un réseau (avec quelques rebondissements intéressants) !

Lorsque les pirates se sont excusés...

Les données relatives aux soins de santé sont extrêmement précieuses, car elles contiennent des informations personnelles identifiables. (PII) y compris les détails des cartes de crédit et les numéros de sécurité sociale.

Mais parfois, même les gangs de ransomware vont un peu trop loin.

En 2022, les cybercriminels ont ciblé Hôpital pour enfants malades de Toronto. Lorsqu'il a réalisé ce qui s'était passé, LockBit a publié un communiqué pour s'excuser, a déclaré qu'il avait bloqué le partenaire responsable et a offert une clé de décryptage gratuite pour que l'hôpital puisse récupérer ses données.

Lorsque 57 000 personnes se sont fait voler leurs données personnelles...

La majorité des actes de cybercriminalité étant motivés par l'appât du gain, la services financiers est la cible privilégiée de nombreux pirates informatiques (après les soins de santé).

Par exemple, en 2023, la Banque d'Amérique a vu les données de 57 000 de ses clients exposées par LockBit - et la banque a négligé d'en informer qui que ce soit jusqu'en 2024.

Lorsque le service postal britannique s'est arrêté...

Les rançongiciels peuvent perturber considérablement les entreprises et les chaînes d'approvisionnement, en particulier lorsqu'ils ciblent le service postal lui-même.

En janvier 2023, la société britannique Royal Mail a été touchée par une crise de la grippe aviaire. Attaque de ransomware liée à la Russie via LockBit. Il a affecté les systèmes informatiques utilisés pour l'envoi de colis internationaux. Il a pris un mois pour que les services habituels d'affranchissement à l'étranger reprennent.

Quand LockBit a menti...

Parfois, les gangs de ransomware ne sont pas tout à fait honnêtes au sujet des données qu'ils ont volées. Ils peuvent mentir ou exagérer pour des raisons de prestige ou pour diffuser des campagnes de désinformation et provoquer des troubles.

Après le démantèlement international, LockBit a affirmé avoir attaqué la banque centrale des États-Unis, la Réserve fédérale, et volé 33 téraoctets de données sensibles. Mais en réalité, il n'avait volé que les données d'une seule banque...Evolve Bank & Trust.

Quand les choses deviennent personnelles avec Elon Musk...

"Elon Musk, nous vous aiderons à vendre votre dessin à d'autres fabricants - construisez le vaisseau plus vite et envolez-vous". LockBit annoncée en mars 2023qui affirme s'être introduit chez un fournisseur de SpaceX et avoir volé 3 000 schémas pour les fusées.

Cependant, SpaceX et le fournisseur n'ont jamais fait de commentaires, si bien que le mystère reste entier quant à la question de savoir si LockBit a bien volé les schémas propriétaires.

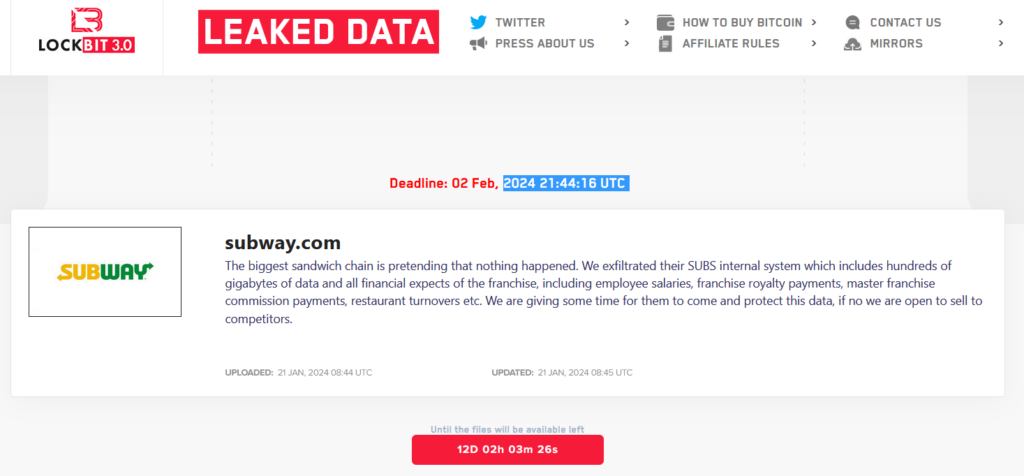

Lorsque la plus grande chaîne de sandwichs a été critiquée...

Dans une situation similaire en janvier 2024, LockBit a affirmé avoir a violé les droits de propriété intellectuelle de Subway. La base de données interne de l'entreprise a révélé des "centaines de gigaoctets" de données, ainsi que des informations financières telles que les paiements de droits d'auteur et les salaires des employés.

Subway a enquêté sur la plainte, mais aucune information publique ne permet de savoir si l'attaque par ransomware était authentique ou non.

Capture d'écran de la demande de rançon adressée à Subway par LockBit. Source.

6. Opération Cronos : Les représailles des forces de l'ordre

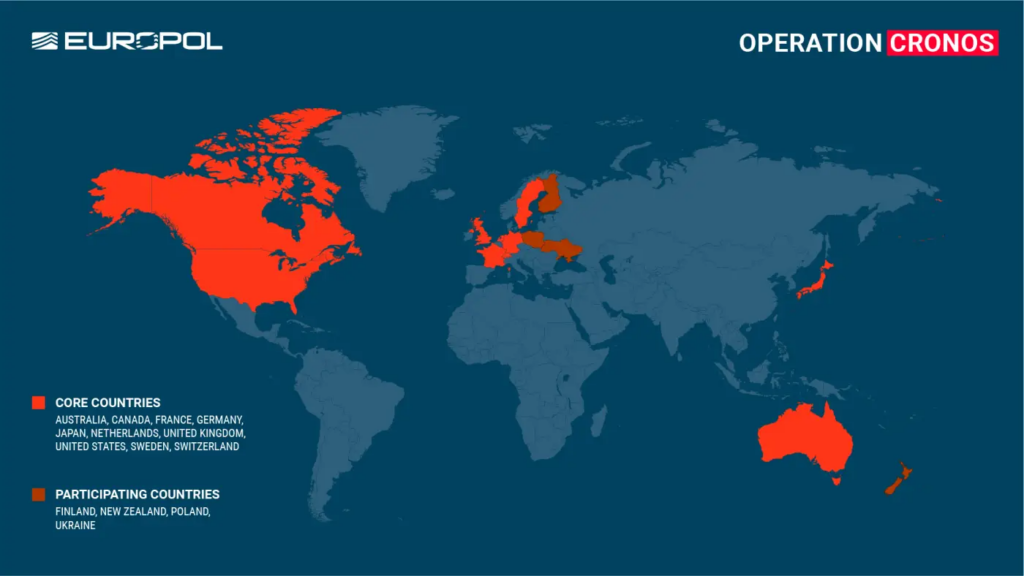

En février 2024, LockBit a subi un coup dur à la suite d'un effort international visant à démanteler ses opérations.

Dans le cadre d'une mission baptisée "Opération Cronos", dix pays principaux, dont le Royaume-Uni et les États-Unis, et quatre pays participants, dont l'Ukraine, ont participé à l'opération, collaboré pour saisir les serveurs principaux de LockBit.

Graphique d'Europol montrant les pays impliqués dans l'opération Cronos. Source.

Les partenaires internationaux chargés de l'application de la loi, y compris la Ministère de la JusticeLes membres de l'équipe de la Commission européenne se sont réunis à Londres pour annoncer qu'ils avaient réussi à prendre le contrôle de plusieurs sites web publics par LockBit, et ont trollé le site pour faire passer ce message...

Elle a réussi à fermer 14 000 comptes frauduleux, à procéder à deux arrestations et à mettre hors service 34 serveurs. Elle a également identifié 194 affiliés qui utilisaient le ransomware, dont 119 avaient déjà lancé des attaques.

Graphique d'Europol montrant les résultats de l'opération Cronos. Source.

Cependant, de nombreux affiliés de LockBit sont encore en liberté, dispersés dans différentes régions, de sorte qu'il est difficile d'éradiquer complètement le logiciel malveillant.

Mais les services répressifs continuent de poursuivre les acteurs de la menace responsables. Ce mois-ci, Mikhail Matveev a été arrêté par les autorités russes pour son implication dans LockBit.

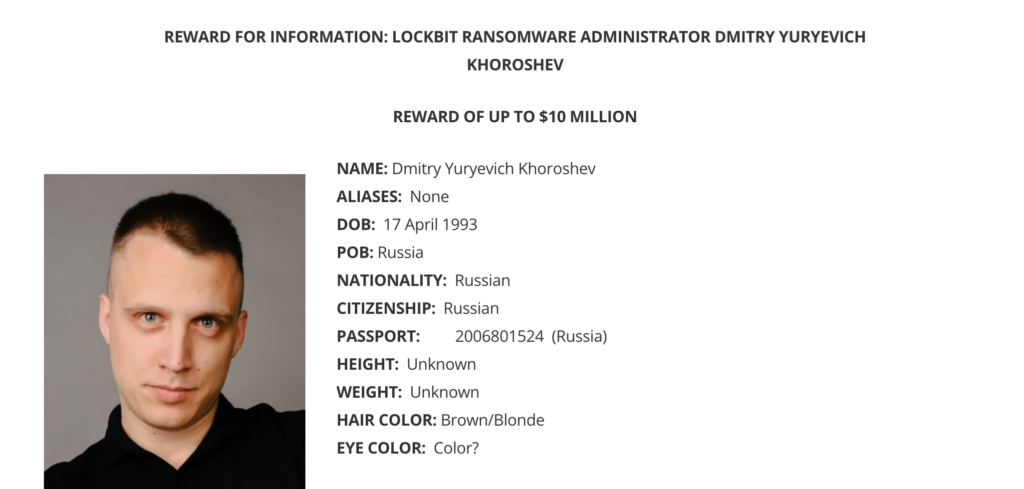

Le FBI a également publié un $10 millions d'euros de récompense pour obtenir des informations sur le ressortissant russe Dmitry Khoroshev, ou "LockBitSupp", un administrateur clé du logiciel.

Le Royaume-Uni Agence nationale de lutte contre la criminalité a annoncé que ces sanctions montrent que "les cybercriminels ne peuvent pas se cacher".

Une liste de récompenses du FBI pour des informations sur "LockBitSupp". Source.

7. Aller de l'avant : Se protéger contre les gangs de ransomwares

À la suite de ce démantèlement, LockBit a fait une nouvelle annonce en mai 2024. Il a affirmé qu'il avait a augmenté son volume d'attaquedevenant ainsi le gang de ransomware le plus actif au niveau mondial.

Qu'ils disent la vérité ou qu'ils gonflent simplement les chiffres, Les ransomwares restent une menace importante pour toute organisation.

Voici quelques mesures de cybersécurité que tout RSSI devrait suivre :

- Connaître les tactiques, techniques et procédures des cybercriminels (TTPS) : En comprenant comment les pirates informatiques opèrent, les équipes de sécurité de l'information peuvent prendre des mesures pour les contrer.

- Investir dans un outil de gestion de la surface d'attaque externe (EASM) : Des logiciels tels que CybelAngel peut aider les marques à sécuriser les actifs numériques publics. Par exemple, vous pouvez utiliser la surveillance du dark web pour suivre les conversations des cybercriminels et investir dans la prévention de la prise de contrôle des comptes.

- Effectuer des sauvegardes régulières des données : Conservez des sauvegardes sécurisées et hors ligne de vos données essentielles. Vous pourrez ainsi récupérer les informations sans avoir à payer de rançon en cas d'attaque.

- Formez votre équipe : Sensibiliser le personnel aux escroqueries par hameçonnage et autres tactiques d'ingénierie sociale utilisées par les gangs de ransomware pour obtenir un accès non autorisé.

- Disposer d'un plan d'intervention en cas d'incident : Élaborer et tester régulièrement un plan d'intervention en cas de ransomware. Savoir comment isoler les systèmes infectés, communiquer avec les parties prenantes et récupérer efficacement.

Conclusion

L'essor et l'impact de LockBit révèlent à quel point les rançongiciels sont devenus dangereux. Ces groupes exploitent les faiblesses, perturbent la vie des gens et exigent d'énormes sommes d'argent.

Mais des défenses plus intelligentes permettent de lutter contre les gangs de ransomwares et de rendre le monde en ligne plus sûr.