Lynx Ransomware : Double Extorsion, Ethique et Paiements des Affiliés

Table des matières

Un nouveau ransomware rôde. Le ransomware Lynx s'est répandu dans le paysage des menaces, ciblant les petites et moyennes entreprises pour extorquer des fonds.

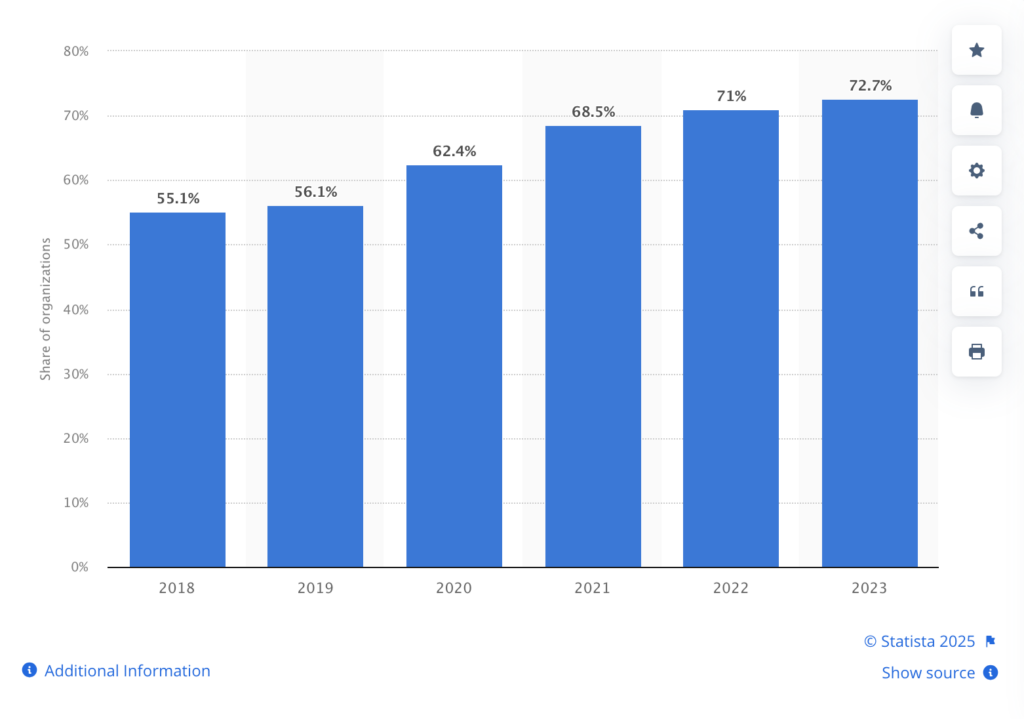

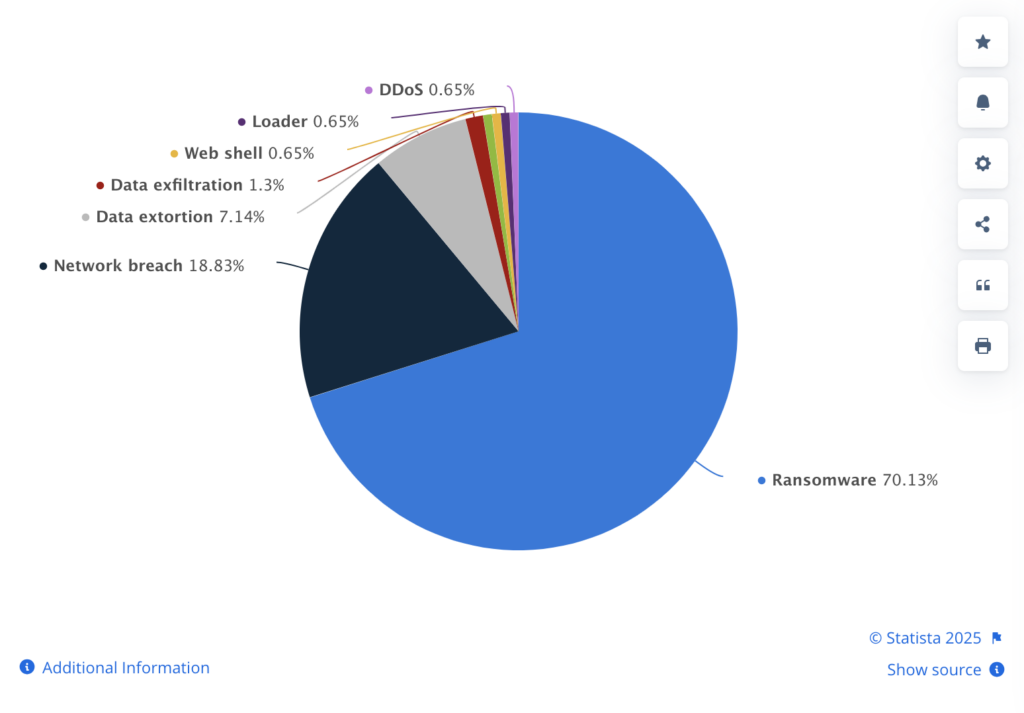

Les rançongiciels sont en constante augmentation. En 2023, plus de 72% d'organisations dans le monde ont été touchés par des attaques de ransomware. En 2024, plus de la moitié des entreprises et des organisations du monde entier ont déclaré avoir été touchées par des attaques de ransomware. perdre au moins $300.000 en raison d'incidents liés à des cyberattaques.

Le ransomware Lynx, avec ses nombreux cybercriminels du monde entier, utilise des tactiques, des techniques et des procédures (TTP) telles que l'arrêt des processus, la suppression des fichiers de sauvegarde et le cryptage des partages réseau, ce qui rend les attaques du ransomware Lynx particulièrement dévastatrices.

Qu'est-ce que le ransomware Lynx ?

Le ransomware Lynx est un groupe de menaces malveillantes sophistiquées qui est actif depuis le milieu de l'année 2024. Le groupe utilise le Ransomware-as-a-Service (RaaS) pour créer et diffuser ses attaques dans des secteurs tels que la finance, l'architecture et l'industrie manufacturière.

Qui est le groupe du ransomware Lynx ?

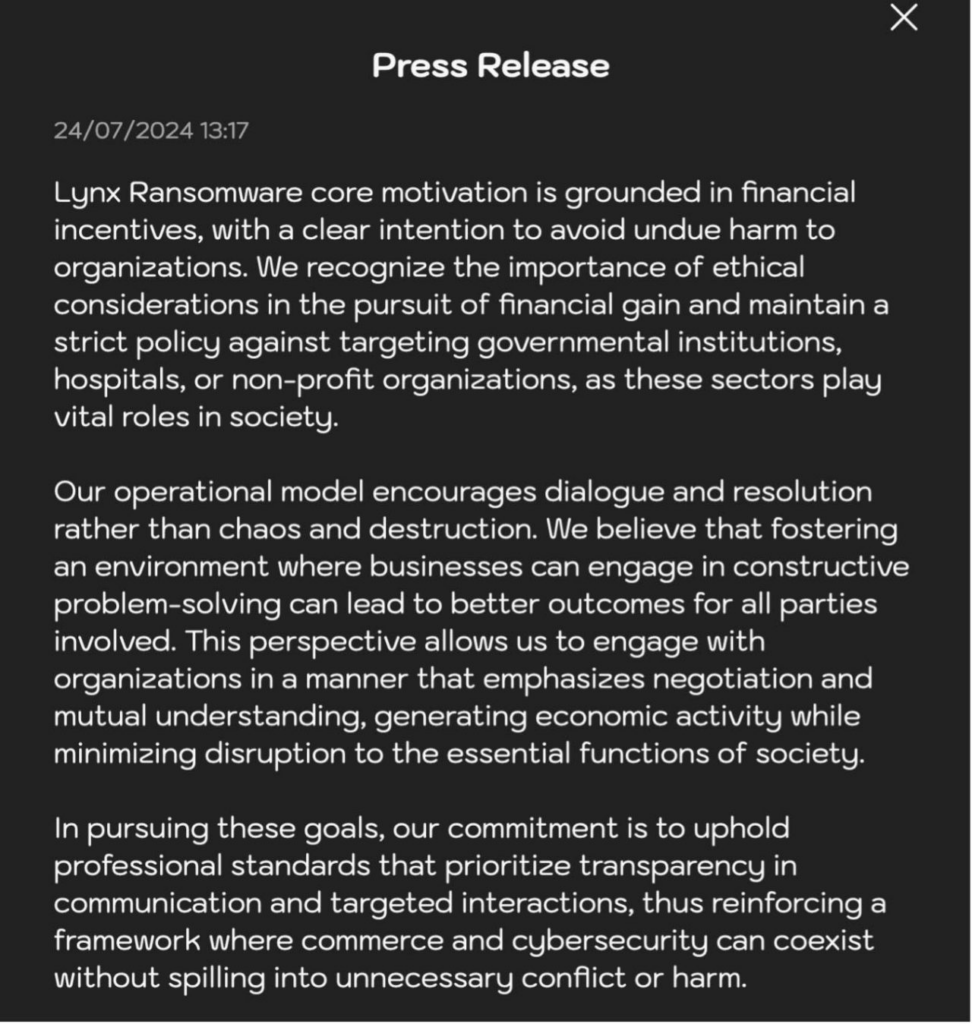

Les cybercriminels à l'origine du ransomware Lynx affirment suivre une approche "éthique" dans le choix de leurs cibles afin de minimiser les dommages causés à la société. Le groupe Lynx déclare qu'il ne vise pas les institutions gouvernementales, les soins de santé ou les organisations à but non lucratif.

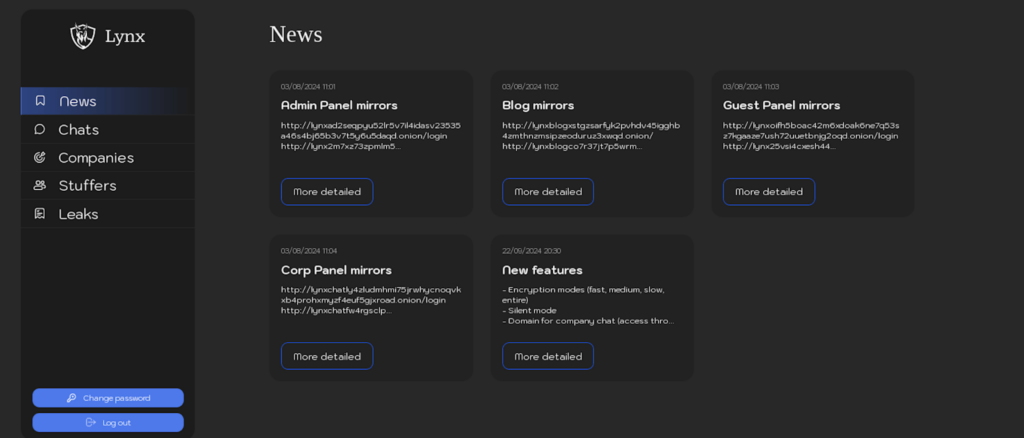

Pour recruter davantage d'acteurs de la menace, Lynx utilise des techniques de marketing d'affiliation. Le panel RaaS structuré est divisé en plusieurs sections (par exemple "News", "Companies", "Chats", "Stuffers" et "Leaks") afin de faciliter le déploiement de leurs activités.

Les affiliés de Lynx reçoivent un 80% part du produit de la rançonLynx s'occupe de toutes les négociations et garde le contrôle sur le portefeuille de la rançon. Lynx propose également des services supplémentaires, tels qu'un centre d'appel pour harceler les victimes et des solutions de stockage avancées pour les affiliés les plus performants.

Quelles sont les techniques utilisées par le groupe Lynx ransomware ?

La plupart des entreprises utilisent aujourd'hui Windows comme système d'exploitation privilégié. C'est pourquoi le logiciel malveillant Lynx ne fonctionne que sur le système d'exploitation Microsoft Windows pour perturber les opérations.

Les indicateurs de compromission (IoC) utilisés par le groupe Lynx comprennent les vecteurs suivants :

- Courriels d'hameçonnage et ingénierie sociale: Des courriels d'hameçonnage sont envoyés à la cible pour qu'elle télécharge et installe le logiciel malveillant Lynx sur ses systèmes.

- Fichiers cryptés par des logiciels malveillants: Une fois exécuté, le logiciel malveillant Lynx chiffre les fichiers et ajoute l'extension .lynx au nom du fichier et supprime les fichiers de sauvegarde comme les copies d'ombre afin d'empêcher la récupération.

- Double tactique d'extorsion: Une fois que les actifs numériques les plus précieux de la cible ont été compromis, le groupe Lynx utilise les moyens suivants double tactique d'extorsion pour faire pression sur les victimes afin qu'elles paient la rançon. Les données volées sont simultanément vendues sur des sites de fuite et vendues au plus offrant.

Chronologie du ransomware Lynx

En 2024, le groupe de ransomwares Lynx s'est imposé dans le paysage des menaces.

Voici un aperçu des activités les plus marquantes depuis la création du groupe :

- juillet 2024: Le ransomware Lynx a été détecté pour la première fois, identifié comme une version remaniée et plus avancée du ransomware INC. Il a adopté le modèle "Ransomware-as-a-Service" (RaaS), ce qui le rend accessible à un plus grand nombre de cybercriminels.

- octobre 2024: Lynx a attiré l'attention par sa double tactique d'extorsion, en chiffrant les données des victimes et en menaçant de divulguer des informations sensibles. Il ciblait des secteurs tels que la vente au détail, l'immobilier et la finance, principalement en Amérique du Nord et en Europe.

- décembre 2024: Une attaque majeure a été signalée sur Électricitéun important fournisseur d'énergie. Cet incident a perturbé les opérations et compromis des données sensibles, démontrant la capacité de Lynx à cibler des infrastructures critiques contrairement à sa position "éthique".

- Janvier 2025: Violation du ransomware Lynx Hunter Taubman Fischer & Li LLCun cabinet d'avocats américain spécialisé dans le droit des sociétés et des valeurs mobilières. Cette attaque a exposé des informations sensibles sur les clients, ce qui montre bien que le ransomware se concentre sur des cibles de grande valeur.

- Février 2025: Des rapports ont confirmé que Lynx avait répertorié 96 victimes sur son site de fuite de données, bien que ce nombre soit soupçonné d'être plus élevé.

- Mars 2025 : Parmi les attaques notables de Lynx en 2025, on peut citer le fournisseur australien C.I. Scientific et le Commission des eaux et des égouts de Springfield la sécurité des informations sensibles au sein des organisations du secteur public.

Qui est visé par le ransomware Lynx ?

Depuis la création du groupe en 2024, le ransomware Lynx a touché plus de 20 pays à travers le monde, dont les États-Unis, le Royaume-Uni, l'Allemagne, le Canada, la France, l'Espagne et la Corée du Sud.

Comme les opérateurs du ransomware Lynx cherchent à extorquer des bénéfices, ils ciblent un large éventail d'organisations différentes dans divers secteurs, tels que l'agriculture, les fournisseurs de produits alimentaires, les services publics, l'industrie manufacturière et la technologie.

Bien que le groupe ait déclaré qu'il ne viserait pas les gouvernements, les organisations à but non lucratif ou les soins de santé, ses attaques affectent tout de même les infrastructures critiques, ce qui a des répercussions négatives sur la société dans son ensemble.

Le ransomware Lynx attaque un fournisseur d'électricité

En décembre 2024, le groupe Lynx a pris pour cible le groupe Electrica, l'un des plus grands fournisseurs d'électricité de Roumanie. L'attaque a touché 3,8 millions de citoyens en Roumanie et en Transylvanie.

Le Direction nationale de la cybersécurité (DNSC) a été prévenue pour limiter l'incident, et il a été déterminé que les systèmes d'alimentation électrique critiques n'avaient pas été affectés.

Bien que le groupe Electrica n'ait pas subi de perte de service pour ses clients, l'attaque montre à quel point la surveillance de la plateforme est importante pour éviter les pertes potentielles.

Les données sensibles d'un cabinet d'avocats américain exposées par le ransomware Lynx

En janvier 2025, un cabinet d'avocats basé aux États-Unis, Hunter Taubman Fischer & Li LLCa été pris pour cible par le groupe Lynx, compromettant ainsi des informations sensibles sur les clients.

La fuite de données était alarmante en raison de la notoriété des clients et de la possibilité d'exposer des transactions commerciales critiques.

Dans le paysage changeant des menaces liées aux ransomwares, cette attaque souligne l'importance d'accorder la priorité au traitement sécurisé des données sensibles. Les entreprises peuvent procéder à des évaluations régulières de leur vulnérabilité, former leurs employés à la gestion de menaces telles que le phishing et mettre en place des systèmes robustes pour atténuer les risques.

Un fournisseur de technologie industrielle ciblé par Lynx

Le 11 mars 2025, C.I. Scientific Pty Ltdun fournisseur de premier plan d'équipements et de services industriels et de fabrication, a été attaqué par le ransomware Lynx.

CI Scientific est l'un des principaux fournisseurs australiens d'équipements de laboratoire et industriels aux organisations de Nouvelle-Zélande et de la région du Pacifique. L'entreprise propose également des services d'étalonnage pour les équipements scientifiques et industriels.

Cette attaque est la quatrième victime australienne du groupe Lynx. jusqu'à présent et a compromis des données opérationnelles sensibles, mais aucune donnée d'utilisateur spécifique n'a été signalée comme compromise.

2025 Le ransomware Lynx fait des victimes...

En janvier 2025, le site de fuite de données du ransomware Lynx recensait 96 victimes, mais le nombre présumé de victimes à ce jour est estimé plus élevé.

Selon les chercheurs, 60% des victimes sont situées aux États-Unis, l'industrie manufacturière étant l'industrie la plus ciblée jusqu'à présent, avec plus de 20% taux d'attaque.

Comment fonctionne le ransomware Lynx ?

Le Ransomware INC est actif depuis juillet 2023 et partage un chevauchement important avec le ransomware Lynx de 2024.

Analyses révèlent que le logiciel malveillant de Lynx présente une similitude de code globale de 48% avec le ransomware INC et une similitude de 70,8% dans des fonctions spécifiques. Cela suggère que Lynx a peut-être réutilisé le code source du ransomware INC, qui aurait été vendu en mai 2024.

Le ransomware Lynx cible principalement les systèmes d'exploitation Microsoft Windows, le système d'exploitation utilisé par la plupart des entreprises dans le monde.

Voici un aperçu simplifié du fonctionnement du ransomware Lynx:

- Mécanismes de mise en œuvre: Le ransomware Lynx s'appuie sur plusieurs vecteurs de cyberattaque pour accéder aux données de la victime. Les vecteurs documentés utilisés par Lynx ransomware comprennent les courriels d'hameçonnage, les téléchargements malveillants de ransomware et les forums de piratage où des informations peuvent être échangées entre les acteurs de la menace.

- API native: Le ransomware Lynx utilise l'API Restart Manager RstrtMgr afin d'améliorer ses capacités de chiffrement et de maximiser son impact sur le système de la victime.

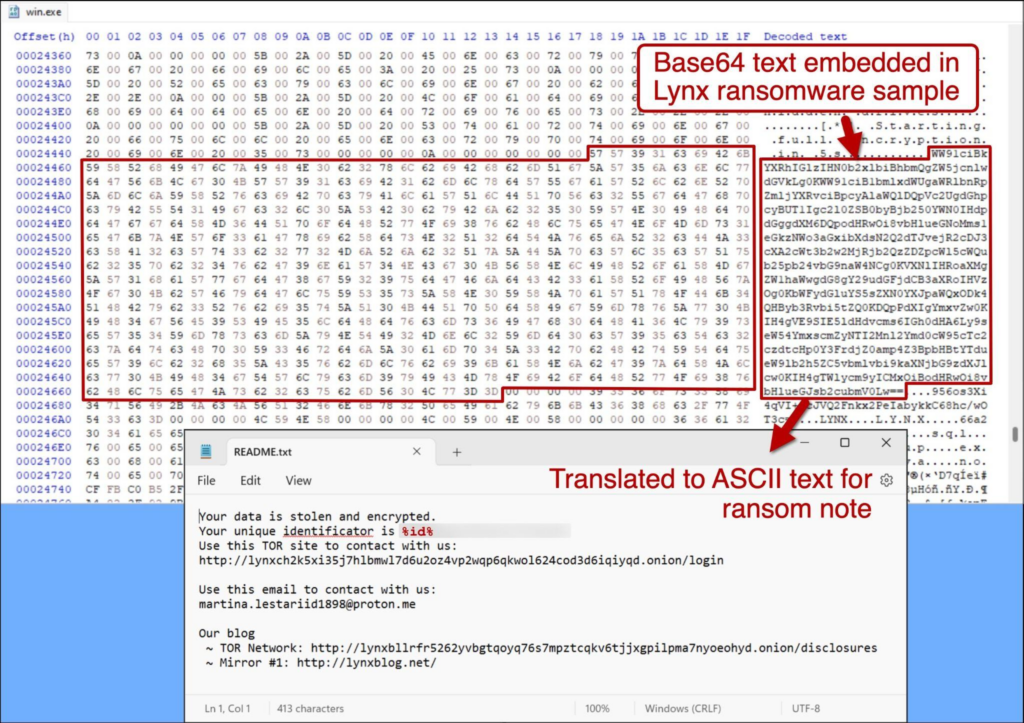

- L'interpréteur de commandes Windows: Le ransomware Lynx utilise des commandes spécifiques telles que des exécutables (.exe), des installateurs (.msi) et des bibliothèques (.dll) pour exécuter le ransomware avec la menace de rançon.

- Contourner les restrictions de sécurité: Le ransomware Lynx exécute des exploits d'escalade de privilèges pour obtenir un accès élevé au système et contourner les restrictions de sécurité. Le ransomware Lynx termine activement les processus du système, y compris les logiciels antivirus, afin de contourner les défenses de sécurité.

- Éviter la détection: Le groupe utilise des fournisseurs externes de stockage en nuage pour éviter la détection de l'exfiltration.

- Défaillance des systèmes internes: Le ransomware Lynx modifie l'arrière-plan du bureau du système infecté et le remplace par une note de rançon dans un fichier ReadMe.Txt pour s'assurer que la victime voit les exigences de l'attaquant.

- Effacement des sauvegardes et cryptage des fichiers: Le ransomware Lynx chiffre les réseaux en ajoutant l'extension de fichier .lynx pour effacer les fichiers de sauvegarde, y compris les copies d'ombre. Les cybercriminels chiffrent souvent les partages de réseau, ce qui complique l'accès des organisations à leurs fichiers et la récupération de leurs systèmes. Les fichiers sont cryptés à l'aide de l'Advanced Encryption Standard (AES), un algorithme de chiffrement par bloc symétrique utilisé par le gouvernement américain pour protéger les informations classifiées.

- Sites de fuites de données à double extorsion : Après avoir demandé une rançon aux victimes, le groupe Lynx publie en ligne des parties des données volées. Dans le domaine de la cybersécurité, on parle de divulgation d'informations lorsque des cybercriminels publient des informations sensibles sur des sites de fuite de données.

- L'anonymat avec TOR: Le TOR (The Onion Router) est utilisé pour préserver l'anonymat et communiquer avec les victimes.

Comment puis-je protéger mon système contre les attaques du ransomware Lynx ?

Selon CybelAngel lui-même recherche sur les menacesNous avons constaté que 42% des entreprises ont été victimes d'une attaque par ransomware, et un tiers d'entre elles ont été victimes d'un ransomware. 125% augmentation des groupes actifs de ransomware.

Pour se défendre contre les cybermenaces dans un paysage en constante évolution, il est plus important que jamais de sécuriser ses données et ses systèmes contre les attaques potentielles.

Voici quelques moyens de commencer à protéger votre organisation contre les attaques de ransomware, selon la CISA:

- Sauvegarder les données en toute sécurité : Conservez des sauvegardes fréquentes des fichiers importants sur des disques externes ou un stockage sécurisé dans le nuage, et testez régulièrement la disponibilité et l'intégrité des sauvegardes dans le cadre d'un scénario de reprise après sinistre. Déconnectez les sauvegardes une fois qu'elles sont terminées pour éviter qu'elles ne soient cryptées lors d'une attaque.

- Créer et maintenir un plan d'intervention en cas d'incident: Les plans d'intervention en cas d'incident aident votre équipe à répondre aux attaques sans causer de dommages supplémentaires. Veillez à inclure un plan de communication pour informer les parties concernées en cas d'attaque.

- Activer l'authentification multifactorielle (MFA) : L'ajout d'une couche de sécurité supplémentaire à vos comptes et systèmes peut réduire les accès non autorisés, souvent exploités par les pirates.

- Restreindre les autorisations : Limitez les privilèges administratifs et l'accès des utilisateurs aux fichiers sensibles afin d'empêcher les ransomwares de se propager dans votre système. Cette mesure peut s'inscrire dans le cadre d'une architecture zéro confiance pour arrêter les ransomwares avant qu'ils ne se propagent.

- Formez votre organisation : Sensibiliser aux tactiques des ransomwares, telles que l'ingénierie sociale et les publicités malveillantes, afin d'éviter d'en être victime.

- Utiliser des outils de sécurité robustes : Utiliser une solution antivirus et anti-malware fiable, telle que CybelAngel, qui peuvent détecter et bloquer les ransomwares. Les pare-feu peuvent également contribuer à sécuriser votre réseau et à protéger les terminaux tels que les ordinateurs, les imprimantes et les appareils intégrés.

Dernières réflexions

Le RaaS est en plein essor, devenant rapidement la méthode préférée des cybercriminels en raison de ses capacités prêtes à l'emploi. L'utilisation de RaaS abaisse la barrière à l'entrée pour les cybercriminels, permettant même à ceux qui ont une expertise technique minimale de lancer des attaques par ransomware à l'aide d'outils prédéveloppés.

En 2023, 70% de toutes les cyberattaques étaient des ransomwares. En 2024, une enquête menée auprès de professionnels de la cybersécurité d'organisations du monde entier a révélé que 32% des organisations ont subi des attaques de ransomware en raison de vulnérabilités exploitées.

Pour lutter contre l'augmentation des attaques de ransomware, les organisations de toutes tailles doivent prendre en compte les vulnérabilités de leur écosystème technologique afin de s'assurer que les violations de données n'entravent pas les opérations quotidiennes ou n'exposent pas les informations sensibles des clients et de l'entreprise.

L'adoption d'un cadre de cybersécurité flexible et en constante évolution, tel que MITRE ou NIST 2.0 peut aider les organisations à améliorer leur position en matière de cybersécurité.

Combattre les ransomwares avec CybelAngel

Utiliser les renseignements avancés sur les menaces de CybelAngel pour mieux comprendre les motifs, les cibles et les méthodes d'attaque couramment utilisées par les acteurs de la menace.

Les nombreux outils de cybersécurité de CybelAngel peuvent aider votre organisation à garder une longueur d'avance sur les violations potentielles :

- Détecter les menaces liées à l'API avant que les attaques ne se produisent : Les actifs vulnérables, tels que les produits fournis par des partenaires, peuvent augmenter votre surface d'attaque. CybelAngel's Service de découverte et de suivi des actifs peut détecter les menaces liées aux API afin de garder une longueur d'avance sur les risques liés à la cybersécurité.

- Empêcher la fuite d'informations sur le Dark Web : La collecte d'informations complètes sur les cybermenaces émergentes permet à votre entreprise de rester en sécurité. Notre Service de surveillance du Dark Web garantit que les données de l'entreprise ne circulent pas sur le Dark Web pour être exploitées par les cybercriminels.

- Protéger contre les violations de données : Les fuites de données et les violations résultant d'attaques de ransomware peuvent exposer les données de l'entreprise et de ses clients, entraînant des pertes financières et des atteintes à la réputation. La solution de CybelAngel Service de prévention des violations de données surveille le stockage dans le nuage, les serveurs de fichiers et les bases de données afin de protéger les actifs essentiels de l'entreprise.

- Détecter les informations d'identification volées : Notre programme complet Credential Intelligence notifie les utilisateurs lorsque les informations d'identification ont été compromises et recherche la cause de l'attaque afin d'empêcher de futures violations d'informations d'identification.

Vous ne savez pas par où commencer ?