L'ultime liste de contrôle de conformité : Normes NIS 2 et DORA

Table des matières

Quel est le niveau de conformité de votre organisation ?

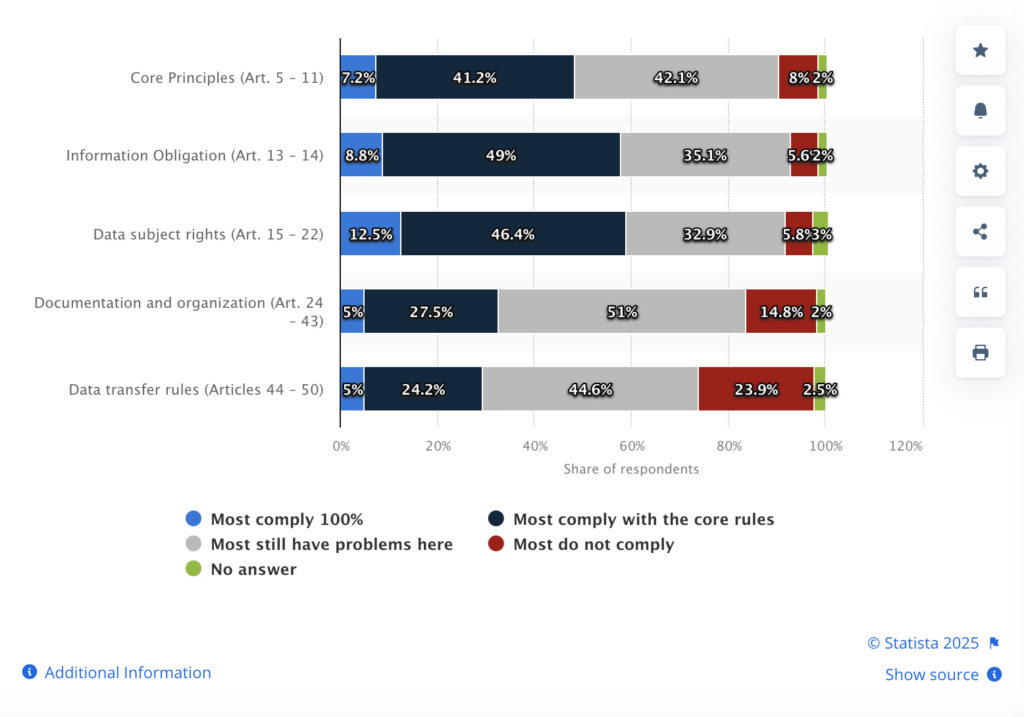

En 2023, 45% des personnes interrogées ont déclaré que la plupart des entreprises rencontraient des problèmes de conformité au GDPR, et 24% ont déclaré qu'elles n'étaient pas du tout conformes.

Alors que la demande de conformité s'accroît, comment les organisations peuvent-elles rester à la pointe de l'atténuation des risques ?

Dans cette liste de contrôle, nous partagerons nos idées pour soutenir la mise en œuvre des directives NIST 2 et DORA.

Utiliser DORA et NIST 2 pour faire face aux cybermenaces...

Une liste de contrôle de la cybersécurité est essentielle pour améliorer la posture de sécurité de votre organisation et faire face aux menaces potentielles, telles que les violations de données qui peuvent entraîner des pertes.

Le Loi sur la résilience opérationnelle numérique (DORA) utilisé en conjonction avec le Cadre NIST 2.0peut aider les organisations à appliquer les meilleures pratiques en matière de sécurité et à rationaliser les efforts dans ce domaine.

Qu'est-ce que la conformité DORA ?

DORA est un règlement de l'UE qui est entré en vigueur le 17 janvier 2025 et qui vise à renforcer la sécurité informatique des entités financières et des fournisseurs de services TIC tiers, tels que les services d'analyse de données ou d'informatique en nuage.

Les exigences réglementaires visent à gérer les cyber-risques pour les institutions financières de manière globale dans l'Union européenne.

Qu'est-ce que le cadre NIST 2 ?

Le Cadre de cybersécurité NIST 2.0 a été publié par le National Institute of Standards and Technology (NIST) des États-Unis le 26 février 2024.

Le cadre aide les organisations à gérer leurs risques de cybersécurité en proposant des résultats de haut niveau adaptables afin d'améliorer l'évaluation, la hiérarchisation et la communication des efforts en matière de cybersécurité.

Comment le DORA et la réglementation NIST 2 peuvent-ils aider votre organisation ?

Les organisations doivent se conformer à certaines exigences réglementaires afin de garantir la sécurité de leurs clients et de répondre à des exigences strictes en matière de sécurité.

Voici les avantages de l'utilisation conjointe de ces deux cadres pour assurer la conformité :

- Amélioration de la gouvernance: Le nouveau DORA Gouverner aide les organisations à savoir ce qui se passe dans chaque recoin de leur écosystème technologique. La norme NIST 2 est axée sur l'intégration de la cybersécurité dans les systèmes et la gestion. La gouvernance fournit une structure permettant à une organisation de développer une cyber-résilience et une posture proactive en matière de cybersécurité.

- Gestion globale des risques: L'utilisation conjointe de DORA et de NIST 2 aide les organisations à créer une stratégie de gestion des risques bien équilibrée. Les évaluations holistiques des risques permettent de découvrir les vulnérabilités avant qu'elles ne soient exploitées.

- Meilleure réponse aux incidents: La détection et la réponse rapide aux cybermenaces peuvent améliorer le rétablissement de l'organisation après une cyberattaque. La mise en œuvre de DORA et de NIST 2 aide les organisations à faire de la réponse aux incidents une priorité et non une réflexion après coup.

- Contrôle par des tiers: La loi DORA impose une surveillance stricte des fournisseurs de TIC tiers, tandis que la loi NIST 2 aide à évaluer les risques liés aux tiers dans le cadre d'un programme global de cybersécurité. Ce double niveau de surveillance réduit les vulnérabilités de la chaîne d'approvisionnement.

- Conformité réglementaire: Les deux cadres permettent de s'aligner sur les réglementations et les normes internationales, ce qui renforce la confiance des parties prenantes et réduit les risques juridiques potentiels.

49% des organisations du secteur public indiquent qu'elles ne disposent pas des talents nécessaires pour atteindre leurs objectifs en matière de cybersécurité. L'utilisation d'un cadre pour atténuer les risques liés à la cybersécurité peut aider les organisations de toutes tailles à maintenir une couverture sans nécessiter trop de ressources supplémentaires.

L'objectif final des lignes directrices telles que NIST 2 ou DORA est de permettre la conformité dès le départ, de décourager la cybercriminalité et de maintenir la confiance du public.

Liste de contrôle pour les audits de cybersécurité : 12 façons de mettre en œuvre le cadre NIST 2 et le DORA

Comment commencer la mise en œuvre de NIST 2 et DORA? Par où commencer ?

Pour commencer à mettre en œuvre une meilleure sensibilisation à la sécurité et une meilleure sécurité du réseau, consultez notre liste de contrôle complète sur la cybersécurité pour améliorer la conformité et la sécurité.

1. Détermination du champ d'application

Le le contexte organisationnel de la mise en œuvre de la norme NIST 2 comprend la prise en compte de la mission, des attentes des parties prenantes, des dépendances et des exigences légales, réglementaires et contractuelles relatives au risque de cybersécurité de l'organisation.

Sous DORALa détermination du champ d'application est incluse dans le Gouverner La fonction essentielle **est d'établir des cadres clairs pour la prise de décision, l'obligation de rendre compte et la transparence.

- Quelle est la mission de l'organisation ? Examinez les déclarations de vision et de mission de l'entreprise ainsi que sa stratégie de marketing afin d'identifier les risques susceptibles d'entraver la mise en œuvre.

- Quelles sont les parties prenantes qui auront un impact sur le plan de cybersécurité ? Il peut s'agir d'identifier les parties prenantes qui pourraient représenter un risque pour la mise en œuvre et l'adoption, ainsi que les attentes culturelles des employés.

- Quelles sont les attentes des parties prenantes internes et externes en matière de cybersécurité ? Prenez en compte les ****attentes des clients en matière de confidentialité, attentes des entreprises en matière de partenariats et attentes des autorités de réglementation en matière de conformité.

2. Analyse des lacunes

Évaluer systématiquement les mesures de sécurité actuelles de votre organisation par rapport aux normes de l'industrie afin d'identifier les faiblesses et les domaines à améliorer. Comparez vos protocoles et mesures actuels aux cadres NIST 2 et DORA pour identifier les lacunes.

3. Élaborer un plan global de gestion des risques

La gestion des risques offre une approche stratégique pour identifier, analyser et traiter les cyber-vulnérabilités d'une organisation afin de minimiser les menaces.

L'élaboration d'un plan de gestion des risques implique

- Identifier les risques potentiels et procéder à une évaluation des risques afin de déterminer la probabilité qu'ils aient un impact sur l'entreprise.

- Évaluer les stratégies de gestion des risques telles que des contrôles de sécurité rigoureux, le cryptage des données et des mises à jour régulières des systèmes.

- Documenter les risques au fur et à mesure qu'ils se produisent, en utilisant par exemple MITRE pour soutenir le catalogage des cyber-risques.

4. Établir clairement les rôles et les responsabilités

Pour mettre en œuvre les meilleures pratiques en matière de cybersécurité, il est important de définir clairement les rôles et les responsabilités afin de favoriser la responsabilisation dans l'ensemble de l'organisation.

- Déterminer comment les dirigeants sont responsables de la gestion des cyberrisques et doivent en rendre compte.

- Documenter les rôles en matière de gestion des risques dans l'ensemble de l'organisation pour une plus grande transparence.

- Procéder à des examens périodiques de la gestion afin d'évaluer les domaines susceptibles d'être améliorés.

5. Identifier les risques liés à la gestion des actifs

La gestion des risques liés aux actifs fait référence au processus de gestion des actifs numériques et matériels d'une organisation afin de réduire le risque d'attaque.

- Maintenir un inventaire à jour de tous les actifs numériques et physiques, y compris les appareils, les logiciels et les services de l'IdO.

- Surveiller en permanence les plates-formes pour détecter les changements dans l'inventaire des logiciels et des services.

- Maintenir une documentation sur les ports, les protocoles et les services réseau attendus.

- Élaborer un plan de destruction sécurisée des informations et du matériel lorsqu'ils ne sont plus nécessaires.

6. Établir un plan d'intervention en cas d'incident

Dans les cadres NIST 2 et DORA, la gestion et la réponse aux incidents constituent un élément clé de l'atténuation des risques.

L'élaboration d'un plan d'intervention en cas d'incident implique

- Gestion des incidents: Détecter, catégoriser et hiérarchiser les risques au sein des systèmes existants.

- Analyse des incidents: Identifier la cause profonde des incidents et les mesures à prendre.

- Rapport et communication sur la réponse aux incidents: Communiquer l'incident aux parties prenantes et aux autorités concernées, ainsi que les mesures prises pour contenir la menace.

- Atténuation des incidents: Se concentrer sur l'atténuation des dommages causés par les risques, notamment en exécutant des logiciels antivirus et en remédiant aux points d'accès compromis pour contenir les menaces telles que les logiciels malveillants.

- Plan de récupération en cas d'incident: Identifier la manière de restaurer les données compromises, comme le maintien de l'intégrité des sauvegardes. Cette étape comprend la détection d'indicateurs de compromission (IoC) tels que la corruption de fichiers ou d'autres problèmes d'intégrité.

7. Créer une politique organisationnelle de cybersécurité

Une politique de cybersécurité définit les lignes directrices et les procédures qu'une organisation suit pour protéger les actifs numériques et les informations sensibles contre les cybermenaces.

Une politique de cybersécurité solide doit comprendre les éléments suivants :

- Pare-feu : Surveiller le trafic réseau entrant et sortant pour mieux prévenir les accès non autorisés.

- Des mots de passe forts: Assurez-vous que tous les mots de passe répondent aux normes de sécurité et que l'authentification multifactorielle (MFA) est activée pour tous les utilisateurs.

- VPN (réseaux privés virtuels) : Fournir une connexion réseau sécurisée en interne et en externe.

- Logiciel antivirus/antimalware : Prévenir de manière proactive les menaces potentielles telles que les attaques de logiciels malveillants, les attaques de ransomware et d'autres tactiques utilisées par les cybercriminels.

- Systèmes de détection/prévention des intrusions (IDS/IPS) : Mettre en place des systèmes de détection d'intrusion (IDS) pour surveiller en temps réel le trafic réseau et détecter les activités suspectes.

- Contrôle d'accès au réseau (NAC) : Limiter les accès non autorisés en contrôlant les permissions d'accès au réseau en fonction de l'identité de l'utilisateur afin de réduire les menaces provenant de l'intérieur.

8. Renforcer la gestion des risques pour les tiers

Les fournisseurs tiers représentent un risque pour les organisations s'ils ne sont pas soumis aux mêmes normes de sécurité que les parties prenantes internes.

- Appliquer le principe du moindre privilège: Les utilisateurs disposent du niveau d'accès le plus bas possible pour effectuer leur travail de manière efficace.

- Utiliser un VPN: Garantir des protocoles d'accès à distance sécurisés en utilisant un VPN pour fournir des connexions sécurisées et cryptées aux fournisseurs externes.

- Impliquer les prestataires de services tiers dans les mesures de cybersécurité: Communiquer et impliquer les fournisseurs tiers dans la planification et la communication de votre plan de cybersécurité afin de s'assurer que toutes les parties sont conformes.

- Évaluations de la sécurité : Conduite l'évaluation de la sécurité de vos fournisseurs tiers pour garantir la conformité.

9. Effectuer des évaluations des risques

Réduire les atteintes à la sécurité des systèmes critiques en procédant à des évaluations régulières des risques.

Au moment d'entamer une évaluation des risques, il convient de prendre en compte les éléments suivants :

- Évaluer les menaces et les vulnérabilités des biens essentiels: Identifier les menaces potentielles pour les données sensibles et les vulnérabilités des systèmes actuels.

- Mettre en œuvre des contrôles de sécurité: Appliquer des mesures telles que les pare-feu, le cryptage et l'authentification multifactorielle pour atténuer les risques.

- Effectuer régulièrement des tests de pénétration: Testez périodiquement vos protocoles de sécurité au moyen d'attaques simulées afin d'identifier les vulnérabilités et les solutions à apporter. les cyberattaques telles que l'hameçonnage ou les attaques de logiciels malveillants.

10. Effectuer des audits de conformité

Pour satisfaire aux normes de conformité, les organisations doivent répondre à certaines exigences de conformité. Par exemple, les prestataires de soins de santé doivent tenir compte de l'HIPAA, et les organisations exerçant des activités au sein de l'Union européenne doivent tenir compte du GDPR.

Les organisations peuvent prendre en compte les éléments suivants :

- Communiquer les normes de conformité à toutes les parties prenantes internes et aux fournisseurs externes.

- Intégrer les exigences de conformité dans les politiques de sécurité existantes.

- Identifier les lacunes des systèmes, politiques et protocoles existants et élaborer un plan pour y remédier.

- Évaluer régulièrement la conformité afin d'assurer une protection continue.

11. Mettre en œuvre des mesures de résilience opérationnelle

La résilience opérationnelle fait référence aux architectures de sécurité qui sont gérées avec la stratégie de risque de l'organisation afin de rebondir après une attaque. Les organisations résilientes s'efforcent en permanence de s'adapter aux changements et aux risques susceptibles d'affecter la continuité des activités.

Les mesures de résilience peuvent inclure

- Évaluation des risques: Évaluer régulièrement les risques et actualiser les mesures en fonction des nouvelles menaces.

- Tests de pénétration: Simuler des cyberattaques afin d'identifier les vulnérabilités et d'y remédier.

- Sauvegardes régulières: Sauvegarde continue des données critiques en temps réel, y compris le stockage sécurisé des sauvegardes hors ligne afin d'éviter toute corruption due à des attaques.

- Formation des employés: Mener des programmes de sensibilisation à la cybersécurité pour minimiser les risques tels que l'hameçonnage.

- Exercices sur table: Tester les plans de réponse aux incidents à l'aide de scénarios simulés.

- Audits et contrôles de conformité: S'aligner sur les réglementations et les cadres, tels que GDPR, ISO 27001 ou PCI DSS.

Les mesures de résilience doivent être mises en œuvre de manière globale dans l'ensemble de l'organisation afin d'assurer une protection et une sécurité adéquates des données.

12. Faciliter le changement organisationnel et la prise de conscience

Pour promouvoir le changement et la prise de conscience, les organisations doivent proposer des formations de sensibilisation à la cybersécurité afin de réduire au minimum les incidents de cybersécurité.

Favoriser le changement organisationnel et la sensibilisation à la cybersécurité en :

- Organiser des formations régulières: Sensibiliser et former tous les utilisateurs, y compris les employés et les fournisseurs tiers, à la cybersécurité.

- Former les utilisateurs à reconnaître les tactiques utilisées par les cybercriminels: Les utilisateurs doivent être conscients des tactiques telles que les tentatives d'ingénierie sociale et être capables d'identifier les activités suspectes telles que les courriels d'hameçonnage. Veiller à ce que les utilisateurs respectent les règles d'hygiène de base en matière de cybersécurité, telles que l'application de correctifs aux logiciels, le choix de mots de passe sécurisés et la protection des informations d'identification de l'utilisateur.

- Améliorer en permanence les efforts: Évaluer ou tester périodiquement les utilisateurs sur leur compréhension des pratiques de base en matière de cybersécurité, y compris par des mises à jour annuelles ou des formations spécialisées pour les vulnérabilités identifiées.

Assurer la conformité au DORA grâce aux solutions complètes de cybersécurité de CybelAngel

Naviguer entre les nombreuses exigences réglementaires nécessaires pour se mettre en conformité est un défi pour toutes les organisations. DORA et NIST 2 sont des exemples récents de conformité réglementaire devenant la norme dans de nombreux secteurs.

Comment resterez-vous en conformité avec les nouveaux critères de référence ?

CybelAngel's Plate-forme de renseignement sur les menaces extérieures peut améliorer votre position en matière de sécurité et réduire les risques :

- Hiérarchiser les risques par niveau de gravité pour rationaliser la documentation relative à la conformité.

- Identifier les origine de chaque menace pour soutenir la résilience opérationnelle.

- Notifier les utilisateurs de mots de passe compromis pour prévenir les violations de données.

Découvrez comment CybelAngel fonctionne en toute transparence avec les cadres DORA et NIST CSF 2.0 pour améliorer votre conformité réglementaire.