Notre enquête sur les attaques de type "Quishing" [Note sur les menaces]

Table des matières

Ce blog est un résumé de notre dernière note sur les menaces, "Quand les codes QR deviennent des armes", que tous nos clients peuvent consulter sur le portail CybelAngel. Vous souhaitez lire ce rapport en tant que non client ? Contactez-nous pour y accéder. contenu.

Qu'est-ce qu'une attaque par "quishing" ?

L'hameçonnage par code QR, plus communément appelé "quishing", incite les utilisateurs de codes QR à visiter des sites web malveillants ou à télécharger des logiciels nuisibles. C'est un moyen furtif pour les escrocs de frapper sans que l'utilisateur ne s'en rende compte. Alors que les codes QR légitimes deviennent de plus en plus populaires (les scans de codes QR sont parvenus à 26,95 millions d'euros l'année dernière, soit une augmentation de 433% par rapport à 2021), les cybercriminels ont découvert les possibilités infinies qui s'offrent à eux. plutôt tentant. Aujourd'hui, ils représentent un moyen facile de créer et de diffuser des contenus malveillants.

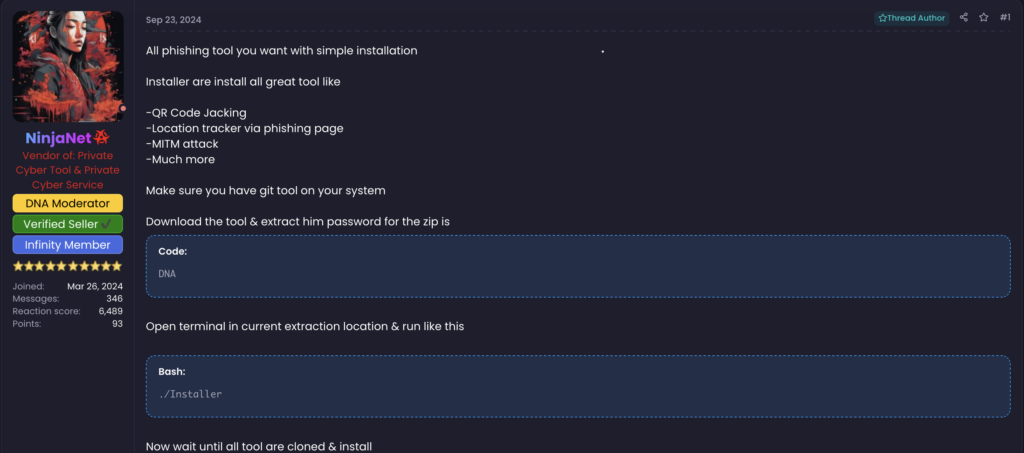

Notre nouvelle note sur les menaces examine comment des victimes peu méfiantes sont attirées et ciblées par ces campagnes d'hameçonnage plus subtiles. Les pirates ont mis au point des moyens subtils pour diffuser cette source de menace. Les groupes Telegram diffusent désormais des kits de phishing hébergés sur des plateformes telles que GitHub et partagent des tactiques de phishing par code QR pour aider les criminels à mieux tromper et escroquer les victimes, rendant ces outils et techniques largement accessibles. De même, des kits d'hameçonnage sont également disponibles gratuitement sur la plateforme web sombre. Nous examinons comment des attaquants habiles sont capables d'exploiter de faux codes QR avec des conséquences dévastatrices.

Un aperçu de la façon dont les pirates informatiques utilisent les codes QR

Les codes QR ont parcouru un long chemin depuis leur création dans les usines automobiles japonaises en 1994. À l'origine, ils étaient conçus pour stocker davantage de données que les codes-barres utilisés. Aujourd'hui, ils constituent une passerelle entre le monde physique et le monde numérique. Lors de la récente pandémie de COVID-19, les codes QR ont été adoptés. en masse comme une réponse rapide au partage d'informations en toute sécurité.

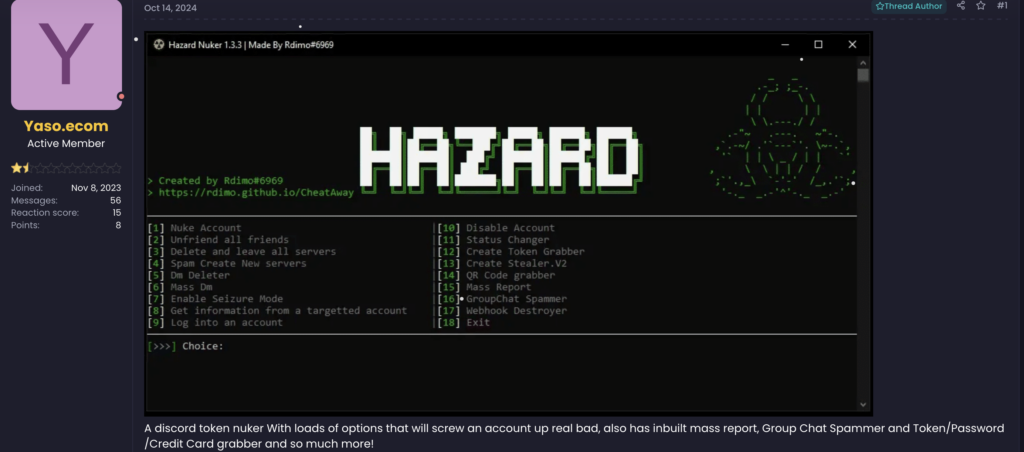

Aujourd'hui, les escrocs utilisent des plateformes de "Phishing as a Service" (PaaS). Ces plateformes fournissent des kits et des ressources d'hameçonnage prêts à l'emploi.

Voici quelques exemples de ces kits de phishing :

RipperSec, un acteur notoire dans les milieux de la cybercriminalité, a diffusé des techniques d'hameçonnage par le biais de canaux cryptés tels que Télégramme. Ils ont récemment vanté une astucieuse escroquerie impliquant des bouteilles d'eau munies de codes QR d'une valeur supposée de 200 millions de livres sterling. Les victimes peu méfiantes qui scannent ces codes se retrouvent sur un faux site qui vole leurs données personnelles. Dans le même ordre d'idées, Silent Cyber Force, un autre groupe basé sur Telegram, a partagé sur Github une série d'outils de phishing, dont des méthodes de piratage de codes QR. Ces outils font partie de campagnes avancées visant à déjouer les protocoles de sécurité actuels.

Nous détaillons davantage ces stratégies dans le présent document, seulement dans notre note de menace

Comment l'hameçonnage par code QR échappe-t-il aux solutions de sécurité ?

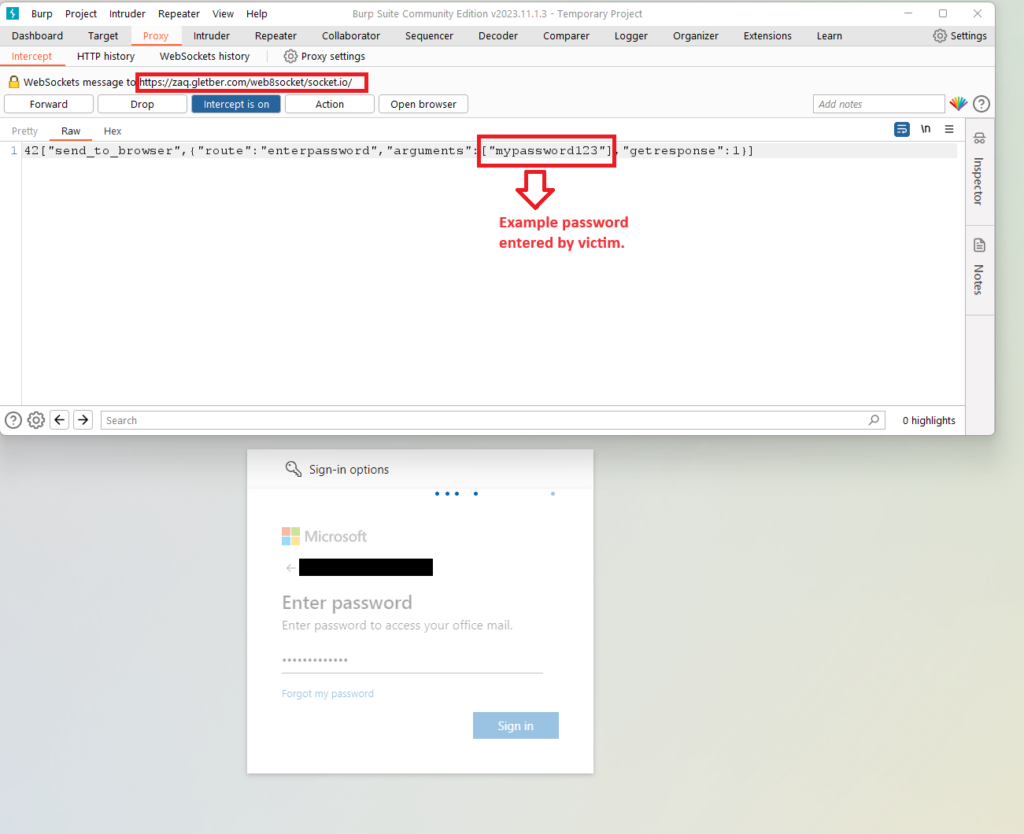

Lorsqu'ils déploient ces escroqueries, les cybercriminels utilisent également de plus en plus des modèles basés sur l'ASCII afin de compliquer la détection par les outils de cybersécurité. Les codes QR basés sur l'ASCII peuvent échapper aux outils de sécurité utilisant la reconnaissance optique des caractères (OCR), car ces outils ne les reconnaissent pas comme des images. Ces codes sont traités comme du texte brut, ce qui leur permet de franchir les mesures de sécurité sans être détectés. Il est important de noter que la différence entre un code QR standard et un code QR de phishing est minime (Cadres sont ciblés x42 fois plus que n'importe quel autre employé).

De plus, les cybercriminels se font souvent passer pour des marques réputées, comme Microsoft, afin d'augmenter les chances de succès. Par exemple Black Basta un groupe de ransomware très connu utilise cette tactique en déployant des messages de chat Microsoft Teams comme moyen d'obtenir un accès initial aux identifiants de connexion. Ils exploitent des voies telles que les mises à jour de sécurité par courrier électronique pour contourner le scepticisme des utilisateurs et créer un sentiment d'urgence afin d'accéder à des informations sensibles, telles que les coordonnées et les informations financières.

Dans cette note sur les menaces, nos analystes examinent d'autres cas d'utilisation afin de partager des exemples pratiques d'ingénierie sociale utilisés par les acteurs de la menace pour renforcer votre sensibilisation à la sécurité et protéger vos données sensibles contre les escrocs.

Que peut-on faire pour lutter contre le quishing ?

Existe-t-il un moyen recommandé de contourner ces menaces ? Des schémas notables peuvent-ils être détectés même si les codes QR se présentent normalement ? Quelles sont les mesures de sécurité conseillées aux entreprises ?

Nos analystes ont formulé des recommandations proactives dans cette note afin que vous puissiez éviter les escroqueries mortelles par code QR à l'avenir.

La liste complète des sujets abordés

Cette note sur les menaces porte sur quatre domaines principaux. Vous y trouverez l'analyse et les commentaires de notre équipe d'analystes CyberOps. Comme toujours, le rapport contient des recommandations pour éviter les attaques de phishing liées au QR.

Les principaux domaines d'intérêt de ce rapport sont les suivants

I. Comprendre l'hameçonnage par code QR

II. Techniques d'exploitation du code QR

|III. Examen de l'impact des attaques par hameçonnage soutenues

IV : Un aperçu des nouvelles tendances et des stratégies d'atténuation pour éviter les cyberattaques

Bon à savoir

Dans cette note sur les menaces, nos analystes examinent également pourquoi les cybercriminels sur le dark web offrent des kits de phishing gratuitement. CybelAngel surveille diverses plateformes pour détecter les menaces potentielles, y compris Telegram. Dans notre Surveillance du Dark Web nous analysons TOR, I2P, Discord, Telegram et IRC, entre autres plateformes.

Comprenez tous les dangers des codes QR malveillants, uniquement dans notre dernière note sur les menaces.

Quelles sont les principales cibles de ces liens malveillants mortels ? Quels sont les facteurs à l'origine de la recrudescence de ces escroqueries aux logiciels malveillants ? Quelles sont les recommandations à appliquer dès aujourd'hui ? Vous trouverez les réponses à ces questions, et à bien d'autres encore, uniquement sur notre blog consacré aux notes sur les menaces.

Vous n'êtes pas client de CybelAngel ? Plongez dans le rapport complet en vous inscrivant toucher avec nous.

Si vous ne voulez pas arrêter votre lecture, consultez notre dernière analyse sur RansomHub, "RansomHub".RansomHub : Un danger croissant sur le marché RaaS."