Entdecken Sie

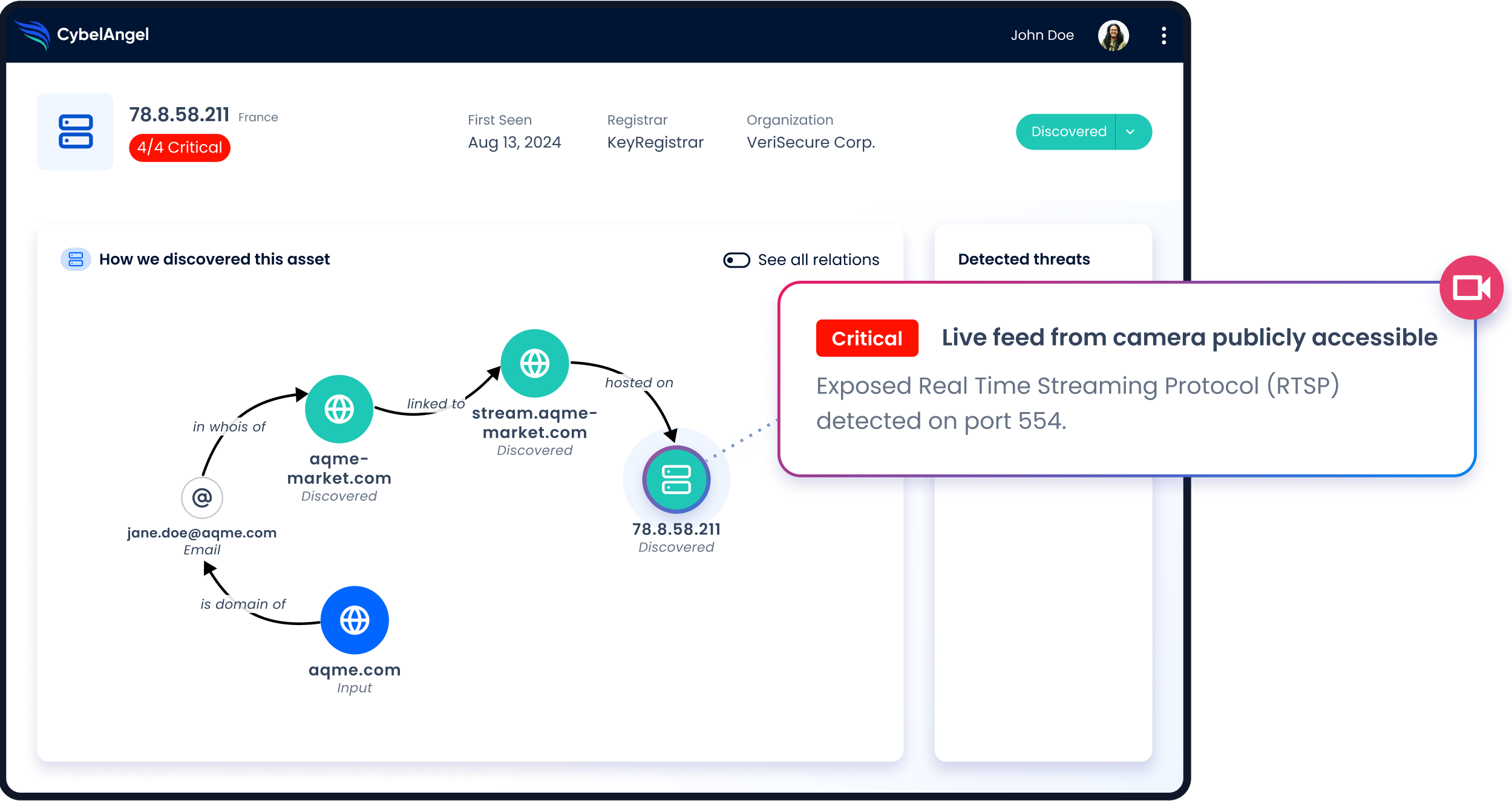

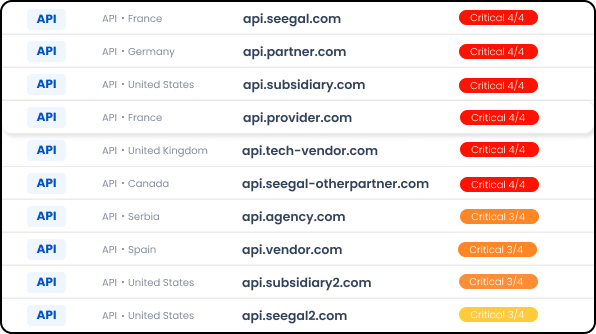

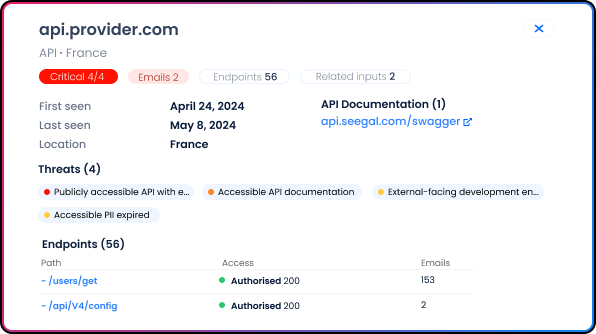

Schattenanlagen, die von Mitarbeitern, Dritten und vierten Parteien eingerichtet wurden. Wir sind auf die Erkennung von Schattenressourcen wie verbundene Dateiserver, SaaS-Lösungen, Datenbanken, Industriesysteme, DevOps-Tools, Remote-Desktop-Dienste und IoT-Geräte spezialisiert.