Wer ist die Black Basta Ransomware-Bande?

Inhaltsübersicht

Was kommt dabei heraus, wenn eine Ransomware-Gruppe in den ersten zwei Wochen 20 Opfer anzieht und dann nicht mehr nachlässt? Sie bekommen Black Basta.

Black Basta wurde erstmals Anfang 2022 entdeckt und hat sich schnell zu einer erfolgreichen Ransomware-Operation entwickelt. Wir wollen herausfinden, wie sie funktionieren, auf wen sie es abgesehen haben und wie man sich wehren kann. Außerdem werfen wir einen Blick auf die jüngste Zerschlagung des Unternehmens und was dies für die Cybersicherheit in diesem Jahr bedeuten könnte.

Herkunft und Hintergrund von Black Basta

Der schwarze Basta Ransomware-Gruppe wurde erstmals im April 2022 identifiziert, aber es gibt Anzeichen dafür, dass sie bereits im Februar desselben Jahres in Entwicklung war. In den ersten zwei Wochen verzeichnete die Gruppe über 20 Opfer auf ihrer Tor-basierten Leck-Site namens Basta Nachrichten. Seitdem hat sie bekanntlich über 500 Organisationen weltweit.

Obwohl Black Basta als eigene Ransomware-as-a-Service (RaaS)-Gruppe operiert, ist sie nicht aus dem Nichts entstanden. Viele Forscher glauben, dass es sich um einen Rebrand (oder zumindest eine Splittergruppe) von Conti handelt, der berüchtigten russischsprachigen Ransomware-Bande. Diese Theorie wird durch gemeinsame Taktiken, ähnliche Infrastrukturen und sogar sich überschneidende Opferrettungsportale gestützt.

Hier ist ein Screenshot ihrer Chat-Protokoll-IP-Adressen von einem Sicherheitsanalysten, der zeigt, wo die meisten ihrer Aktivitäten verteilt sind.

Es gibt auch Verbindungen zu anderen russischen cyberkriminellen Gruppen, darunter FIN7 und BlackMatterDies unterstreicht den Gedanken, dass Black Basta Teil eines breiteren, sich entwickelnden Ökosystems ist und nicht ein isolierter Akteur.

Black Basta hält sich bedeckt. Im Gegensatz zu anderen RaaS-Gruppen, die öffentlich rekrutieren, es scheint mit einem engen Kreis von vertrauenswürdigen Black-Basta-Mitgliedern zu arbeitenwenn überhaupt. Die Angriffe konzentrierten sich auf kritische Infrastrukturen, darunter das Gesundheitswesen, die verarbeitende Industrie und das Baugewerbe in den USA, dem Vereinigten Königreich, Kanada, Australien und mehreren EU-Ländern.

Außerdem wurden sie vor kurzem aus dem Verkehr gezogen, nachdem im Februar 2025 ein Leck in ihren Chat-Protokollen aufgetaucht war (mehr dazu später).

Wie Black Basta operiert: Taktiken, Techniken und Verfahren (TTPs)

Schauen wir uns an, wie ein Angriff mit Black Basta Ransomware oft aussieht.

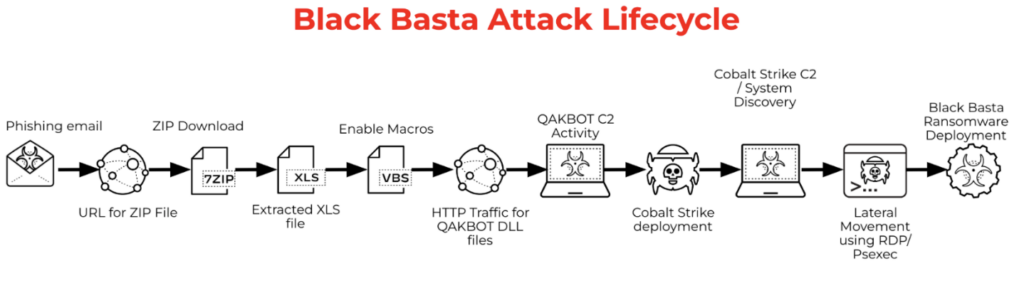

- Erster Zugang: Black Basta dringt in der Regel durch Phishing ein. Ihre Partner erstellen überzeugende E-Mails, um Mitarbeiter dazu zu bringen, auf bösartige Links zu klicken oder Fernzugriffstools wie AnyDesk oder Schnell-Hilfe. In einigen Fällen eskalieren sie das Social Engineering, indem sie die Zielpersonen mit Spam-E-Mails überfluten und sich dann als IT-Support per Telefon oder sogar Microsoft Teams ausgeben, um "reparieren" das Thema.

- Ausführung und Ausdauer: Nach dem Eindringen scannen die Black Basta-Mitglieder das Netzwerk mit Tools wie SoftPerfect NetScanner, oft getarnt mit Dateinamen wie "Intel" oder "Dell", um eine Entdeckung zu vermeiden. Für die Ausdauer und seitliche Bewegung stützen sie sich auf eine Mischung aus legitimen und bei Angreifern beliebten Tools: Cobalt Strike, PsExec, BITSAdmin, ScreenConnect und Splashtop. Für die Ausweitung ihrer Rechte verwenden sie Mimikatz und nutzen Schwachstellen wie ZeroLogon und PrintNightmare aus.

- Datenexfiltration: Bevor sie mit der Verschlüsselung beginnen, schöpfen Black Basta-Mitglieder sensible Daten mit Tools wie RClone und WinSCP ab. Dieser Schritt ist entscheidend für ihre Strategie der doppelten Erpressung.

- Verschlüsselung: Die Ransomware selbst verwendet ChaCha20-Verschlüsselung mit öffentlichen RSA-4096-Schlüsseln. Sobald Dateien gesperrt sind, werden Erweiterungen wie

.bastaoder andere zufällige Zeichenfolgen hinzugefügt werden. Volumenschattenkopien werden gelöscht mitvssadmin.exewas die Wiederherstellung erschwert. Ein Erpresserbrief mit dem Titelreadme.txtüber das Netz fallen gelassen wird. - Erpressung: Black Basta nennt in der Regel keinen Lösegeldbetrag im Voraus. Stattdessen werden in den Notizen ein eindeutiger Code und eine Tor-basierte URL angegeben. Den Opfern werden in der Regel 10 bis 12 Tage Zeit gegeben, um zu reagieren, bevor gestohlene Daten wird auf ihrer undichten Stelle veröffentlicht, die unter der Bezeichnung Basta Nachrichten.

Was macht Black basta unverwechselbar?

Die Operationen von Black Basta verwenden ein vertrautes Toolkit - PowerShell, Cobalt Strike und Mimikatz - jedoch mit einigen bemerkenswerten Neuerungen. Der Einsatz von Social Engineering über Microsoft Teams ist selten, und es ist eine ausgeklügelte Methode, um das Vertrauen der Opfer zu gewinnen, bevor sie die Malware.

Eine weitere Taktik ist die Entwicklung eines automatisierten Tools zur Kompromittierung von Netzwerkgeräten mit schwachen Passwörtern. Nicht jede Ransomware-Gruppe kann den gleichen Grad an interner Entwicklung vorweisen.

Die Opferliste von Black Basta umfasst mindestens 12 der 16 kritischen Infrastruktursektoren, wobei der Schwerpunkt auf folgenden Bereichen liegt Gesundheitswesen, die Fertigung und andere hochwertige Ziele. Sie haben über 500 Unternehmen in Nordamerika, Europa und Australien erreicht, was auf eine große Reichweite und einen klaren Fokus auf englischsprachige Regionen schließen lässt.

Was die Kommunikation und das Branding anbelangt, so ist Black Basta über seine Leak-Site konsequent präsent, Basta Nachrichten. Sie verwenden kein auffälliges Branding, wie Gruppen wie AkiraDas deutet darauf hin, dass es ihnen weniger um den Ruf als um die Ergebnisse geht.

Für weitere Details hat CISA, die amerikanische Cyber Defense Agency, einen detaillierten Ratschlag zu folgenden Themen veröffentlicht Die Operationen von Black Basta, IOCsund MITRE ATT&CK Indikatoren.

Schwarze Basta und jüngste Anschläge

Laut einer Piepsender Computer Im Mai 2024 erhielten die Zielpersonen von Black Basta Tausende von nicht bösartigen E-Mails, hauptsächlich Newsletter und Anmeldebestätigungen, die den Posteingang überfluten sollten. Die Angreifer riefen dann Mitarbeiter an, die sich als IT-Support ausgaben, und boten Hilfe bei der Lösung des Problems an.

Während des Anrufs überzeugten sie die Benutzer, Fernzugriffstools wie AnyDesk zu installieren oder Quick Assist zu verwenden. Sobald sie verbunden waren, setzten sie Tools wie ScreenConnect, NetSupport Manager und Cobalt Strike ein, um den Zugriff aufrechtzuerhalten, sich seitlich zu bewegen und den Ransomware-Angriff zu starten.

Im Oktober ging die Gruppe dazu über, Microsoft Teams anstelle von Telefonanrufen zu verwenden. Die Mitarbeiter wurden über externe Teams-Nachrichten kontaktiert, wiederum unter dem Deckmantel des IT-Supports, und setzten damit das gleiche Fernzugriffsschema fort.

In einem anderen Beispiel startete Black Basta einen Cyberangriff auf Ascension, ein gemeinnütziges Netzwerk in St. Louis, und zwang das Unternehmen, Krankenwagen umzuleiten und auf Backup-Prozesse zurückzugreifen.

Abbildung 6: Schlagzeile über den Anschlag. (Quelle: CNN).

Schwarze Basta-Angriffe führen oft zu Systemverschlüsselung und Datendiebstahl. In den Lösegeldforderungen werden die Zielpersonen aufgefordert, über Tor zu verhandeln, wobei in der Regel keine Vorabzahlung verlangt wird.

Die Opfer haben mit zahlreichen Folgen zu kämpfen, unter anderem:

- Unterbrechung des Dienstes

- Verlust des Ausweises

- Wiederherstellungskosten

- Reputationsschaden

- Rechtliche und Compliance Folgen

Die Bedrohungsakteure von Black Basta wurden jedoch vor kurzem aufgrund einer Kombination aus Strafverfolgungsbehörden und einigen durchgesickerten Chatprotokollen aus dem Verkehr gezogen.

Schauen wir uns das mal an...

Die jüngste Verhaftung von Black Basta

Der Betrieb von Black Basta hat sich nach zwei großen Rückschlägen erheblich verlangsamt: einer Razzia durch die Strafverfolgungsbehörden und einem internen Leck.

Die Erpressersoftware Black Basta Die Gruppe wurde von der Operation Duck Hunt, der Zerschlagung des Qakbot-Botnets im Jahr 2023, das ein wichtiger Teil der Infektionskette war, schwer getroffen.

Abbildung 7: Pressemitteilung mit Einzelheiten zur Übernahme. (Quelle: @BushidoToken)

Anfang 2024 enthüllte ein Leck in internen Chatprotokollen und operativen Details die Werkzeuge, Taktiken und Identitäten einiger Mitglieder der Gruppe. Das Leck umfasste mehr als 200.000 Nachrichten von einem von der Gruppe genutzten Matrix-Server und enthüllte interne Meinungsverschiedenheiten, Entwicklungsbemühungen und Hinweise auf die Identität des Administrators.

Seit der undichten Stelle ist es um Black Basta still geworden. Forscher warnen jedoch, dass die Mitglieder der Gruppe nicht verschwunden sind. Sie tauchen bereits in anderen Ransomware-Operationen auf, darunter BlackSuit, INC, Luchs, Cactus und Nokoyawa.

Während Black Basta als Marke durch das Leck beschädigt wurde, sind die dahinter stehenden Personen weiterhin im Ransomware-Ökosystem aktiv. Wie frühere Gruppen wie Conti werden sie wahrscheinlich weiter operieren, nur unter anderen Namen.

Cybersecurity-Tipps zum Schutz vor Black Basta

Black Basta nutzt eine Mischung aus Social Engineering, bekannten Schwachstellen und legitimen Tools, um in Netzwerke einzudringen. Die Abwehr dieser Angriffe erfordert daher solide Grundlagen in den Bereichen Prävention, Erkennung und Reaktion.

Prävention

- Wenden Sie Patches schnell an, insbesondere für VPNs, RDP-Dienste und Tools wie ConnectWise.

- Erzwingen Sie eine Multi-Faktor-Authentifizierung für alle Fernzugriffstools.

- Beschränken Sie die Administratorrechte und überprüfen Sie regelmäßig Konten und Zugriffe.

- Bringen Sie Ihren Mitarbeitern bei, Phishing, gefälschte IT-Anrufe und Social Engineering über Microsoft Teams zu erkennen.

- Deaktivieren oder beschränken Sie die Verwendung von Remote-Tools wie Quick Assist, wenn sie nicht benötigt werden.

Erkennung

- Überwachen Sie Tools wie PsExec, Cobalt Strike und ScreenConnect auf seitliche Bewegungen.

- Achten Sie auf die ungewöhnliche Verwendung von Fernzugriffstools oder neu installierter Fernüberwachungssoftware.

- Legen Sie Warnungen für das Löschen von Schattenkopien (vssadmin.exe) und verdächtige PowerShell-Aktivitäten fest.

- Verfolgen Sie Datenübertragungen zu Cloud-Diensten mit Tools wie RClone oder WinSCP.

Reaktion und Wiederherstellung

- Erstellen Sie einen klaren, einstudierten Reaktionsplan für Zwischenfälle und stellen Sie sicher, dass die Teams ihre Rollen kennen.

- Isolieren Sie gefährdete Systeme schnell, um die Ausbreitung zu stoppen.

- Bewahren Sie Protokolle und forensische Beweise auf, auch wenn die Geräte verschlüsselt sind.

- Meldung von Vorfällen an die Strafverfolgungsbehörden oder die CISA, um die Verfolgung von Bedrohungen im weiteren Sinne zu unterstützen.

- Testen Sie die Wiederherstellung von Sicherungskopien regelmäßig, und speichern Sie die Sicherungskopien offline oder in einer separaten Umgebung.

Einpacken

Black Basta mag im Moment ruhig sein, aber seine Methoden (und seine Mitglieder) sind immer noch im gesamten Ransomware-Ökosystem aktiv. Um die Nase vorn zu haben, müssen Sie nicht nur innerhalb, sondern auch außerhalb Ihres Netzwerks den Überblick behalten.

Die externe Bedrohungsplattform von CybelAngel hilft SOC-Teams und CISOs dabei, gefährdete Anlagen, durchgesickerte Anmeldeinformationen und frühe Anzeichen einer Gefährdung zu erkennen, bevor Ransomware-Gruppen zuschlagen können.

Wollen Sie mehr sehen?