Was bedeuten die zunehmenden Angriffe auf die Bauindustrie?

Inhaltsübersicht

Die Bauindustrie setzt auf künstliche Intelligenz und Automatisierung, um die Effizienz zu steigern, aber was ist mit den Risiken?

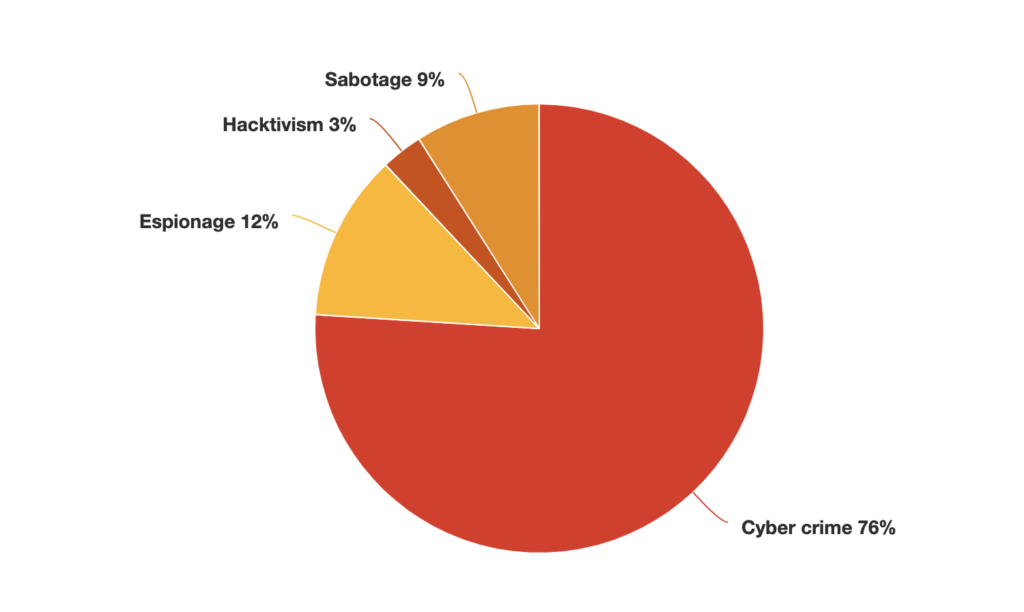

In letzter Zeit wurde die Architektur-, Ingenieur- und Baubranche (AEC) Ziel von Cyberangriffen, die darauf abzielen, Gelder zu erpressen und den Geschäftsbetrieb zu stören.

Leider sind die Bauunternehmen nicht auf Cyberangriffe vorbereitet, laut einer neuen Umfrage. Zwischen 2019 und 2020 werden Datenschutzverletzungen im Bausektor um 800% erhöht.

Was kann also getan werden? Werfen wir einen Blick darauf, warum es zu Cyberangriffen kommt, was auf dem Spiel steht und wie Unternehmen ihren digitalen Schutz verstärken können, bevor der nächste Angriff erfolgt.

Aufkommende Bedrohungslandschaft

Seit 2020 haben Datenschutzverletzungen und Cyberangriffe auf das Baugewerbe zugenommen.

Zwischen 2023 und 2024, ReliaQuest ergab, dass der Bausektor die Liste der Spearphishing-Opfer anführt. Das Forschungsunternehmen stellte außerdem fest, dass 75% aller Cybersecurity-Warnungen auf die Offenlegung von Zugangsdaten entfallen.

In einem Fall im Jahr 2019, wurde ein Baumanagementunternehmen Opfer eines Ransomware-Angriffs, der 30 Mitarbeiter 10 Tage lang arbeitsunfähig machte, während ihre Daten als Lösegeld gefordert wurden. Der Vorfall kostete das Unternehmen über $100.000 an Produktivitätsverlusten und $60.000 Bitcoin Lösegeld für die Wiederherstellung der Daten.

Cyberangriffe auf die Bauindustrie haben in den letzten 5 Jahren zugenommen:

- Dezember 2019: Das kanadische Bauunternehmen Bird Construction wurde Opfer eines Ransomware-Angriffs, bei dem die Bedrohungsakteure Folgendes forderten $9.000.000 CAD als Gegenleistung für die Entschlüsselung von 60 GB an erpressten Daten.

- Januar 2020: Der französische Baukonzern Bouygues hat angekündigt, dass Bedrohungsakteure waren im Besitz von 200 GB an Daten.

- August 2023 - Juli 2024: 481 Bauunternehmen wurden auf Websites mit Datenlecks aufgeführt, 34% mehr als im Vorjahr.

Warum sind Bauunternehmen mit Cybersicherheitsrisiken konfrontiert?

Bauunternehmen sehen sich mit zunehmenden Risiken im Bereich der Cybersicherheit konfrontiert, da die Branche die digitale Transformation rasch vorantreibt.

Hier ist der Grund, warum sie zu den Hauptzielen geworden sind:

- Geringer Reifegrad der Cybersicherheit: Im Vergleich zu Branchen wie dem Finanz- oder Gesundheitswesen fehlt es im Baugewerbe häufig an speziellen Cybersecurity-Teams oder robusten Schutzmaßnahmen, so dass die Branche anfällig für Cybersecurity-Bedrohungen ist.

- Verträge und Zahlungen mit hohem Wert: Bei Bauprojekten geht es um große Geldsummen, häufige Überweisungen und komplexe Lieferketten, so dass es für Bauunternehmen schwierig ist, Betrug und Rechnungsbetrug aufzudecken.

- Weitverbreiteter Zugriff durch Dritte: Bauunternehmen arbeiten bei ihren täglichen Geschäften mit einer Vielzahl von Subunternehmern, Lieferanten und anderen Dritten zusammen, wodurch Angreifern potenzielle digitale Türen offen stehen.

- Sensible Projektdaten: Baufirmen speichern Baupläne, Zugangskontrollen und Details zur Infrastruktur, die besonders für Regierungs- oder Verteidigungsprojekte wichtig sind. Das macht sie nicht nur zu einem Ziel für Kriminelle, sondern auch für Spionage.

- Betriebsbedingte Ausfallzeiten sind kostspielig: Hacker wissen, dass sich Bauprojekte keine Verzögerungen leisten können, insbesondere beim Bau von öffentlichen Gebäuden. Viele Bauunternehmen werden von Auftragnehmern oder Lieferanten schnell bezahlt, was sie zu lukrativen Zielen macht.

- Ältere Systeme und standortbasierte Netze: Viele Bauunternehmen verwenden veraltete Software, ungeschützte Netzwerke oder gemeinsam genutzte Geräte wie Tablets und Laptops, die nicht den Protokollen für Unternehmen entsprechen.

Wichtige Angriffsvektoren

Cyberkriminelle profitieren von Schwachstellen und langsamen Reaktionen. Im Bausektor nutzen Hacker die Abhängigkeit der Branche von dezentralen Teams, Drittanbietern und fehlender Baustellentechnik aus.

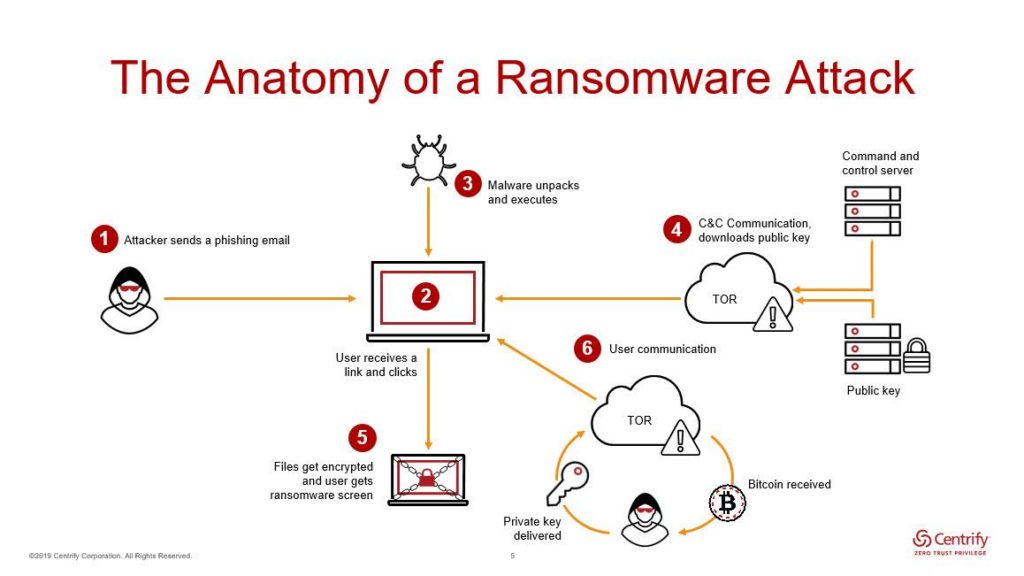

- Social Engineering und Phishing: Aufgrund der Abhängigkeit von Dritten und Auftragnehmern sind die meisten Bauunternehmen von einem Phishing-Angriff betroffen, so die Forscher. Hacker versuchen, Unternehmen zu betrügen, indem sie sie zur Herausgabe sensibler Informationen verleiten, die dann für den Zugriff auf Zahlungsinformationen oder Anmeldedaten verwendet werden können. Mangelnde interne Sicherheitsschulungen machen diese Art von Angriffen häufiger und profitabler.

- Software von Drittanbietern: Bauunternehmen verlassen sich auf Tools für die Zusammenarbeit, um verteilte Teams zu koordinieren. Häufig verwendete Tools wie Building Information Modeling (BIM) sind jedoch ein bevorzugtes Ziel für Datenverletzungen.

- Ransomware-Angriffe: Ransomware betrifft jedoch fast alle Branchen, die Bauindustrie ist besonders anfällig aufgrund des hohen Termindrucks, ungesicherter digitaler Fußabdrücke und komplexer Lieferketten.

- Schwachstellen in der Lieferkette: An Bauprojekten sind oft eine Reihe von Fachleuten mit unterschiedlichen Kenntnissen im Bereich der Cybersicherheit beteiligt, was sie zu einer Zielscheibe macht. Gemeinsamer Zugriff auf verschiedene Systeme und mangelnde Transparenz erhöhen die Wahrscheinlichkeit eines Angriffs.

- Geräte des Internets der Dinge (IoT): Geräte wie Mobiltelefone, Laptops und Tablets werden häufig vor Ort zur Koordinierung eingesetzt. Wenn Geräte nicht für die Sicherheit konfiguriert sindnutzen Angreifer diese Gelegenheit, um sich unbefugten Zugang zu verschaffen.

- Nutzung der Cloud: Baufirmen verlassen sich auf Cloud-Speicher, um Projekte und Auftragnehmer zu koordinieren. Allerdings sind diese Cloud-Umgebungen in der Regel nicht richtig konfiguriert, was sie anfällig für Bedrohungen macht.

Cybersicherheitsrisiken von BIM-Systemen

Die Zusammenführung von BIM-Daten erhöht die Komplexität und Schwachstellen im Bausektor. BIM-Systeme erfassen und speichern sensible Projektdaten wie architektonische Entwürfe, Kostenschätzungen und Infrastrukturpläne in gemeinsamen digitalen Umgebungen, auf die mehrere Beteiligte Zugriff haben.

Häufig sind diese Systeme mit falsch konfigurierten Zugangskontrollen ausgestattet, so dass es schwierig ist, zu erkennen, welche Nutzer authentisch sind und welche potenzielle Cyberkriminelle sein könnten. Verdächtige Online-Aktivitäten bleiben oft unbemerkt, was zu mehr digitaler Unsicherheit, Datenschutzverletzungen und Lösegeldbedrohungen führt.

Hier sind einige Möglichkeiten, wie BIM-Systeme genutzt werden können:

- Diebstahl von Zugangsdaten: Um Zugang zu Systemen zu erhalten, nutzen Bedrohungsakteure Social Engineering, Malware oder Phishing-Versuche, um autorisierte Anmeldeinformationen zu erhalten. Solange keine Multi-Faktor-Authentifizierung (MFA) oder andere Authentifizierungsverfahren angewandt werden, gibt es keine Möglichkeit zu erkennen, wer ein legitimer Benutzer ist.

- Anfälligkeit für unbefugtes Eindringen: Viele Baufirmen überwachen BIM-Umgebungen nicht in Echtzeit oder überhaupt nicht, wodurch Bedrohungsakteure reichlich Zeit haben, in die Unternehmenssysteme einzudringen. Ohne ordnungsgemäße Datenprotokolle oder Warnmeldungen ist die forensische Untersuchung nach einem Angriff schwieriger, was zu zukünftigen Angriffen führt.

- Diebstahl von geistigem Eigentum: Cyberkriminelle können BIM-Daten innerhalb der Plattform stehlen oder verändern, bevor sie ein Lösegeld für die gestohlenen Daten fordern. Im schlimmsten Fall können Hacker vertrauliche Informationen an Datenleckseiten weitergeben, wodurch das Projekt einem Sicherheitsrisiko ausgesetzt wird.

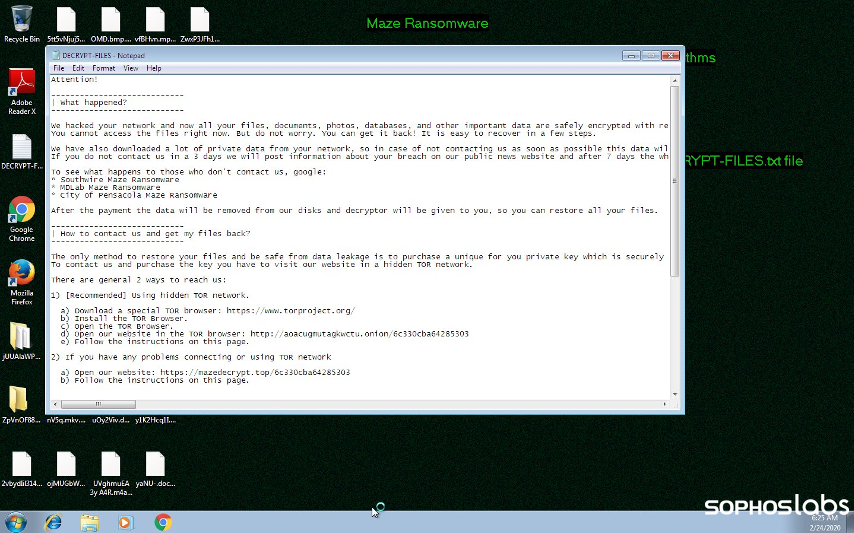

Einblick in den Ransomware-Angriff auf Bouygues Construction

Im Jahr 2020 wird der französische Gigant Bouygues Construction sein gesamtes Netzwerk abzuschalten nachdem Ransomware seine Systeme infiziert hatte. Der Ransomware-Angriff war inszeniert von Maze, eine seit 2019 aktive Gruppe von Bedrohungsakteuren.

1. Erster Zugang

Es ist bekannt, dass Maze Ransomware Social Engineering und Phishing-E-Mails nutzt, um sich Zugang zu den Zielsystemen zu verschaffen. Maze ist auch dafür bekannt, dass es vor einem Angriff mehrere Tage lang Erkundungen durchführt, um bekannte Schwachstellen im System zu ermitteln.

In einer Beobachtung von CloudFlareDie Bedrohungsakteure von Maze sind dafür bekannt, das Microsoft Active Directory zu scannen, um autorisierte Benutzer für Social-Engineering-Kampagnen zu finden.

2. Seitwärtsbewegung und Privilegienerweiterung

Sobald die Malware in die Systeme von Bouygues Construction eingedrungen ist, verbreitet sie sich schnell über das Netzwerk und infiziert so viele Systeme wie möglich. Verwendete Bedrohungsakteure Privilegieneskalation um im Verwaltungsbaum aufzusteigen.

Sobald ein Hacker Zugriff auf das Hauptverwaltungskonto hat, kann er schnell ganze Netzwerke übernehmen.

3. Persistenz

Um sich der Entfernung von Systemen zu widersetzen, installieren Bedrohungsakteure Hintertüren in einem Netzwerk, damit bösartige Software erneut installiert werden kann, wenn sie entdeckt und entfernt wird.

Im Falle eines Angriffs gehen Unternehmen oft direkt zu Neustarts, Passwortänderungen oder Software-Updates über, um den Angriff abzuwehren; dies funktioniert jedoch nur selten, wenn die Bedrohungsakteure im Schatten lauern.

4. Verschlüsselung und Lösegeld

Sobald die Malware genügend Systeme infiziert hat, verschlüsseln die Bedrohungsakteure wichtige Daten und schleusen sie in ihr eigenes Netzwerk ein.

Während des Angriffs auf Bouygues Construction gaben die Bedrohungsakteure an, dass sie 237 Computer verschlüsselt und 1.000 Terabyte an Daten exfiltriert. Das Erpressungsrisiko steigt, wenn die Bedrohungsakteure damit drohen, die Informationen nur dann freizugeben, wenn das Lösegeld gezahlt wird.

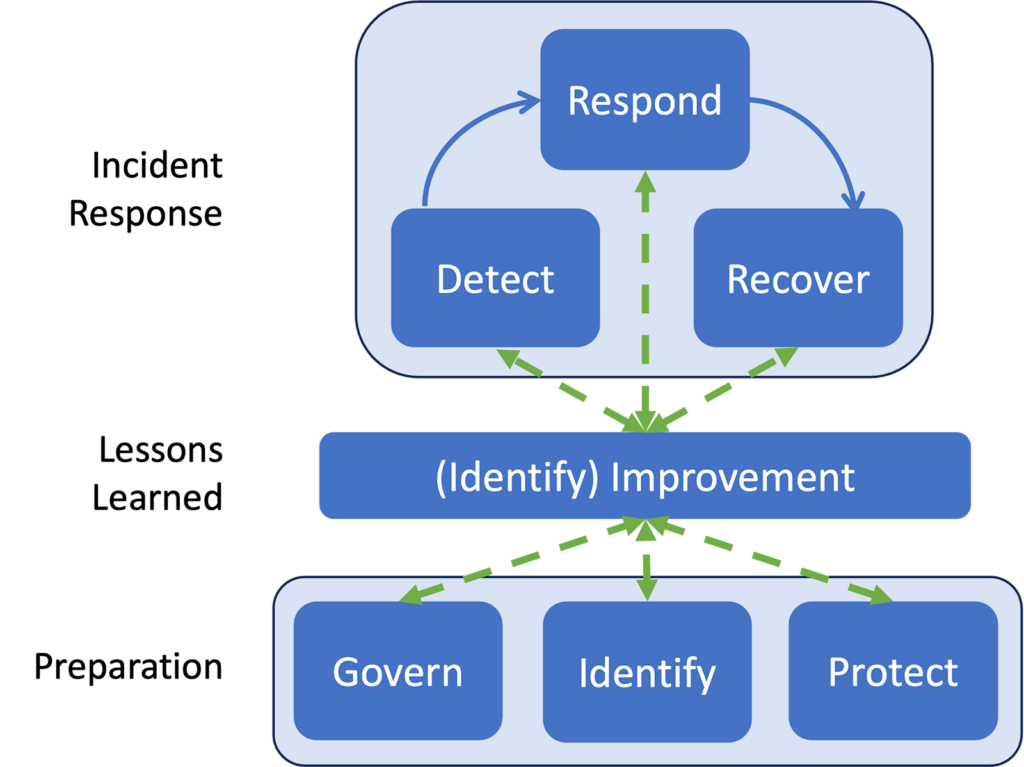

Wie man auf Cyber-Vorfälle im Bausektor reagiert

Um Cyber-Vorfälle im großen Stil zu vermeiden, müssen Bauunternehmen einen Plan haben, um auf Vorfälle zu reagieren, sobald sie auftreten.

Nach einem Cyberangriff ist es wichtig, sich darauf zu konzentrieren, den Angriff einzudämmen, Betrüger oder Malware zu beseitigen und Abhilfemaßnahmen zu ergreifen.

- Isolieren Sie die betroffenen Systeme. Trennen Sie kompromittierte Geräte vom Netzwerk, um die mögliche Verbreitung von Schadsoftware einzudämmen.

- Bewahren Sie Protokolle und Artefakte auf. Anhand von Protokollen können Ermittler die Schritte des Angreifers zurückverfolgen, kompromittierte Systeme identifizieren und die Methode des Eindringens genau bestimmen. Die Aufsichtsbehörden verlangen möglicherweise Beweise, um den Angriff zu melden.

- Blockieren Sie verdächtige IPs oder Domains. Angreifer verlassen sich auf Command and Control (C2)-Taktiken, um Daten zu exfiltrieren. Blockieren verdächtiger IPs und Domänen die Verbindung zwischen den Bedrohungsakteuren und dem System zu unterbrechen.

- Übermittlung des Angriffs an die internen Beteiligten. Sicherstellung der Abstimmung innerhalb der Organisation zur effektiven Koordinierung, Isolierung betroffener Systeme und Eskalation von Vorfällen.

- Melden Sie den Vorfall den Behörden. Aktie indikatoren für Kompromisse (IOCs) mit CISA oder Strafverfolgungsbehörden. Dies trägt zum Aufbau von Bedrohungsinformationen in der gesamten Branche bei. In der EU wird unter DORA Vorschriftsmäßig müssen größere Vorfälle innerhalb von 24 Stunden gemeldet werden.

Schützen Sie sensible Daten vor Cyber-Bedrohungen

Geeignete Maßnahmen zur Cybersicherheit sind unerlässlich, um Unternehmen vor finanziellen Verlusten und Rufschädigung zu schützen.

Da neue Technologien wie Künstliche Intelligenz (KI) und automatisierte Arbeitsabläufe im Bausektor Einzug halten, werden wirksame Cybersicherheitsmaßnahmen für den Schutz der digitalen Infrastruktur und der Projektdaten absolut entscheidend sein.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) um alle Systeme und Cloud-Dienste vor unbefugtem Zugriff zu schützen.

- Beschränkung des Zugriffs auf sensible Daten streng nach Benutzerrollen, nach das Prinzip des geringsten Privilegs, um die potenzielle Gefährdung zu minimieren.

- Regelmäßige Prüfung und Sicherung von BIM-Systemen und Cloud-basierten Tools um Schwachstellen durch Fehlkonfigurationen oder unsichere Integrationen zu vermeiden.

- Rechtzeitige Anwendung von Updates und Patches für die gesamte Software und Firmware, um bekannte Sicherheitslücken zu schließen, bevor sie ausgenutzt werden können.

- Einhaltung der gesetzlichen Vorschriften um rechtliche Sanktionen zu vermeiden und Rechenschaftspflicht im Bereich der Cybersicherheit nachweisen.

- Durchführung einer Risikobewertung von Drittanbietern um externe Risiken in Ihrem Projekt-Ökosystem zu erkennen und abzumildern.

- Entwicklung und routinemäßige Prüfung eines Reaktionsplans für Zwischenfälle angeglichen an NIST-Standards um im Falle einer Cyber-Krise vorbereitet zu sein und den Schaden zu minimieren.

- Investieren Sie in Mitarbeiterschulungen zu bewährten Verfahren der Cybersicherheit damit sie Bedrohungen erkennen können wie Phishing, Malware und Social-Engineering-Taktiken.

- Erkennen Sie, dass Datenschutz eine langfristige Investition istwo die kurzfristigen Hürden durch die Widerstandsfähigkeit starker Cybersicherheitspraktiken aufgewogen werden.

Starten Sie mit CybelAngel

Beginnen Sie Ihre Reise in die Cybersicherheit mit einem vertrauenswürdigen Partner. CybelAngel kann Ihnen bei der Umsetzung von Cybersicherheitsmaßnahmen helfen, um verheerende Datenverletzungen zu verhindern.