Domain-Imitate kosten die Banken Millionenbeträge. Was man dagegen tun kann.

Inhaltsübersicht

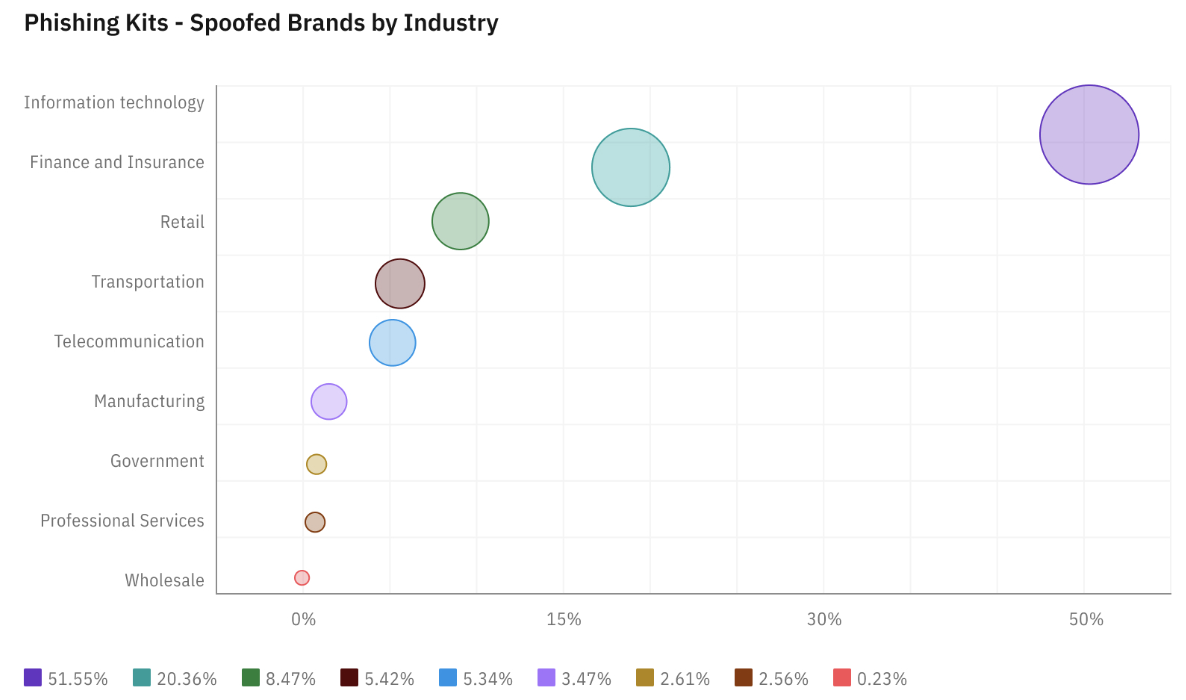

Phishing ist nicht mehr nur ein einzelner Hacker mit einer gefälschten E-Mail. Es ist ein Geschäft im industriellen Maßstab. Und Finanzinstitute sind die Hauptziele, denn durch Domain-Imitate und ähnlich aussehende Websites werden jedes Jahr Millionen an Vertrauen und Einnahmen verspielt.

Bedrohungsakteure betreiben ganze Phishing-Fabriken: Sie automatisieren das Typosquatting von Domains, stellen Plug-and-Play-Phishing-Kits mit QR-Code-Phishing bereit und erstellen in Minutenschnelle gefälschte Websites. Im Folgenden erfahren Sie, wie diese Cyberkriminellen vorgehen und wie Sie sie aufhalten können.

Wie die Nachahmung von Marken im großen Stil funktioniert

Das Nachahmen von Marken ist nicht länger ein Nebengeschäft für opportunistische Betrüger. Es handelt sich um ein strukturiertes, gewinnorientiertes Geschäft, das rund um die Uhr auf Banken und Finanzdienstleistungen abzielt. Tatsächlich ist der Finanzsektor eine der Branchen, in denen am meisten imitiert wird.

Domain-Typosquatting ist einer der einfachsten Tricks im Spielbuch. Angreifer registrieren Domains, die fast identisch mit legitimen Domains aussehen, indem sie beispielsweise einen Buchstaben austauschen, einen Bindestrich hinzufügen oder eine andere Top-Level-Domain wie .info anstelle von .com. Ein einziger Tippfehler reicht aus, um Kunden dazu zu verleiten, sensible Informationen oder Anmeldedaten preiszugeben.

Neben Tippfehlern können Angreifer auch Subdomains und kostenloses Hosting missbrauchen, um die Seiten Ihrer Marke perfekt zu kopieren. In Kombination mit gestohlenen Logos, geklonten CSS und gefälschten SSL-Zertifikaten passieren diese ähnlich aussehenden Domänen zufällige Überprüfungen und entgehen einfachen E-Mail-Filtern.

Finanzdienstleister sind am stärksten betroffen, denn Vertrauen ist alles. Eine einzige gefälschte E-Mail oder gefälschte Anmeldeseite kann zu Betrugsverlusten, Kundenabwanderung und Compliance-Kopfschmerzen.

Das Innere eines modernen Phishing-Kits

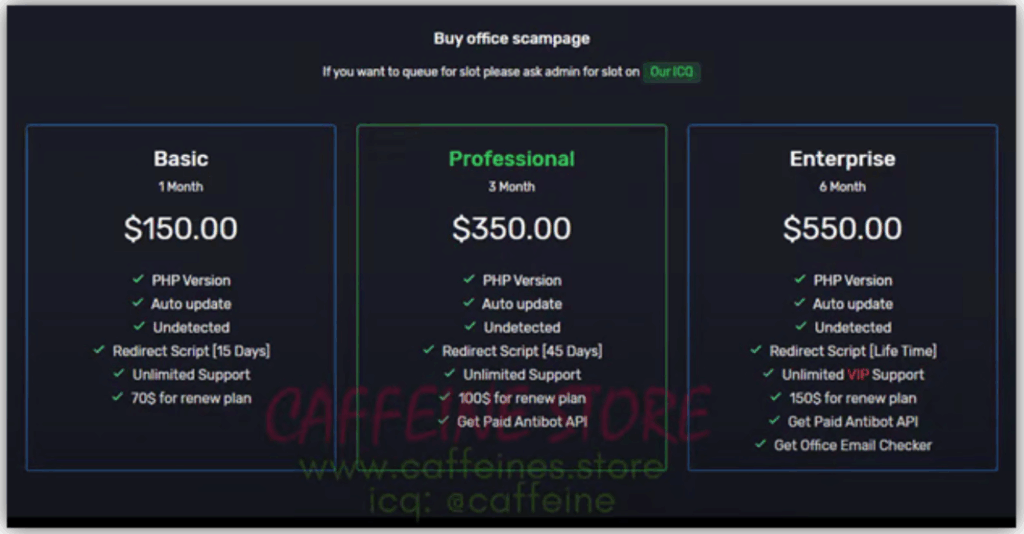

Ein einziges Phishing-Kit kann selbst einem Amateur-Betrüger die Mittel an die Hand geben, sich innerhalb weniger Minuten als Ihre Marke auszugeben. Diese Kits sind billig, leicht im Dark Web zu kaufen und immer ausgefeilter.

Die heutigen Kits imitieren nicht nur Ihre E-Mail-Domäne oder klonen eine Anmeldeseite. Viele kommen im Paket mit:

- Vorgefertigte Texte Phishing-Mails entwickelt um auszuweichen E-Mail-Sicherheit Filter.

- Automatisiert Domain-Spoofing und die Einrichtung von Subdomains, um mehrere gefälschte Websites auf einmal zu starten.

- Integrierte Unterstützung für QR-Code-Phishing, Social-Media-Köder und SMS-Betrug.

- Backend-Dashboards für Cyberkriminelle zur Verfolgung gestohlener Anmeldeinformationen und exportieren Daten in Echtzeit.

Dieses "Plug-and-Play"-Modell bedeutet, dass sich ein und dasselbe Kit in der einen Woche als Bank und in der nächsten als Kreditgenossenschaft ausgeben kann, wobei lediglich das Logo und der Anzeigename geändert werden. Einige fortschrittliche Kits aktualisieren sich sogar selbst, um neue Sicherheitsmaßnahmen automatisch zu umgehen.

Für SOC-Teams und Markenmanager bedeutet dieser industrielle Ansatz, dass sie es mit einer ganzen Kette von Nachahmungsversuchen zu tun haben und nicht nur mit einem einzelnen Hacker.

Wie Cyberkriminelle ihre Imitationsangriffe ausweiten

Modern Phishing Banden arbeiten wie Unternehmen. Sie fertigen nicht jeden Betrug von Hand an. Sie automatisieren, lagern aus und verkaufen Zugang zu vorgefertigten Kits und kugelsicherem Hosting.

Dies wird als Phishing-as-a-service. Die Betreiber verkaufen Abonnements an andere Betrüger, die für neue gefälschte Domänen, Phishing-Vorlagen und Backend-Dashboards bezahlen. Einige Dienste bündeln sogar Malware-Nutzlasten oder gefälschte Support-Chatbots, um die gefälschten Websites legitim aussehen zu lassen.

Große Marken (insbesondere Finanzdienstleistungen und Microsoft-Logins) sind ständige Ziele. Die Angreifer registrieren Hunderte von ähnlich aussehenden Domänen, verschicken gefälschte E-Mails und geben Opferlisten weiter. Eine Gruppe kann an einem Tag Tausende von Kunden angreifen und sie auf eine gefälschte Website umleiten, auf der sensible Daten und Bankanmeldeinformationen abgefangen werden.

Diese groß angelegten Hijacking-Kampagnen bleiben nicht monatelang bestehen. Viele gefälschte Websites können innerhalb von Stunden oder Tagen verschwinden, nur um dann unter neuen Top-Level-Domains wieder aufzutauchen. Durch diese schnelle Veränderung stehen Markeninhaber und SOC-Teams unter ständigem Druck, diese schnell zu erkennen und zu beseitigen.

Takedowns und Markenverteidigung: Was funktioniert

Jeder Imitationsangriff hat eine Schwachstelle - die gefälschte Domain. Sie schnell zu finden und auszuschalten ist eine der effektivsten Methoden, um Ihre Marke und Ihre Kunden zu schützen.

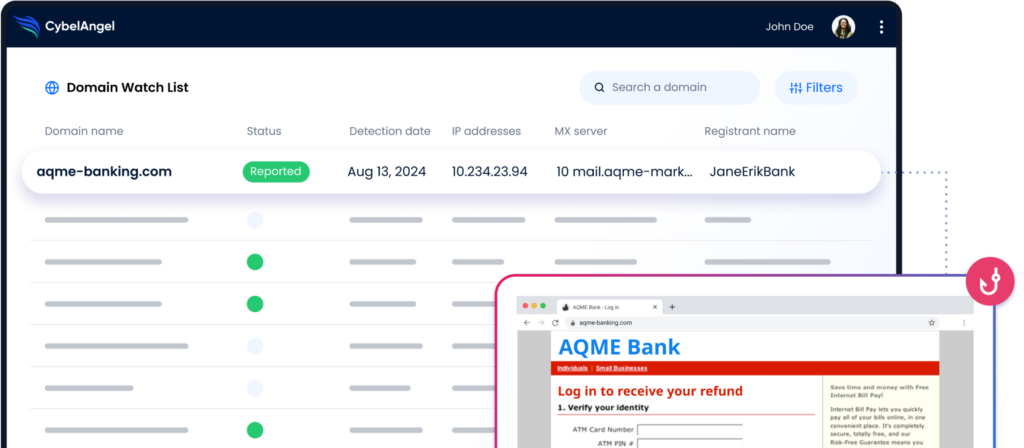

Tools zur Bereichsüberwachung Achten Sie auf verdächtige Registrierungen, z. B. ähnliche Domänen, die den Namen Ihrer Bank verwenden und leichte Tippfehler aufweisen, oder ungewöhnliche Top-Level-Domänen. Wenn eine Übereinstimmung auftritt, kann Ihr Sicherheitsteam über den Hosting-Anbieter oder die Domänenregistrierungsstelle einen Antrag auf Löschung stellen.

Auch die Geschwindigkeit spielt eine Rolle. Viele Phishing-Seiten bleiben gerade lange genug aktiv, um Anmeldedaten zu stehlen und zu verschwinden, bevor die Strafverfolgungsbehörden oder Ihr SOC reagieren können. Eine schnelle, automatischer Abmeldedienst verringert das Schadensrisiko und reduziert Kundenbeschwerden und Betrugsverluste.

Aber Takedowns allein sind nicht genug. Phisher wechseln die Domäne, gehen zu neuen Registrierstellen oder verstecken sich hinter Datenschutzdiensten. Deshalb die Überwachung in Echtzeit, Bedrohungsdatenund die ständige Suche nach neuen unpersönlichen Domänen sind entscheidend.

Sicherung Ihrer legitimen Domain

Um Ihre Marke zu schützen, müssen Sie Ihren echten Domänennamen so gut wie möglich absichern. Viele Spoofing-Angriffe funktionieren, weil grundlegende E-Mail-Schutzmaßnahmen fehlen oder falsch konfiguriert sind.

Beginnen Sie mit den drei großen E-Mail-Authentifizierungsprotokollen:

- SPF (Sender Policy Framework): Legt fest, welche Server E-Mails für Ihre Domain senden können.

- DKIM (DomainKeys Identified Mail): Fügt eine digitale Signatur hinzu, um zu beweisen, dass die E-Mail echt ist.

- DMARC (Domain-based Message Authentication, Reporting & Conformance): Sagt den Empfängerservern, wie sie verdächtige E-Mails behandeln sollen, die SPF- oder DKIM-Prüfungen nicht bestehen.

Zusammen blockieren sie viele gefälschte E-Mails, bevor sie Ihre Kunden erreichen. Dennoch lassen viele Finanzinstitute immer noch Lücken oder überwachen die DMARC-Berichte nicht, um Missbrauch zu erkennen.

Überprüfen Sie regelmäßig Ihre DNS-Einträge. Überprüfen Sie SSL-Zertifikate, um sicherzustellen, dass keine betrügerischen Subdomains existieren. Achten Sie auf ungewöhnliche Änderungen in E-Mail-Kopfzeilen, die auf E-Mail-Spoofing oder Identitätswechselversuche hindeuten.

Schließlich sollten Sie bedenken, dass technische Kontrollen zwar vieles, aber nicht alles verhindern. Kombinieren Sie sie mit aufmerksamen Domainüberwachungund Benutzerschulungen, um der Entwicklung von Betrügereien einen Schritt voraus zu sein.

Wie man Identitätswechselversuche erkennt und abwehrt

Selbst bei strengen Sicherheitsmaßnahmen schlüpfen einige Phishing-Angriffe durch. Deshalb ist es für SOC-Teams und Markenmanager so wichtig, die Anzeichen frühzeitig zu erkennen.

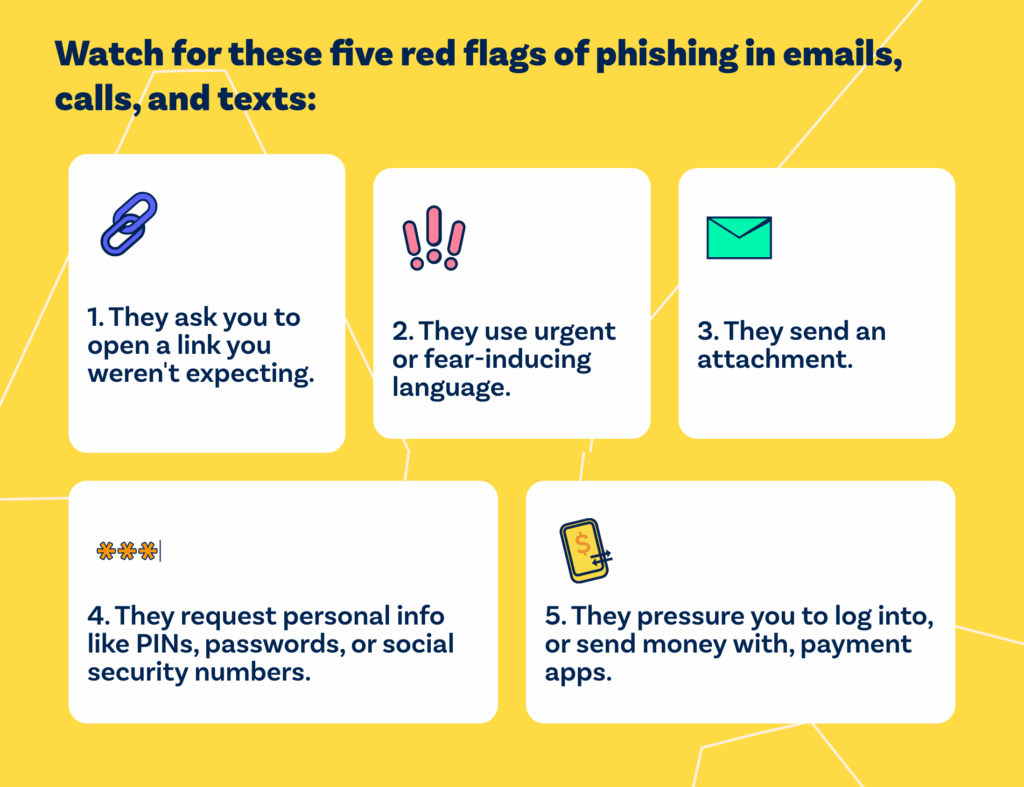

Häufige rote Flaggen:

- Phishing-E-Mails mit leichten Domain-Abweichungen oder verdächtigen Anzeigenamen.

- Unerwartetes Anhänge oder Links, die nach Anmeldeinformationen.

- Allgemeine Grüße anstelle von personalisierten Informationen, was ein Trick von Betrügern ist, um schnell große Listen zu erreichen.

- Dringende Ersuchen um sensible Informationen, oder Panikmache die schnelle Klicks ermöglichen.

- Links, die sich verstecken bösartige Links hinter QR-Codes oder verkürzten URLs.

Auf der technischen Seite überwachen Sie Ihr E-Mail-Sicherheits-Gateway auf Spitzenwerte bei gefälschten E-Mails, ungewöhnlichen Absendern oder seltsamen E-Mail-Header-Mustern. Überprüfen Sie verdächtige Nachrichten mit Feeds zu Bedrohungsdaten um bekannte Fingerabdrücke von Phishing-Kits zu erkennen.

Bei Mitarbeitern und Kunden funktioniert die Schulung immer noch. Ein kurzer Bauchcheck vor dem Klicken kann selbst fortgeschrittenes Social Engineering stoppen.

Kostenlose Ressourcen wie Das fragen Banken nie mit kostenlosen Ressourcen, Spielen und Videos das Bewusstsein für Betrugsversuche für Mitarbeiter und Kunden gleichermaßen zu schärfen. Kombinieren Sie diesen menschlichen Filter mit einem starken E-Mail-Schutz, und Ihr Risiko von ernsthaften Betrugsversuchen sinkt drastisch.

Gewinne in der realen Welt: Takedown-Erfolgsgeschichten

Groß angelegte Phishing-Kampagnen lassen sich nicht von selbst stoppen. Sie werden durch schnelle, koordinierte Gegenmaßnahmen zerschlagen. Und die jüngsten Schlagzeilen beweisen, dass es funktioniert, wenn Sicherheitsteams und Strafverfolgungsbehörden schnell handeln.

1. ONNX

Im November 2024 ergriffen die Digital Crimes Unit (DCU) von Microsoft und internationale Partner die Kontrolle über rund 240 bösartige Domains, die mit "ONNX", einem Phishing-as-a-Service-Netzwerk, das von einem in Ägypten ansässigen Cyberkriminellen mit dem Namen MRxC0DER. Diese gefälschten Websites halfen den Betrügern, die Multi-Faktor-Authentifizierung zu umgehen, und zielten auf große Marken, insbesondere Banken und Microsoft-Logins.

2. LabHost

Nur wenige Monate zuvor, im April 2024, schalteten die Strafverfolgungsbehörden weltweit LabHost aus, eine der größten Phishing-Kit-Aktionen der Welt. Das FBI veröffentlichte eine Liste von über 42.000 gefälschten Domains, die sich als mehr als 200 bekannte Banken, Regierungsportale und Streaming-Marken ausgaben. Damit wurde der Diebstahl von Zugangsdaten, dem weltweit Zehntausende von Opfern zum Opfer gefallen waren, gestoppt.

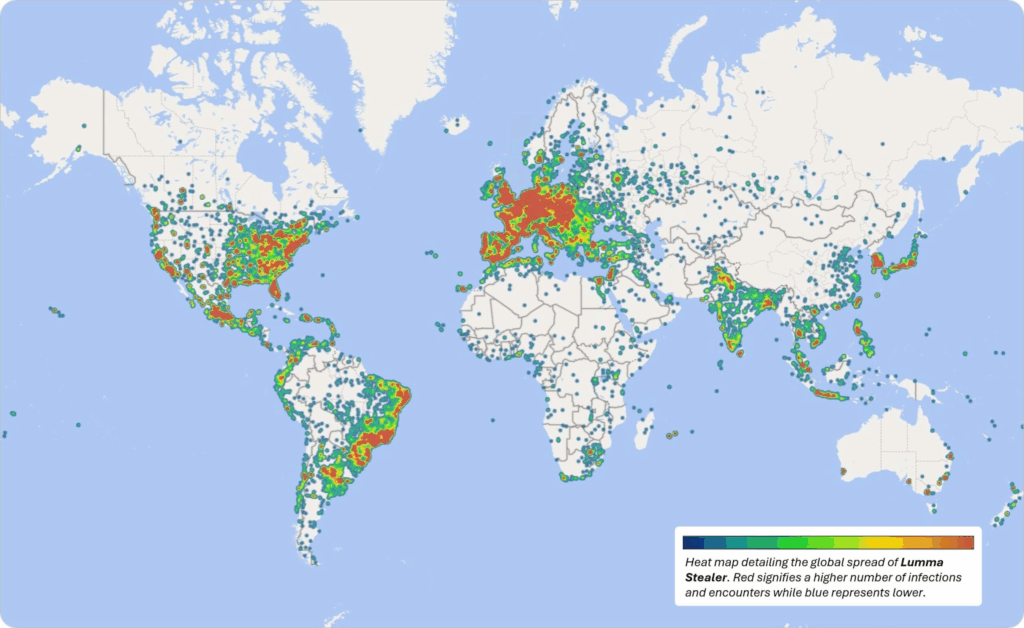

3. Lumma Stealer

Im Mai 2025 zerschlugen Microsoft und das US-Justizministerium die Infrastruktur von Lumma Stealer, die über etwa 2.300 Domänen verfügte und über Phishing-Kampagnen Malware zum Diebstahl von Informationen verbreitete. Diese Malware erbeutete Bankdaten, Kryptowährungs-Wallets und sensible Daten von fast 400.000 infizierten Geräten.

Diese Erfolge zeigen, dass Kriminelle zwar weiterhin gefälschte Domains registrieren und Phishing-Kits einsetzen werden, dass aber die Überwachung von Domains in Echtzeit, ein schneller Takedown-Service und starke Partnerschaften ihre Einnahmen bremsen und Ihre Kunden schützen können, bevor sie klicken.

FAQs

Fragen Sie sich immer noch über Domain-Impersonation? Hier finden Sie einige kurze Informationen, die Ihnen helfen werden, Ihre Bemühungen zum Schutz vor Identitätsdiebstahl zu verstärken.

Wie verbreitet ist das Nachahmen von Domänennamen bei Phishing-Angriffen?

Äußerst verbreitet. Berichten zufolge gehören Domain-Spoofing und Typosquatting zu den beliebtesten Methoden, um Kunden auszutricksen und die grundlegende E-Mail-Sicherheit zu umgehen.

Können SPF, DKIM und DMARC alle Spoofing-Angriffe stoppen?

Sie blockieren vieles, aber nicht alles. Angreifer registrieren oft ähnlich aussehende Domänen außerhalb Ihrer Kontrolle. Deshalb sind eine kontinuierliche Domain-Überwachung und schnelle Takedowns so wichtig.

Warum werden in Phishing-Kits jetzt QR-Codes verwendet?

Es ist ein hinterhältiger Trick. QR-Code-Phishing versteckt bösartige Links vor Scannern und Sicherheitsfiltern und verleitet mobile Nutzer zur Eingabe von Anmeldedaten auf gefälschten Websites.

Kann eine Domain-Identität zu einer Kompromittierung von Geschäfts-E-Mails (BEC) führen?

Ja. Gestohlene Anmeldedaten aus Phishing-E-Mails sind oft die Grundlage für BEC-Betrug, Überweisungsbetrug oder Ransomware. Eine gut gestaltete Phishing-E-Mail kann zu großen finanziellen Verlusten führen.

Was können wir heute tun, um unsere Marke zu schützen?

Verwenden Sie mehrschichtige Maßnahmen zum Schutz der Cybersicherheit. Richten Sie SPF, DKIM und DMARC ein, schulen Sie Mitarbeiter und Kunden, überwachen Sie neue Domains in Echtzeit, und schalten Sie gefälschte Websites schnell aus. CybelAngel's Markenschutz-Service macht dies leicht.

Abbildung 7: Sicherheitslösungen für den Markenschutz in Aktion. (Quelle: CybelAngel).

Abschließende Gedanken

Domain-Imitationen sind heute eine industrielle Cyber-Bedrohung. Betrüger setzen automatisierte Kits ein, erstellen Tausende von gefälschten Domains und untergraben täglich das Vertrauen von Finanzunternehmen.

Aber Sie müssen nicht nur reaktiv sein. Mit der Cybersicherheit für Finanzdienstleistungen können Sie der Echtzeit-Überwachung von Domänen, der schnellen Entfernung von Angriffen und der intelligenten E-Mail-Authentifizierung Priorität einräumen. So können Sie Cyberangriffe abwehren, bevor Ihre Kunden überhaupt einen gefälschten Link sehen.

Sie können Ihre Marke und Ihre Kunden mit dem Domainüberwachungs- und Takedown-Service von CybelAngel schützen. Buchen Sie noch heute eine Demo.