Emotet-Malware: Wilder, wilder Trojaner

Inhaltsübersicht

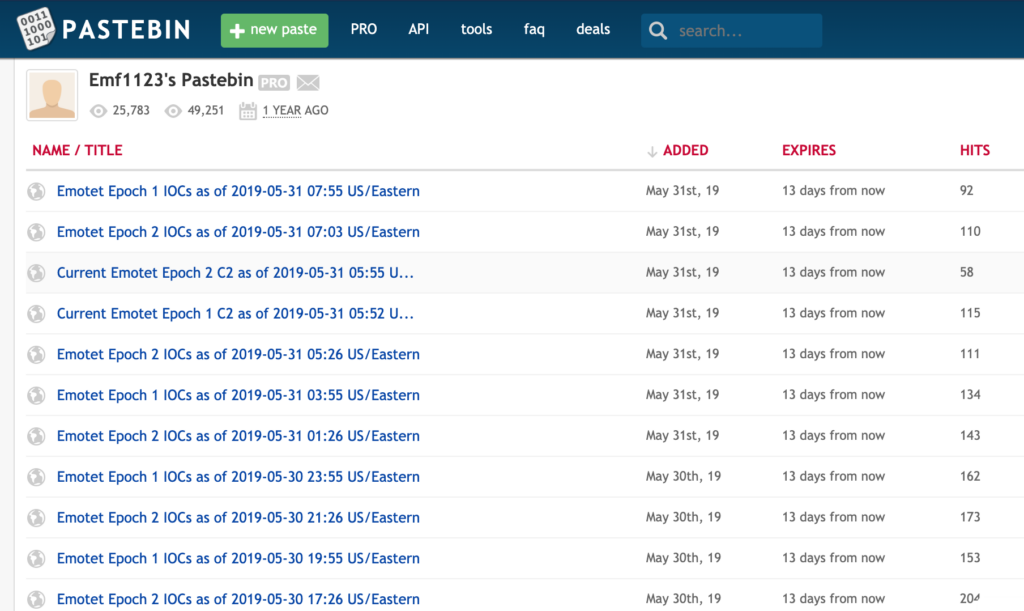

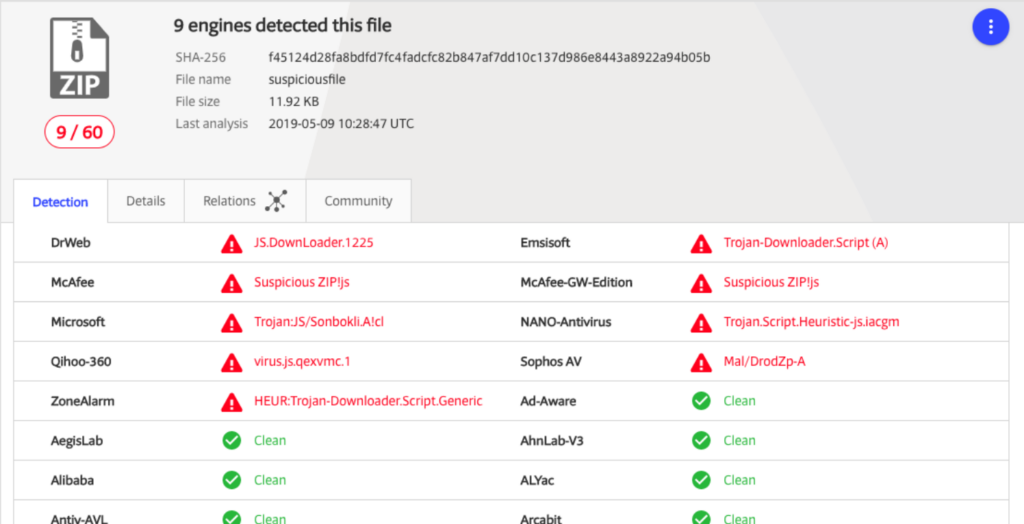

Hier bei CybelAngel haben wir einen beträchtlichen Teil unserer Forschungs- und Entwicklungsarbeit darauf verwendet, unsere Kunden vor Kompromittierungen zu schützen, die im Zusammenhang mit offenen Daten auf Pastebin und anderen Paste-Sites stehen. Neben durchgesickerten Dokumenten und offengelegten personenbezogenen Daten sind Pastebin-Websites auch Schauplatz der harten Arbeit von Forschern und Sicherheitsakteuren, die Listen von Websites zusammenstellen, die durch Malware gefährdet sind. CybelAngel überwacht diese "Indicator Of Compromission"-Listen (IOCs), und wenn Objekte, die einem unserer Kunden gehören, auf diesen Listen zu finden sind, verwenden wir eine Reihe von Antivirendiensten, um die Infektionen zu überprüfen und unsere Kunden entsprechend zu warnen. Mit dem Wiederauftauchen des Emotet-Trojaners gegen Ende 2018 werden diese Warnungen leider immer häufiger. Emotet ist seit 2014 bekannt. Es handelt sich um einen fortschrittlichen und modularen Banking-Trojaner, der hauptsächlich über Malspam verbreitet wird und eine Vielzahl von Nutzdaten liefert. Während es sich bei der ersten Version von Emotet um einen einfachen Trojaner (eine bösartige JavaScript-Datei) handelte, wurde das Programm seither regelmäßig modifiziert und ist nun eine globale polymorphe Malware, die sich heimlich weiterentwickeln und andere bösartige Nutzdaten für weitere Angriffe liefern kann. Nach Angaben der US-CERT, "Emotet ist eine der am weitesten verbreiteten und am aktivsten entwickelten Malware-Familien in der heutigen Crimeware-Landschaft".

Emotet, oder das Ein-Malware-Band

Emotet scheint in der Tat extrem hartnäckig zu sein: Als polymorphes Programm kann es sein eigenes Aussehen und seine Signatur ändern und so den meisten Antiviren-Erkennungen entgehen, da diese auf Signatur- oder Hash-Erkennung basieren. Die Malware ist auch VM-fähig und kann eine Sandbox-Analyse täuschen. Da er mit einem C2-Server verbunden ist, kann der Schädling die neuesten Updates empfangen und seine Funktionalität anpassen. Modus Operandi auf die Eingaben des Angreifers. Schlimmer noch, diese Verbindung ermöglicht es ihm, sekundäre Nutzdaten auf kompromittierte Rechner herunterzuladen und abzulegen, wie andere Banking-Trojaner - insbesondere "Epoch2" und "Heodo" oder in jüngerer Zeit "Trickbot" und "IceID". Als besonders effizientes und bösartiges Programm birgt Emotet schwerwiegende Risiken für die betroffenen Unternehmen: Verlust von Daten und internen Informationen, die durch die Malware zerstört werden, was schließlich zu Unterbrechungen des regulären Betriebs führt. Finanzielle Verluste können die Folge sein, da die Kosten für die Wiederherstellung/Ersetzung infizierter Systeme und für die Behebung der oben genannten Betriebsunterbrechungen steigen. Außerdem können sowohl die Finanzdaten des Unternehmens als auch die der Mitarbeiter gehackt werden, was zu Betrugsversuchen und Raubüberfällen führen kann. Und schließlich kann eine Emotet-Kampagne dem Ruf eines Unternehmens schweren Schaden zufügen.

November 2018: Erinnerung & neuer Verbreitungsprozess

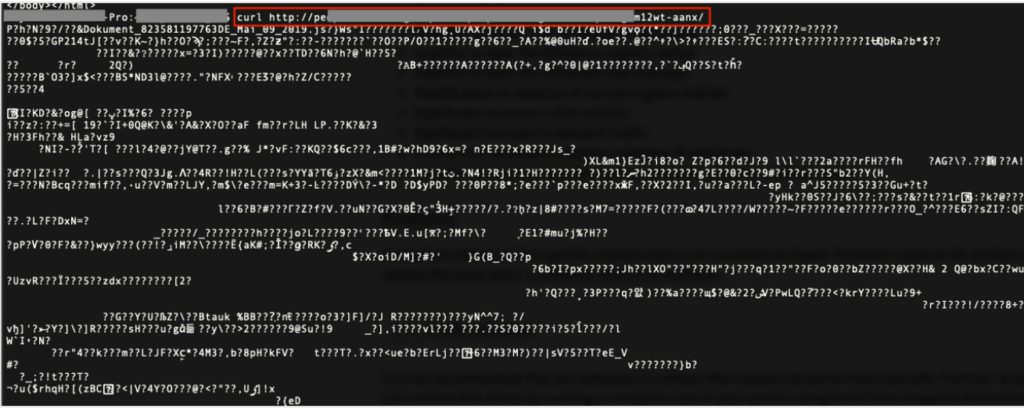

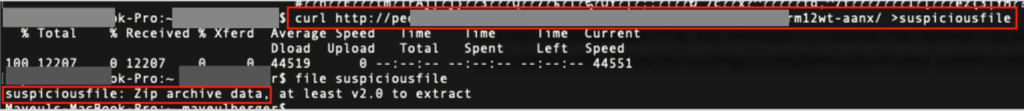

Im November 2018 wurde nach Monaten geringer Aktivität eine große Emotet-Infektionskampagne gestartet, die auf deutsch- und englischsprachige Nutzer abzielte. Massen-Phishing und Malspams sind seit der Entstehung von Emotet nach wie vor der wichtigste Infektionsvektor. Allerdings haben sich einige Details weiterentwickelt: Während die ersten Spam-Kampagnen meist auf infizierten Anhängen basierten (wobei die Malware dank der Makros der Dateien aktiviert wurde), werden in den jüngsten Kampagnen stattdessen Links zu kompromittierten Websites verbreitet, von denen der Emotet-Trojaner heruntergeladen wird. Sobald die erste Nutzlast aktiv ist, stellt Emotet seine Persistenz sicher (indem er sich selbst in der Registrierung implementiert) und baut eine Verbindung mit einem C2-Server auf, der sekundäre Nutzlasten und Angriffsmodule zurückschickt, die die Fähigkeiten von Emotet auf die Ausbreitung im Netzwerk, den Diebstahl von Zertifikaten, das Sammeln von Daten und mehr erweitern. Durch diesen neuen Infektionsprozess werden kompromittierte Unternehmen Websites zu einem wirksamen Mittel zur Verbreitung von Emotet machen, hat ihre Zahl dramatisch zugenommen. Listen von Websites und Listen von Kompromissindikatoren werden regelmäßig von Forschern und Sicherheitsakteuren veröffentlicht und aktualisiert.