LockBit im Fokus: Ransomware, Cyberangriffe und Takedowns

Inhaltsübersicht

Die Ransomware-Gruppe LockBit sorgt seit 2019 mit ihren Cyberangriffen für Schlagzeilen - und seit kurzem auch mit ihrer Zerschlagung dank einer gemeinsamen Anstrengung von 10 Ländern. Doch das Vermächtnis von LockBit, Ransomware-as-a-Service (RaaS) anzubieten, lebt weiter.

Mit ihrem Ansatz, der es jedem ermöglicht, Daten zu stehlen und zu verschlüsseln (selbst technisch nicht versierten Kriminellen), werden Unternehmen immer anfälliger für LockBit-Malware.

Hier erfahren Sie alles, was wir über die LockBit-Bande wissen, und wie Unternehmen ihre Cybersicherheitsmaßnahmen verstärken können, um sich zu wehren.

1. Was ist LockBit?

LockBit ist eine Cybercrime-Bande, die Europol als "die weltweit größte Ransomware-Operation" bezeichnet.

Seit 2019 hat sich LockBit auf Ransomware-as-a-Service (RaaS) spezialisiert und bietet Affiliates Malware gegen eine Gewinnbeteiligung an. Dieses Geschäftsmodell hat LockBit für Cyberkriminelle sehr zugänglich gemacht.

Spotlight: RaaS verstehen

Ransomware ist eine Art von Malware, die die Daten der Opfer verschlüsselt und jeglichen Zugriff blockiert, bis ein Lösegeld gezahlt wird. Oft eskalieren die Cyberkriminellen die Situation, indem sie drohen, sensible Daten weiterzugeben oder im Dark Web zu verkaufen, wenn die Zahlung nicht erfolgt.

Dank des RaaS-Modells können auch technisch nicht versierte Cyberkriminelle die Ransomware-Angriffe. Die Ransomware von LockBit ist dafür bekannt, dass sie hocheffizient und schwer zu erkennen ist und auf verschiedene Branchen und Unternehmensgrößen abzielt.

LockBit-Partner erhalten vorgefertigte Ransomware, ein Management-Dashboard und Verhandlungsunterstützung. Sie zahlen dann einen Prozentsatz der resultierenden Lösegeldzahlung an LockBit.

2. LockBit in Zahlen

Was wissen wir also über LockBit im Jahr 2024? Verbreitet sich die mit LockBit in Verbindung gebrachte Ransomware immer noch? Hier sind 5 Trends, die jeder CISO wissen sollten.

Sie haben die USA $91 Millionen gekostet.

Digitale Erpressung ist ein profitables Geschäft für LockBit. Seit Januar 2020 hat LockBit für $91 Millionen Wert der Ransomware-Zahlungen in Amerika und ein Fünftel aller Ransomware-Angriffe in Australien, Kanada, Neuseeland und den USA.

Sie haben die meisten aufgedeckten Angriffe weltweit

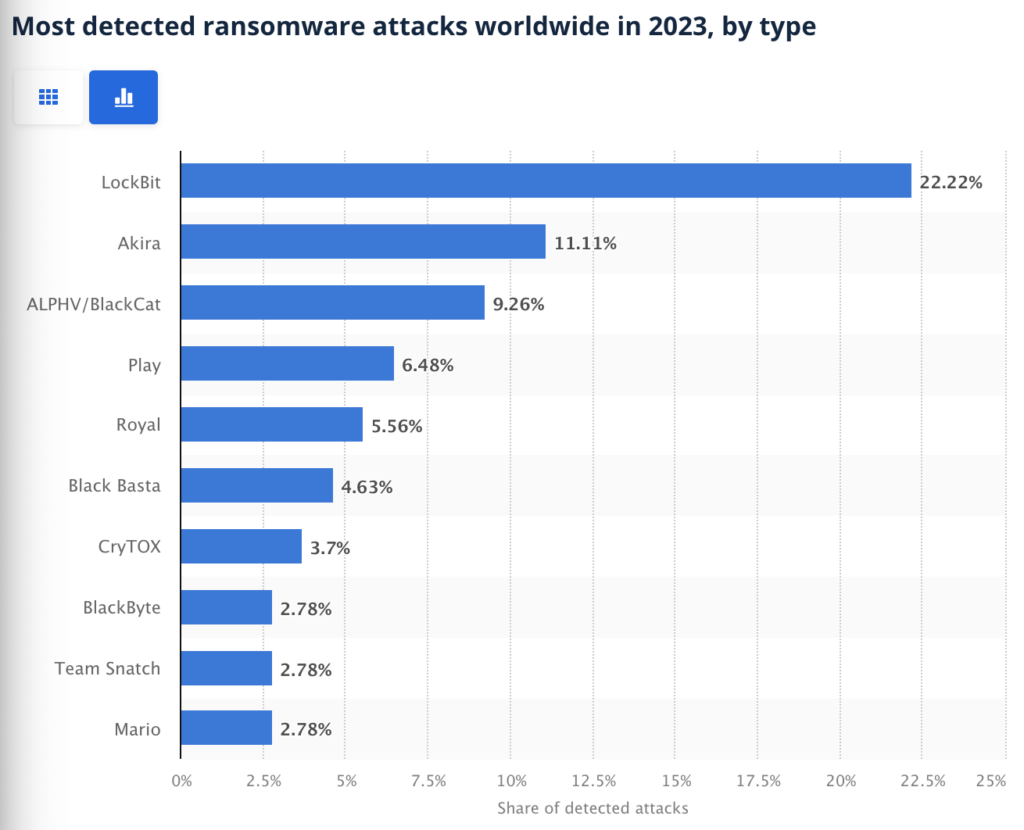

Im Jahr 2023 wurde LockBit als Malware mit der höchsten Anzahl an erkannten Ransomware-Angriffen weltweit hervorgehoben und war verantwortlich für 22.22%.

Dies macht sie zur "größten globalen Ransomware-Bedrohung", wie sie von Infosecurity Magazinund "eine große Bedrohung für Unternehmen weltweit", so die Nationales Zentrum für Cybersicherheit.

Grafik der weltweit am häufigsten entdeckten Ransomware-Angriffe im Jahr 2023. Quelle.

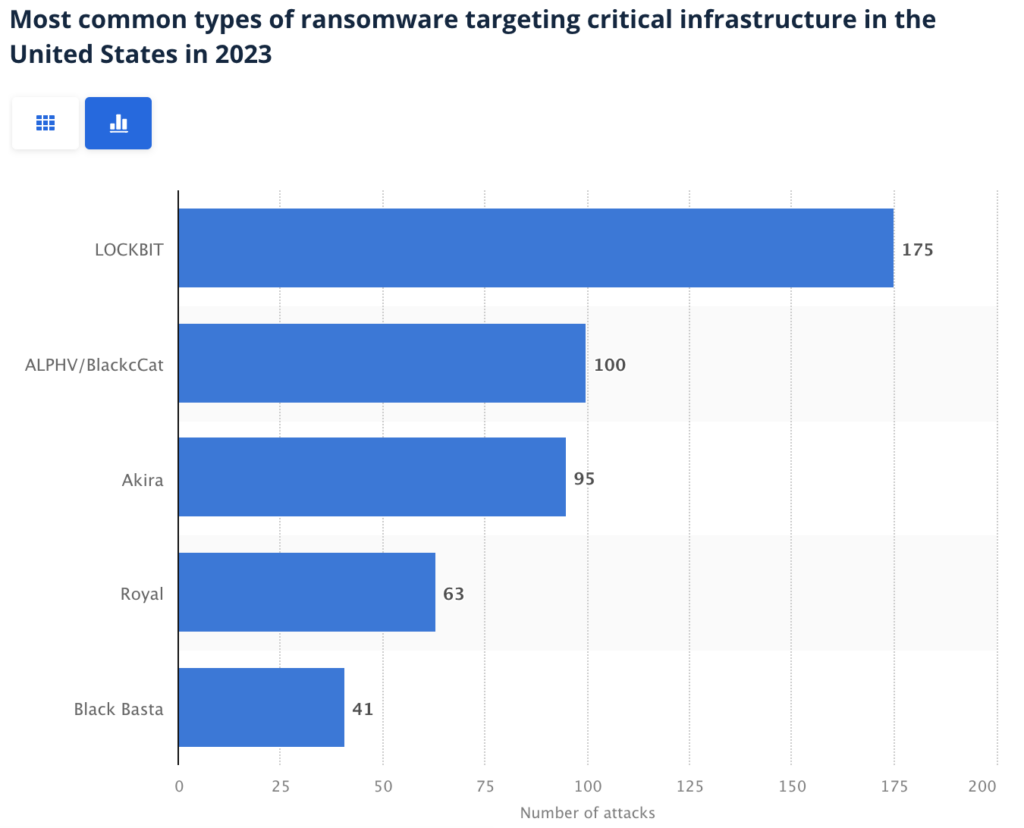

Sie stellen eine große Bedrohung für kritische Infrastrukturen dar.

Im Jahr 2023 war LockBit der wichtigste Ransomware-Variante die auf kritische US-Infrastrukturen abzielen - gefolgt von ALPHV/BlackcCat und Akira. Dies macht es zu einem dominanten Akteur auf dem RaaS-Markt und zu einer attraktiven Lösung für Bedrohungsakteure überall.

Grafik mit den wichtigsten Arten von Ransomware, die kritische Infrastrukturen angreift. Quelle.

Sie zielen häufig auf die verarbeitende Industrie ab

Im Jahr 2023 wurde das verarbeitende Gewerbe als die Hauptindustrie von Ransomware-Angriffen betroffen (dicht gefolgt von Technologie), mit einem 50% Erhöhung mehr Anschläge als im Vorjahr.

Die Fertigungsindustrie werden oft ins Visier genommen, weil sie nicht immer über die beste Cybersicherheit verfügen, und jede Störung kann erhebliche Auswirkungen auf andere Unternehmen und Lieferketten haben.

Ihre Malware ist immer noch aktiv

Selbst nachdem die National Crime Agency (NCA) des Vereinigten Königreichs, das FBI und Europol eine LockBit-Takedownstartete die Bande Ransomware-Angriffe von verschiedenen Servern und aktualisierte Verschlüsselungen. Im April 2024 tauchte außerdem eine neue Variante auf, die von LockBit 3.0 abgeleitet ist und über selbststreuende Eigenschaften.

Die Schlagzeilen über die Funktionen von LockBit 3.0 dominierten Anfang 2024. Quelle.

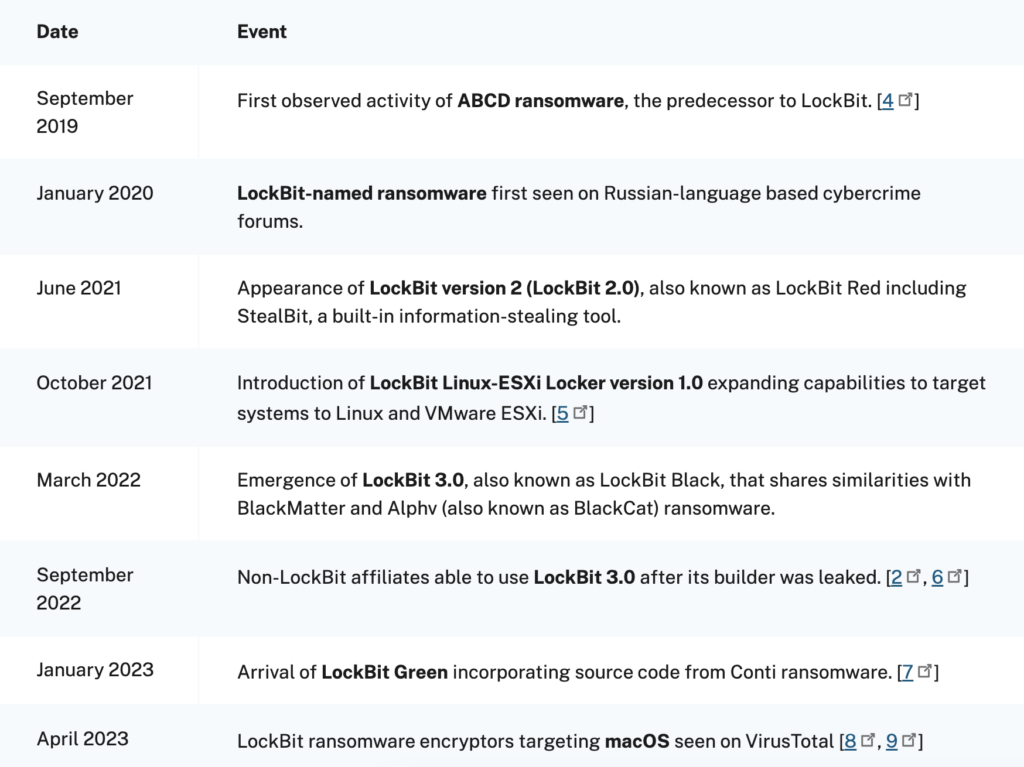

3. Der LockBit-Zeitstrahl: Wie alles begann

Hier ist ein kurzer Überblick über alles, was seit 2019 mit LockBit passiert ist.

- 2019: Die LockBit-Malware wurde erstmals beobachtet und als ".abcd", nach der Dateierweiterung, die auf verschlüsselten Dokumenten zu finden ist.

- 2020: Der Name "LockBit" entstand, und die Gruppe richtete eine eigene Website mit Beiträgen auf Russisch und Englisch ein (obwohl sie behauptete, ihren Sitz in den Niederlanden zu haben).

- 2021: LockBit 2.0 wurde eingeführt, einschließlich einer Funktion namens StealBit, einer infostealer die sich tarnen könnte, um sensible Daten zu sammeln.

- 2022: Die Betreiber von LockBit übernahmen die Verantwortung für Cyberangriffe auf zahlreiche Unternehmen, wie z. B. Pendragon PLC mit einer Lösegeldforderung von $60 Millionen-und brachte LockBit 3.0 auf den Markt.

- 2023: Die in Frankreich ansässige Marke Nuxe sollen von LockBit-Angriffen betroffen gewesen sein, ebenso wie die britische Royal Mail, eine Zweigstelle der Zeitung China Daily und zahlreiche andere.

- 2024: Internationale Partner übernahm die Kontrolle der LockBit-Website. Die Gruppe arbeitete bereits an der möglichen Zukunft LockBit 4.0 als der Überfall stattfand.

Was die Technologie selbst betrifft, so hat die Cybersecurity & Infrastructure Security Agency (CISA) eine Übersicht wie sich die Malware von LockBit entwickelt hat.

Zeitleiste der LockBit-Funktionsänderungen. Quelle CISA.

4. Wie LockBit funktioniert: Angriffsstufen

Wie sieht ein LockBit-Angriff eigentlich aus? Hier finden Sie eine Zusammenfassung der verschiedenen Phasen.

- Erster Zugang: Einsatz von Social-Engineering-Taktiken, wie z. B. Phishingoder Zwang Fern-Desktop-Protokolle (RDP) können Bedrohungsakteure die Schwachstellen eines Unternehmens ausnutzen und sich unbefugten Zugang verschaffen.

- Seitliche Bewegungen und Ausweitung von Privilegien: Sobald sie in das Unternehmen eingedrungen sind, werden die Hacker feststellen, welche sensible Daten zu verschlüsseln und sich im Netz zu etablieren.

- Die Ransomware-Nutzlast wird bereitgestellt: Nachdem sie das Netzwerk vorbereitet haben, setzen sie die Malware ein und versenden die Lösegeldforderung, wobei sie manchmal damit drohen, die Daten auf einer Leak-Site oder in einem Forum zu veröffentlichen, wenn das Lösegeld nicht bezahlt wird.

Die LockBit-Software stützt sich auf Tools wie PowerShell Empire und Cobalt Strike sowie auf den Missbrauch des Windows Defender-Tools. Diese Systeme ermöglichen es ihr, sich durch die Netzwerke der Opfer zu bewegen - und Protokolldateien und Backups vor dem Angriff zu löschen.

5. Fallstudien: Die LockBit-Opfer, die Sie kennen sollten

Sehen wir uns einige Beispiele aus der Praxis an, die zeigen, was passiert, wenn die LockBit-Malware ein Netzwerk infiltriert (mit einigen interessanten Wendungen)!

Als sich die Hacker entschuldigten...

Daten aus dem Gesundheitswesen sind sehr wertvoll, da es sich um persönlich identifizierbare Informationen handelt (PII) Lecks einschließlich Kreditkartendaten und Sozialversicherungsnummern.

Aber manchmal gehen selbst Ransomware-Banden einen Schritt zu weit.

Im Jahr 2022 zielten Cyberkriminelle auf Das Krankenhaus für kranke Kinder in Toronto. Als sie erkannten, was passiert war, gab LockBit eine Erklärung ab, in der es sich entschuldigte, den verantwortlichen Partner sperrte und einen kostenlosen Entschlüsselungsschlüssel anbot, damit das Krankenhaus seine Daten zurückerhalten konnte.

Als 57.000 Menschen ihre persönlichen Daten gestohlen wurden...

Da die meisten Fälle von Internetkriminalität gewinnorientiert sind, ist die Finanzdienstleistungen Sektor ist das ultimative Ziel für viele Hacker (an zweiter Stelle nach dem Gesundheitswesen).

Zum Beispiel wird im Jahr 2023 die Bank von Amerika wurden 57.000 Kundendaten von LockBit offengelegt - und die Bank hat es bis 2024 versäumt, jemanden darüber zu informieren.

Als der britische Postdienst zum Stillstand kam...

Ransomware kann Unternehmen und Lieferketten empfindlich stören - vor allem, wenn sie auf den Postdienst selbst abzielt.

Im Januar 2023 wurde die britische Royal Mail von einem Ransomware-Angriff mit Russland in Verbindung gebracht über LockBit. Betroffen waren die Computersysteme, die für den Versand internationaler Pakete verwendet wurden. Es dauerte einen Monat für die Wiederaufnahme der üblichen Überseepostdienste.

Als LockBit eine Lüge erzählte...

Manchmal sind Ransomware-Banden nicht ganz ehrlich, was die gestohlenen Daten angeht. Sie lügen oder übertreiben vielleicht aus Prestigegründen oder um Desinformationskampagnen zu verbreiten und Unruhe zu stiften.

Nach dem internationalen Angriff behauptete LockBit, es habe die Zentralbank der USA, die Federal Reserve, angegriffen und 33 Terabyte sensibler Daten gestohlen. In Wirklichkeit hatte es aber nur Daten von einer einzigen Bank gestohlen -Evolve Bank & Trust.

Als die Dinge mit Elon Musk persönlich wurden...

"Elon Musk, wir helfen dir, deine Zeichnung an andere Hersteller zu verkaufen - baue das Schiff schneller und fliege davon". LockBit angekündigt im März 2023und behauptet, bei einem SpaceX-Zulieferer eingebrochen zu sein und 3000 Schaltpläne für Raketenbauer gestohlen zu haben.

Sowohl SpaceX als auch der Zulieferer haben sich jedoch nie dazu geäußert, so dass es ein Rätsel bleibt, ob LockBit die geschützten Schaltpläne überhaupt gestohlen hat.

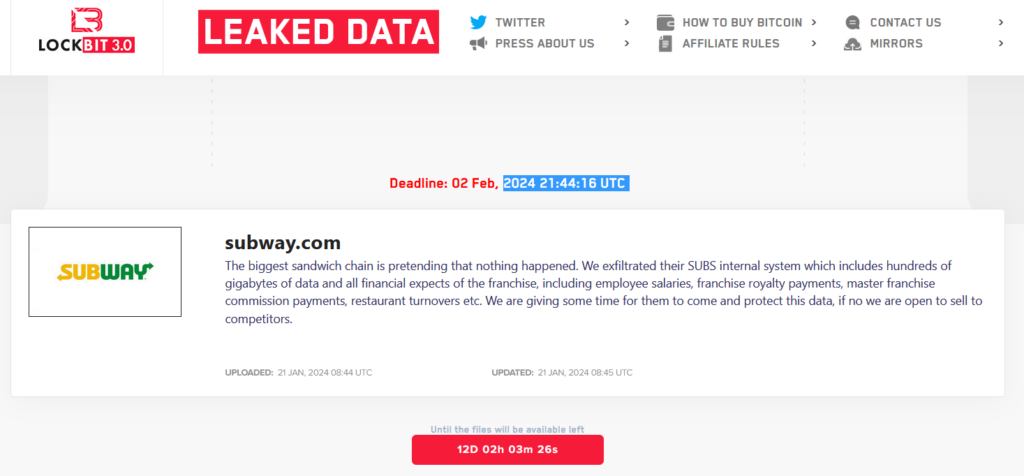

Als die größte Sandwich-Kette unter Beschuss geriet...

In einer ähnlichen Situation im Januar 2024 behauptete LockBit, er habe verletzte Subway's interne Datenbank, die "Hunderte von Gigabyte" an Daten und ihre Finanzinformationen wie Lizenzgebühren und Mitarbeitergehälter enthüllte.

Subway untersuchte die Behauptung, aber es gibt keine öffentlichen Informationen darüber, ob der Ransomware-Angriff echt war oder nicht.

Screenshot der an Subway adressierten Lösegeldforderung von LockBit. Quelle.

6. Operation Cronos: Eine Vergeltungsmaßnahme der Strafverfolgungsbehörden

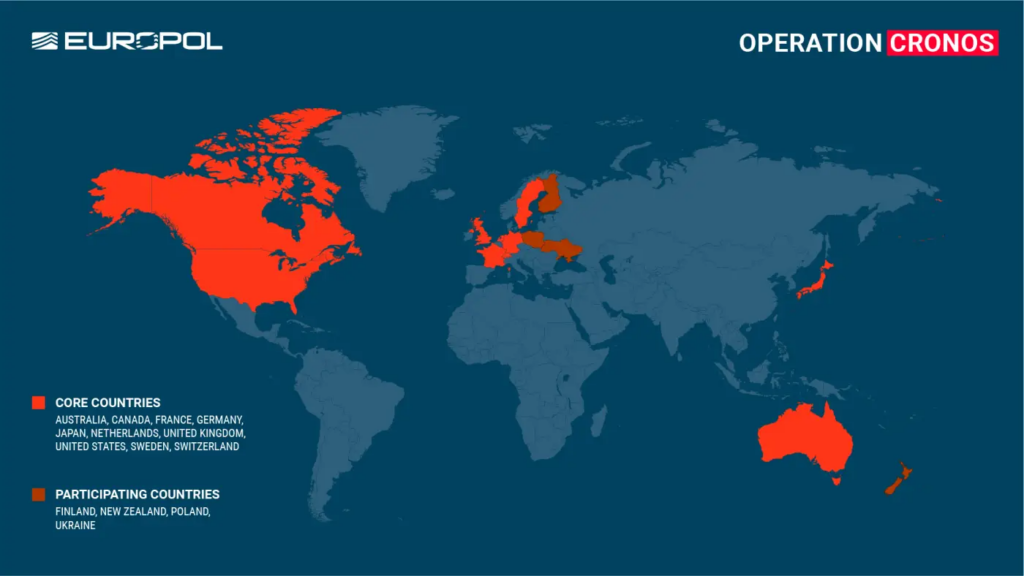

Im Februar 2024 erlitt LockBit einen schweren Schlag, nachdem ein internationaler Versuch unternommen wurde, das Unternehmen zu zerschlagen.

An der als "Operation Cronos" bezeichneten Mission sind 10 Kernländer, darunter das Vereinigte Königreich und die USA, sowie 4 Teilnehmerländer, darunter die Ukraine, beteiligt, zusammengearbeitet um die primären Server von LockBit zu beschlagnahmen.

Europol-Grafik mit den an der Operation Cronos beteiligten Ländern. Quelle.

Internationale Strafverfolgungspartner, einschließlich der Justizministeriumversammelten sich in London, um zu verkünden, dass sie erfolgreich mehrere öffentliche Websites von LockBit übernommen hatten, und trollten die Website, um diese Botschaft zu verbreiten...

Sie schloss erfolgreich 14 000 betrügerische Konten, nahm 2 Personen fest und brachte 34 Server zum Absturz. Außerdem wurden 194 Partner identifiziert, die die Ransomware verwenden, von denen 119 bereits Angriffe durchgeführt haben.

Europol-Grafik, die die Ergebnisse der Operation Cronos zeigt. Quelle.

Viele LockBit-Partner sind jedoch noch immer auf freiem Fuß und über verschiedene Regionen verstreut, so dass es schwierig ist, die Malware vollständig auszurotten.

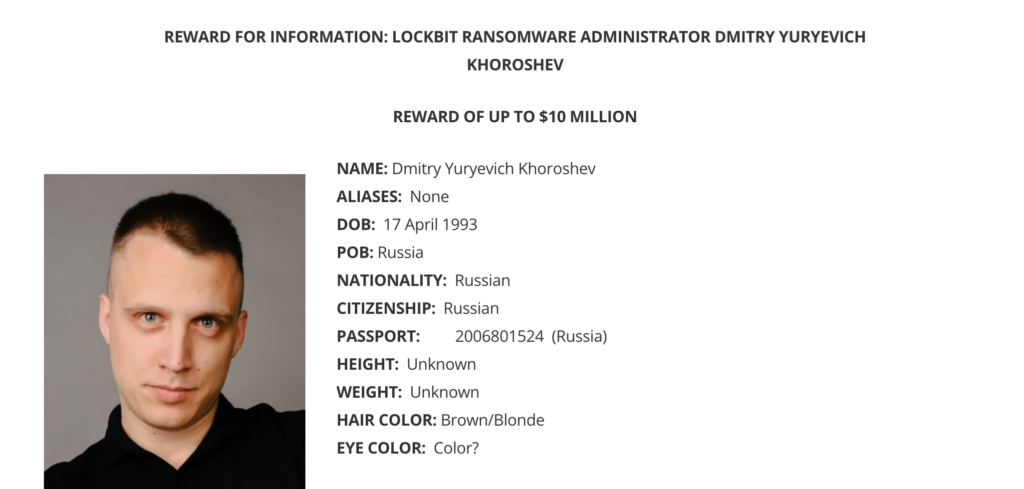

Die Strafverfolgungsbehörden verfolgen jedoch weiterhin die verantwortlichen Bedrohungsakteure. Erst diesen Monat, Mikhail Matveev wurde von den russischen Behörden wegen seiner Beteiligung an LockBit verhaftet.

Das FBI hat außerdem eine $10 Millionen Belohnung für Informationen über den russischen Staatsbürger Dmitry Khoroshev oder "LockBitSupp", einen Schlüsselverwalter für die Software.

Das Vereinigte Königreich Nationale Agentur für Kriminalität kündigte an, dass diese Sanktionen zeigen, dass es "kein Versteck für Cyberkriminelle gibt".

Eine FBI-Belohnungsliste für Informationen über "LockBitSupp". Quelle.

7. Vorwärts gehen: Schutz vor Ransomware-Banden

Nach dem Takedown machte LockBit im Mai 2024 eine neue Ankündigung. Es behauptete, es habe sein Angriffsvolumen erhöhtund wird damit zur weltweit aktivsten Ransomware-Bande.

Ob sie die Wahrheit sagen oder die Zahlen einfach aufblähen, Ransomware bleibt eine große Bedrohung für jedes Unternehmen.

Hier sind einige Maßnahmen zur Cybersicherheit, die jeder CISO befolgen sollte:

- Kenntnis der Taktiken, Techniken und Verfahren von Cyberkriminellen (TTPS): Wenn die Informationssicherheitsteams verstehen, wie Hacker vorgehen, können sie Maßnahmen ergreifen, um ihnen entgegenzuwirken.

- Investieren Sie in ein Tool zur Verwaltung externer Angriffsflächen (EASM): Software wie zum Beispiel CybelAngel kann Marken dabei helfen, öffentlich zugängliche digitale Ressourcen zu schützen. Sie können zum Beispiel die Überwachung des Dark Web nutzen, um Konversationen von Cyberkriminellen zu verfolgen, und in die Prävention von Kontoübernahmen investieren.

- Führen Sie regelmäßig Datensicherungen durch: Führen Sie sichere Offline-Backups Ihrer wichtigen Daten durch. Dadurch wird sichergestellt, dass Sie im Falle eines Angriffs Informationen wiederherstellen können, ohne ein Lösegeld zu zahlen.

- Bilden Sie Ihr Team aus: Informieren Sie Ihre Mitarbeiter über Phishing-Betrügereien und andere Social-Engineering-Taktiken, die von Ransomware-Banden eingesetzt werden, um sich unbefugten Zugang zu verschaffen.

- Einen Plan für die Reaktion auf Zwischenfälle haben: Entwickeln und testen Sie routinemäßig einen Reaktionsplan für Ransomware. Sie wissen, wie Sie infizierte Systeme isolieren, mit den Beteiligten kommunizieren und effizient wiederherstellen können.

Einpacken

Der Aufstieg und die Auswirkungen von LockBit zeigen, wie gefährlich Ransomware geworden ist. Diese Gruppen nutzen Schwachstellen aus, stören das Leben der Menschen und verlangen riesige Geldsummen.

Aber intelligentere Schutzmechanismen helfen dabei, Ransomware-Banden zurückzudrängen und die Online-Welt sicherer zu machen.