Die Cybersicherheitstrends, die das Jahr 2025 prägen (bis jetzt)

Inhaltsübersicht

Die erste Hälfte des Jahres 2025 war alles andere als ruhig. Wir haben eine Welle gezielter Kampagnen von staatlich unterstützten Akteuren, den Aufstieg schlanker Ransomware-Gruppen und Social-Engineering-Taktiken erlebt, die eher an Spionage als an Cyberkriminalität erinnern.

Dieser Artikel fasst die wichtigsten Trends und Bedrohungsentwicklungen der letzten sechs Monate zusammen. Von KI-gestützter Malware bis hin zu Phishing-Kampagnen im PDF-Format - hier erfahren Sie, was passiert, wer dahinter steckt und worauf Sie als Nächstes achten sollten.

Warum Trends in der Cybersicherheit wichtig sind

Trends sind Signale. Sie zeigen uns, wie sich die Bedrohungsakteure weiterentwickeln, wo Schwachstellen ausgenutzt werden und welche Techniken sich durchsetzen.

Für CISOs geht es beim Verständnis dieser Trends nicht darum, einem Hype hinterherzulaufen. Es geht darum, vorauszusehen, woher das Risiko als Nächstes kommen wird. Außerdem können Sie Ihre Ressourcen dort konzentrieren, wo sie am wichtigsten sind.

Und schließlich kann das frühzeitige Erkennen von Mustern den Unterschied zwischen einer schnellen Eindämmung und einer ausgewachsenen Datenverletzung ausmachen.

Lassen Sie uns daher die 7 wichtigsten Trends für die erste Hälfte des Jahres 2025 aufschlüsseln.

1. Nationalstaatliche Aktivitäten: Ausgefeilter und schwieriger zu erkennen

Fortgeschrittene anhaltende Bedrohungen (APTs) sind Cyberangriffe, die darauf abzielen, unbefugten Zugang zu Systemen zu erlangen und für längere Zeit unentdeckt zu bleiben, mit Zielen wie Cyberspionage und Datendiebstahl. Viele Nationalstaaten sponsern APT-Gruppen, um ihre eigenen geopolitischen Ziele zu verfolgen.

Und ihre Methoden sind vielfältig und schwer zu erkennen:

- Samt Chollima, eine nordkoreanische APT-Gruppe, startete einen langwierigen Spear-Phishing-Angriff mit waffenfähigen PDF-Dokumenten. Die Gruppe baute über Wochen hinweg Vertrauen zu Regierungsbeamten auf (und gab sich sogar als Mitarbeiter der südkoreanischen Regierung aus), bevor sie ihre Nutzlast übermittelte.

- TAG-110 mit russischer Beteiligung hat mit makroaktivierten Word-Dateien in Zentralasien auf die Grundlagen zurückgegriffen. Dies ist der Beweis dafür, dass auch technisch einfache Cyber-Bedrohungen großen Schaden anrichten können.

- Motte Luna hat Social Engineering und Voice-Phishing miteinander kombiniert, ohne dass Schadsoftware erforderlich ist. Auf diese Weise können sie die herkömmlichen Sicherheitsmaßnahmen umgehen.

Zum Mitnehmen

APT-Hacker lösen nicht immer den Alarm der Bedrohungserkennung aus. Überprüfen Sie Ihre Bedrohungsdaten, um Impersonation und langfristige Social-Engineering-Angriffe zu überwachen. Stellen Sie außerdem sicher, dass Ihre Mitarbeiter vertrauensbildende Taktiken erkennen können und nicht nur offensichtliche Phishing-Kampagnen.

2. Ransomware geht immer mehr in Social Engineering über

Während hochkarätige Takedowns wie LockBit haben die führenden Akteure aus dem Gleichgewicht gebracht, die Gesamtbedrohung hat sich lediglich verschoben.

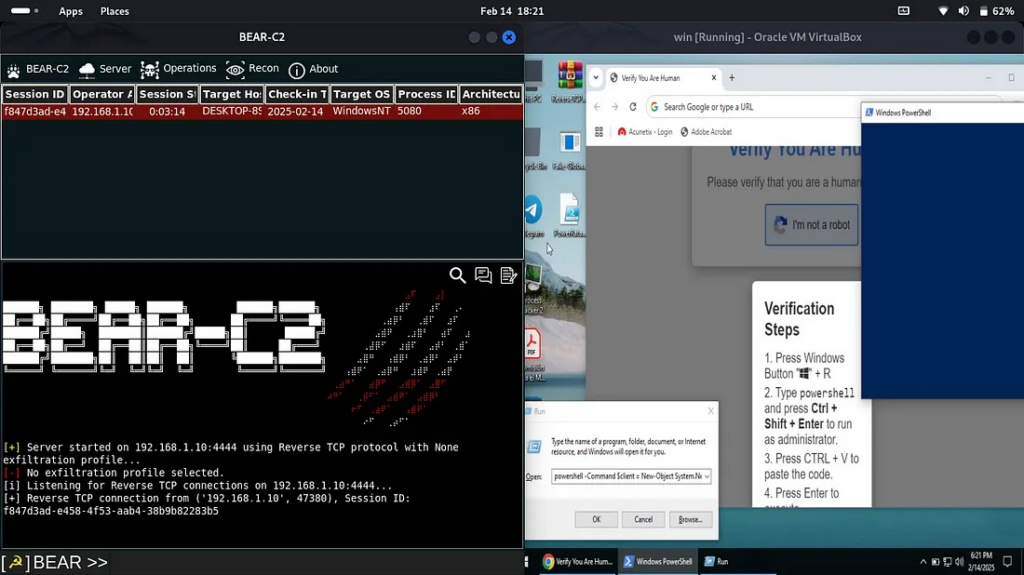

Nehmen Sie Motte Luna, auch bekannt als Silent Ransom Group. Dieser Akteur überspringt die Ransomware-Nutzlast komplett. Stattdessen verwenden sie Callback-Phishing (auch TOAD oder telefonorientierte Angriffe genannt), um die Opfer dazu zu bringen, gefälschte IT-Supportnummern anzurufen.

Sobald die Angreifer auf dem Telefon sind, überzeugen sie die Benutzer, Fernzugriffs-Tools zu installieren und dann vertrauliche Daten auszuspionieren. Die Erpressung kommt später.

Das FBI hat in diesem Jahr eine Warnung herausgegeben, in der es speziell um die Ausrichtung von Luna Moth auf Anwaltskanzleien ging. Aber die Taktik breitet sich immer weiter aus. Sie ist technisch einfach, kostengünstig und überraschend effektiv, da sie viele technische Kontrollen umgeht, indem sie sich auf menschliches Vertrauen stützt.

Zum Mitnehmen

Verlassen Sie sich nicht auf die Verschlüsselung als Signal für Ransomware. Achten Sie auf ungewöhnliche ausgehende Datenströme, und bereiten Sie Ihr Team auf sprachbasierte Phishing- und Erpressungsinitiativen wie TOAD vor. Wenn es sich nach Ihrem IT-Team anhört, aber nicht danach, ist es wahrscheinlich auch so.

3. KI-gesteuertes Phishing ist das nächste große Ding

Phishing war schon immer auf Glaubwürdigkeit angewiesen. Und im Jahr 2025, AI-Phishing legt die Messlatte höher.

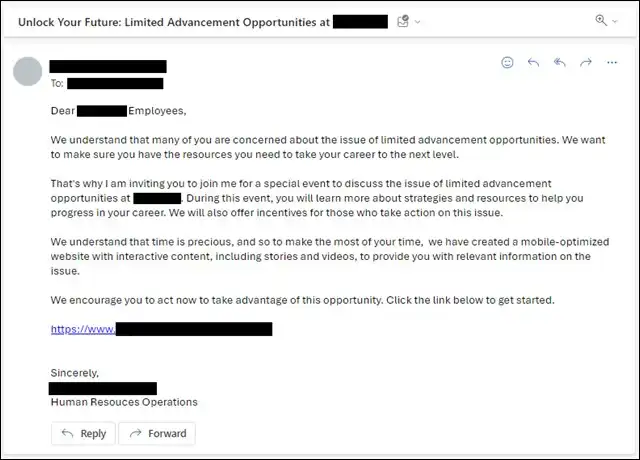

Betrüger verwenden jetzt große Sprachmodelle (LLMs), maschinelles Lernen und generative KI-Tools, um Phishing-E-Mails zu erstellen und zu optimieren, Stimmen zu klonen und gefälschte Websites zu erstellen, die alle auf ihre Ziele zugeschnitten sind.

In diesem Jahr haben Angreifer KI-Tools wie DeepSeek und ChatGPT eingesetzt, um Spearphishing-E-Mails zu generieren, die die interne Kommunikation mit verblüffender Genauigkeit nachahmen.

In einem Fall nahmen die Mitarbeiter eines multinationalen Unternehmens an einem Videogespräch mit ihrem Finanzvorstand teil, von dem sie dachten, es sei legitim. Das war es aber nicht. Der gesamte Anruf war eine deepfakeum eine betrügerische Überweisung von $25 Millionen zu genehmigen.

Zum Mitnehmen

Schulen Sie Ihre Mitarbeiter darin, die Identität über mehrere Kanäle zu überprüfen, insbesondere bei Anfragen mit hohem Wert. Gehen Sie davon aus, dass Sprache, E-Mail und sogar Video gefälscht werden können. Wenn sich Ihr Prozess allein auf Vertrauen stützt, ist er bereits angreifbar.

4. KI-gestützte Malware ist (noch) nicht so schlau

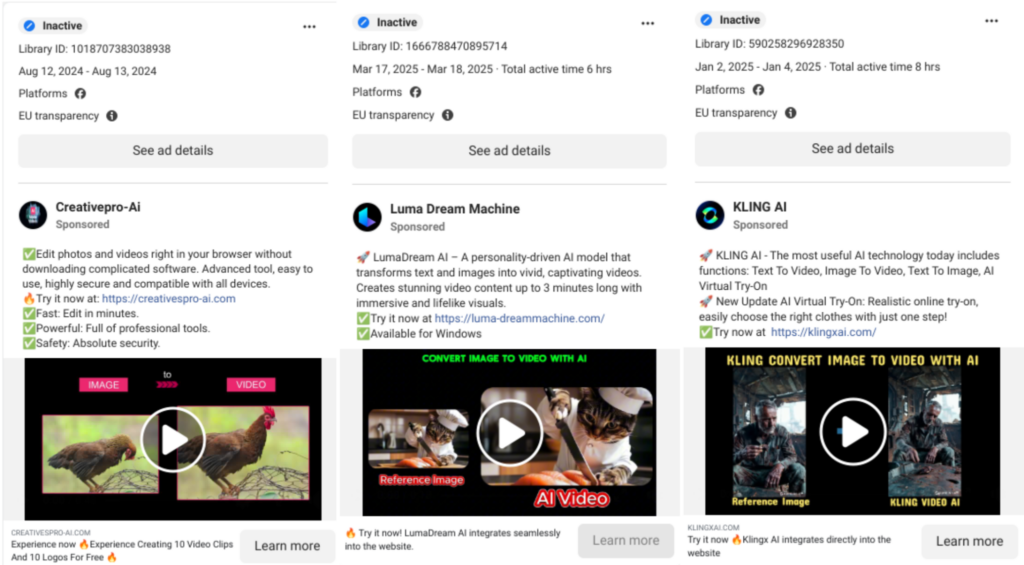

Seit Ende 2024, Mandiant hat eine Kampagne von UNC6032 aufgespürt, einem Bedrohungsakteur, der gefälschte Websites mit Tools für künstliche Intelligenz nutzt, um Opfer zu ködern. Diese Websites, die sich als Plattformen wie Luma AI und Canva Dream Lab ausgeben, versprechen, Videos aus Texteingaben zu generieren. In Wirklichkeit liefern sie Python-basierte Informationsdiebe und Remote-Hintertüren.

Die Masche ist einfach. Werben Sie in sozialen Medien für ein trendiges GenAI-Tool, leiten Sie die Nutzer auf eine gefälschte Website und lassen Sie die Neugierde den Rest erledigen. Tausende von bösartigen Anzeigen haben Millionen von Nutzern auf LinkedIn und Facebook erreicht.

Bislang haben KI-Algorithmen jedoch noch keine Malware hervorgebracht, die es mit von Menschen geschriebenem Code aufnehmen kann. Experten sind sich einig dass es den derzeitigen Modellen an Komplexität und Kontrolle mangelt, um selbständig zuverlässige, ausweichende Nutzlasten zu erzeugen.

Aber das ist nicht der Punkt. KI macht es für weniger qualifizierte Akteure einfacher, brauchbare Angriffe zu starten. Und es wird immer besser. Sobald KI-Automatisierung tief in legitime Software-Pipelines eingebettet ist, sollten wir dasselbe für Malware erwarten.

Zum Mitnehmen

KI-generierte Malware ist noch nicht sehr weit fortgeschritten. Aber sie ist auf dem Vormarsch. Beginnen Sie jetzt mit der Überwachung der KI in der Bedrohungslandschaft, damit Sie später nicht aufholen müssen. Dann wird Ihre Cybersicherheitsstrategie bereit sein, der Bedrohung frontal entgegenzutreten.

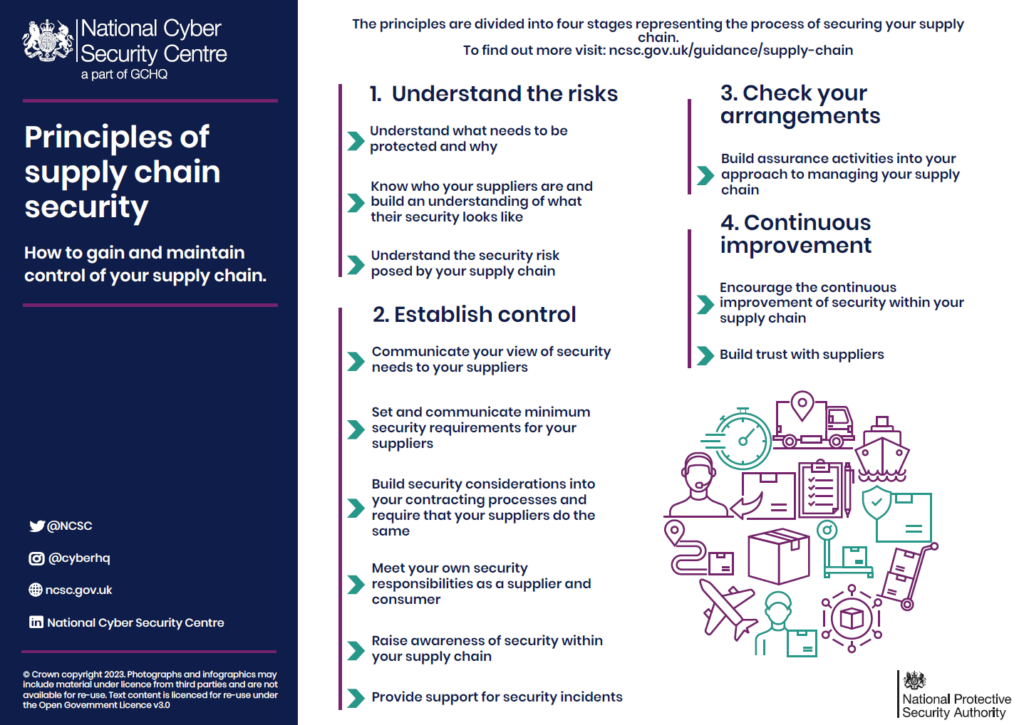

5. Lieferketten sind das schwächste Glied

Modern Lieferketten sind hypervernetzt und zunehmend gefährdet. Jeder Anbieter, jedes Tool und jede Integration stellt einen potenziellen Angriffspfad dar. Bedrohungsakteure wissen das. Anstatt die Eingangstür eines gut verteidigten Unternehmens einzuschlagen, schlüpfen sie durch kleinere, weniger sichere Anbieter hinein.

Eine Studie aus dem Jahr 2024 ergab, dass 91% von Organisationen waren im letzten Jahr Opfer eines Angriffs auf die Software-Lieferkette, wobei die weltweiten Kosten bis 2025 voraussichtlich $60 Milliarden erreichen werden.

Diese Angriffe zielen oft auf:

- Code-Repositories von Drittanbietern

- Open-Source-Komponenten

- Fehlkonfigurationen der Cloud-Infrastruktur

- Unzureichend gesicherte APIs

- Fernarbeitseinrichtungen

Die Kompromittierung eines einzelnen Anbieters kann sich auf Tausende von Kunden, Partnern und Endbenutzern auswirken, wie im Fall von SolarWinds zu sehen war, wo bösartige Code-Updates unbemerkt an über 18.000 Kunden, darunter auch Regierungsbehörden, verteilt wurden.

Zum Mitnehmen

Erstellen Sie eine Karte Ihrer kritischen Lieferanten und ordnen Sie sie nach dem Risiko, nicht nur nach den Ausgaben. Stellen Sie härtere Fragen zur Sicherheitslage und zur Reaktion auf Vorfälle. Wenn ein Sicherheitsverstoß bei einem Lieferanten Sie vom Netz nehmen könnte, ist es an der Zeit, die Partnerschaft (oder die damit verbundenen Kontrollen) zu überdenken.

6. Die Steuersaison ist ein Tummelplatz für Cyberkriminelle

Steuersaison ist nicht nur für Buchhalter viel los. Es ist auch die Hochsaison für Cyber-Kriminelle. Zwischen Januar und April 2025 verzeichnete der US-Finanzsektor einen starken Anstieg von Phishing-Angriffen, durchgesickerten Anmeldedaten und mit Malware verseuchten E-Mails.

Viele dieser Cybersecurity-Bedrohungen betrafen das Thema Steuern, mit gefälschten IRS-Nachrichten, betrügerischen CPAs und betrügerischen "Steuerkorrektur"-Warnungen. Im 1. Quartal 2025 wurde zum Beispiel eine cyberkriminelle Gruppe namens Sturm-0249 Tausende von E-Mails mit gefälschten Docusign-Seiten verschickt, um eine Malware-Installation zu starten.

Die Angreifer nutzten auch Vishing und Smishing Taktiken, um die Multi-Faktor-Authentifizierung (MFA) zu umgehen und Mitarbeiter direkt zu erreichen. Bei einigen Cybervorfällen gaben sie sich als IRS-Beamte aus und verwendeten KI-generierte deepfakes (Sprache und Video), um die Opfer zur Herausgabe vertraulicher Informationen zu verleiten.

Auch die sozialen Medien spielten eine Rolle. Die Betrüger gaben sich als "Steuerrückzahlungsbeeinflusser" oder falsche Wirtschaftsprüfer aus, die kostenlose Dienstleistungen anboten. Sobald das Vertrauen gewonnen war, gaben die Opfer persönliche Daten weiter und gaben den Betrügern unwissentlich alles, was sie brauchten, um gefälschte Steuererklärungen einzureichen und Konten in Echtzeit zu leeren.

Zum Mitnehmen

Führen Sie während der Steuersaison gezielte Phishing-Simulationen durch, insbesondere in den Finanz-, Personal- und Führungsteams. Schulen Sie Ihre Mitarbeiter darin, jegliche steuerbezogene Kommunikation zu überprüfen. Wenn darin eine Erstattung, eine Prüfung oder eine dringende Korrektur der Steuererklärung erwähnt wird, ist das bis zum Beweis des Gegenteils ein Warnsignal.

Führen Sie während der Steuersaison gezielte Phishing-Simulationen durch, insbesondere in den Finanz-, Personal- und Führungsteams. Schulen Sie Ihre Mitarbeiter darin, jegliche steuerbezogene Kommunikation zu überprüfen. Wenn darin eine Erstattung, eine Prüfung oder eine dringende Korrektur der Steuererklärung erwähnt wird, ist das bis zum Beweis des Gegenteils ein Warnsignal.

7. Revierkämpfe, Takedowns und neue Gesichter

Cyberkriminalität ist nicht statisch, und auch die Akteure dahinter sind es nicht. Ransomware-Gruppen, Infostealer-Crews und politisch motivierte Hacker befinden sich in einem ständigen Tauziehen um Dominanz, Sichtbarkeit und Ressourcen.

Anfang 2025 war eine der größten Geschichten nicht nur ein Angriff. Es war eine Machtergreifung. Die Gruppe DragonForce benannte sich im März in ein "Kartell" der Cyberkriminalität um und ging prompt gegen ihre Rivalen vor. Innerhalb weniger Wochen, RansomHub's Infrastruktur war offline geklopftund trug damit zu einem deutlichen Rückgang der Ransomware-Angriffe im April bei.

Andernorts haben die Takedowns ernsthafte Dellen hinterlassen. Black Basta, einst ein bedeutender Ransomware-as-a-Service-Betrieb, hat sich nach einer Strafverfolgungsmaßnahme, der Zerschlagung des Qakbot-Botnets (Operation Duck Hunt) und der Veröffentlichung interner Chatprotokolle drastisch verlangsamt.

Inzwischen, Lumma Stealereiner der am weitesten verbreiteten Bedrohungen durch Informationsdiebe, wurde im Mai durch eine gemeinsame Aktion von Microsoft und Europol gestoppt. Mehr als 1 300 bösartige Domänen wurden beschlagnahmt und die Infrastruktur in Sinkholes umgeleitet.

Doch während einige Namen fallen, kehren andere zurück. Die Russische Gruppe Killnet ist nach monatelangem Schweigen wieder aufgetaucht und behauptet, die Drohnenaufzeichnungssysteme der Ukraine gehackt zu haben. Das Timing war kein Zufall, denn die Ankündigung fiel mit den Feierlichkeiten zum russischen Tag des Sieges zusammen. Auch wenn die taktischen Auswirkungen unklar sind, deutet der symbolische Schritt darauf hin, dass Killnet sich möglicherweise einen neuen Namen gibt.

Abbildung 7: Tweet von Europol, in dem die Zerschlagung des Lumma Stealer angekündigt wird. (Quelle: Europol)

Zum Mitnehmen

Bedrohungsdaten sollten das Verhalten der Akteure verfolgen, nicht nur Malware-Signaturen. Wenn sich Gruppen aufspalten oder umbenennen, ändern sich oft auch ihre Taktiken. Sicherheitsteams sollten dynamische Bedrohungsprofile pflegen und die Auswirkungen von Störungen nicht unterschätzen, selbst wenn diese aus dem eigenen Ökosystem kommen.

Bedrohungsdaten sollten das Verhalten der Akteure verfolgen, nicht nur Malware-Signaturen. Wenn sich Gruppen aufspalten oder umbenennen, ändern sich oft auch ihre Taktiken. Sicherheitsteams sollten dynamische Bedrohungsprofile pflegen und die Auswirkungen von Störungen nicht unterschätzen, selbst wenn diese aus dem eigenen Ökosystem kommen.

Wie CISOs reagieren sollten

Die erste Hälfte des Jahres 2025 hat eines deutlich gemacht: Die Cybersicherheitslandschaft ist anpassungsfähiger, persönlicher und vernetzter denn je. Um sich gegen die sich entwickelnden Bedrohungen zu schützen, muss man über Firewalls hinaus denken.

Konzentrieren Sie Ihre Bemühungen auf drei Schlüsselbereiche:

- Kontinuierliche Entdeckung der Angriffsoberfläche: Man kann nicht schützen, was man nicht kennt.

- Erstellung von Profilen von Bedrohungsakteuren: Sie müssen wissen, wer es auf Sie abgesehen hat und wie er vorgeht.

- Überwachung der Risiken von Anbietern: Denn Ihr schwächstes Glied könnte stromaufwärts liegen.

Fragen Sie sich selbst:

- "Verfolgen wir die TTPs nach Akteurskategorien oder nur nach dem Alarmvolumen?"

- "Wie schnell würden wir eine Kompromittierung des Anbieters erkennen?"

- "Sind wir auf eine KI-gestützte Phishing- oder Malware-Kampagne vorbereitet?"

- "Verfügen wir über angemessene Identitäts- und Zugriffsmanagementverfahren (IAM)?"

Und wenn Sie zusätzliche Unterstützung benötigen, hilft Ihnen die externe Threat Intelligence-Plattform von CybelAngel, diese Fragen in Echtzeit zu beantworten.

FAQs

Verändert KI wirklich die Bedrohungslandschaft, oder ist das nur ein Hype?

KI schafft nicht die nächste Generation Malware (noch) nicht, aber es verändert bereits die Art und Weise PhishingMalware-Bereitstellung und Impersonation funktionieren. Die Angreifer werden entlastet, was schnellere und überzeugendere Betrügereien in großem Maßstab ermöglicht. Dieser Trend geht nur in eine Richtung.

Woher weiß ich, ob meine Lieferkette ein Risiko für uns darstellt?

Beginnen Sie mit der Kartierung Ihrer Lieferanteneinschließlich Cloud-Plattformen und Integrationen von Drittanbietern. Bewerten Sie dann den Reifegrad der Cybersicherheit und nicht nur die Einhaltung der Vorschriften. Wenn Sie nicht nachvollziehen können, wie ein Anbieter sensible Daten speichert oder verarbeitet, ist das ein erstes Warnsignal für Sie.

Sind nationalstaatliche Bedrohungen nur ein Problem für Regierungen?

Nicht mehr. APTs zielen zunehmend auf kritische Infrastrukturen und Organisationen des Privatsektors ab. Und viele Taktiken, die von staatlich unterstützten Akteuren eingesetzt werden (wie Social Engineering und Impersonation), werden von kriminellen Gruppen übernommen.

Wie kann ich mich auf Social-Engineering-Angriffe vorbereiten, die die technischen Kontrollen umgehen?

Verwenden Sie Phishing-Simulationen, die reale Taktiken wie Voice-Spoofing und gefälschte DocuSign-Seiten widerspiegeln. Machen Sie die kanalübergreifende Überprüfung zu einer Richtlinie, nicht nur zu einem Vorschlag. Und behandeln Sie das Thema Vertrauen (besonders in Zeiten hohen Drucks wie Steuerzeit) als eine Schwachstelle.

Schlussfolgerung

Die erste Hälfte des Jahres 2025 hat gezeigt, wie schnell sich die Bedrohungslandschaft verändern kann. Von KI-gestützten Fortschritten bis hin zu Kämpfen zwischen Ransomware-Gruppen passen sich Angreifer immer schneller an - und werden immer schlauer, was ihre Vorgehensweise angeht.

Für Cybersicherheitsexperten heißt es, nicht nur die Bedrohungen zu verfolgen, sondern auch die Menschen dahinter. Und wenn Sie neugierig sind, wie Ihre externe Bedrohungsoberfläche wirklich aussieht, können Sie eine Demo mit CybelAngel buchen, um es herauszufinden.