Unsere Untersuchung des Oracle Cloud-Datenlecks [Flash-Bericht]

Inhaltsübersicht

Mitte März postete ein Bedrohungsakteur auf Breachforums, dass er erfolgreich in die Systeme von Oracle eingedrungen sei. CybelAngel hat von einer Bedrohungsquelle Informationen erhalten, die bestätigen, dass Oracle einen Sicherheitsvorfall bei seinen Gen-1-Servern zugegeben und damit begonnen hat, Kunden zu benachrichtigen.

Was hat sich bei Oracle getan?

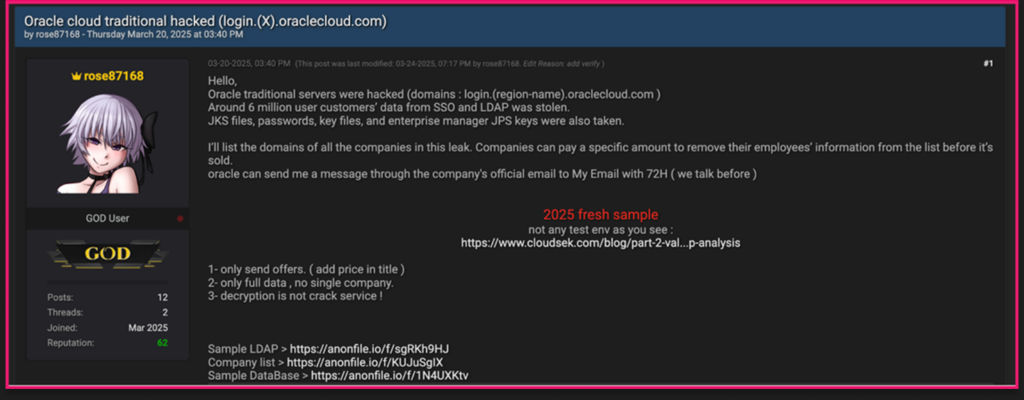

Oracle hat Berichten zufolge einen Sicherheitsvorfall eingeräumt, bei dem ausgewählten Kunden unbefugter Zugang zu seiner Cloud-Infrastruktur gewährt wurde. Am 20. März 2025 postete ein Bedrohungsakteur in Breachforums, dass er erfolgreich in die Systeme von Oracle eingedrungen sei. Die gestohlenen Daten, darunter ein Zwischenspeicher von 6 Millionen Datensätzewurden anschließend zum Verkauf angeboten, begleitet von Lösegeldforderungen und Vorschlägen für den Handel mit Zero-Day-Exploits.

In den darauffolgenden Tagen stellte der Akteur weitere Informationen, Beweise und Proben zur Verfügung, was seine Glaubwürdigkeit in der Cybersecurity-Underground-Community weiter stärkte.

Ein Überblick über den Oracle-Bruch vor dem 1. April

- Die kompromittierten Daten waren nach Angaben von Oracle etwa 16 Monate alt und enthielten keine vollständigen personenbezogenen Daten (PII).

- Zu den preisgegebenen Daten gehörten E-Mail-Adressen, Benutzernamen und gehashte Kennwörter.

- Der Angreifer ist nicht nur auf eine finanzielle Bezahlung aus, sondern ist auch bereit, gestohlene Daten gegen Zero-Day-Exploits einzutauschen, was auf eine umfassendere cyberkriminelle Agenda hinweist.

- Zu den gestohlenen Daten gehören: SSO (Single Sign-On) und LDAP-Anmeldedaten JKS-Dateien (Java Key Store) Passwörter und Schlüsseldateien Enterprise Manager JPS-Schlüssel

- Oracle hat Berichten zufolge proaktive Sicherheitsmaßnahmen ergriffen, um weitere Risiken zu minimieren.

Oracle hat offiziell dementiert, dass die Oracle Cloud federated SSO-Login-Server des Unternehmens angegriffen wurden. Sie erklärten gegenüber Piepsender Computer Mitte März, dass "TEs gab keine Verletzung der Oracle Cloud. Die veröffentlichten Anmeldeinformationen sind nicht für die Oracle Cloud bestimmt. Keiner der Oracle Cloud-Kunden hat eine Sicherheitsverletzung erfahren oder Daten verloren..”

Zusätzliche Details zur Aufdeckung, die CybelAngel über diesen Verstoß erfahren hat [1. April]

CybelAngel hat Informationen von einem Quelle für Bedrohungsdaten die berichtet, dass Oracle die Beteiligten über einen Sicherheitsvorfall informiert hat, der seine Gen 1-Server betrifft. Unsere Quelle, deren Namen wir auf Wunsch nicht nennen, berichtet, dass Oracle angeblich einen Angreifer ermittelt hat, der bereits im Januar 2025 in den gemeinsamen Identitätsdienst eingedrungen ist.

Diese Exposition wurde durch ein Java-Exploit aus dem Jahr 2020 ermöglicht, und der Hacker konnte eine Webshell zusammen mit Malware installieren. Die Schadsoftware zielte speziell auf die IDM-Datenbank von Oracle ab und war in der Lage, Daten zu exfiltrieren. Oracle wurde angeblich Ende Februar auf einen möglichen Verstoß aufmerksam und untersuchte das Problem intern.

Innerhalb weniger Tage war Oracle Berichten zufolge in der Lage, den Akteur zu entfernen, als Anfang März die erste Lösegeldforderung gestellt wurde. Bevor der Angreifer dies publik machte, ergriff Oracle Berichten zufolge Maßnahmen zur Eindämmung der Sicherheitsverletzung und zur Verstärkung der Sicherheit um die betroffenen Server.

Informationen, die CybelAngel erhalten hat, besagen, dass die betroffenen Gen 1 Server keine Verbindung zu ihren Gen 2 Servern haben. Es wurden keine vollständigen PII preisgegeben und sie sind mindestens 16 Monate alt.

Die aufgedeckten sensiblen Daten enthalten Benutzer-E-Mails, gehashte Kennwörter und Benutzernamen.

Ein Profil eines Bedrohungsakteurs: Wer ist rose87168?

"rose87168", der Bedrohungsakteur, der hinter diesen Datenverletzungsinitiativen steht, ist ein wenig bekannter Cyberbedrohungsakteur.

Der Akteur "rose87168" scheint ein relativ neuer Bedrohungsakteur zu sein, da sein Konto am 5. März 2025 erstellt wurde. Die geringe Aktivität deutet darauf hin, dass er noch dabei ist, seine Präsenz aufzubauen.

frische Probe.

Ihr primäres Motiv scheint finanzieller Gewinn zu sein, möglicherweise haben sie es auf Einzelpersonen oder Organisationen abgesehen, um Daten zu stehlen oder sie finanziell auszubeuten.

Das geforderte Lösegeld beläuft sich auf 20 Millionen USD.

Der Hacker hat außerdem in Breachforums erklärt, dass er auch bereit ist, die Austausch gestohlener Daten gegen Zero-Day-Exploitswas auf eine umfassendere cyberkriminelle Agenda hindeutet.

Bitte beachten Sie, dass Oracle Berichten zufolge auch an der Untersuchung eines nicht damit zusammenhängenden Verstoßes im Zusammenhang mit Gesundheitsdaten beteiligt ist.