Unsere Untersuchung von Quishing-Angriffen [Bedrohungshinweis]

Inhaltsübersicht

Dieser Blog ist eine Zusammenfassung unseres neuesten Bedrohungsberichts "Wenn QR-Codes zu Waffen werden", der für alle unsere Kunden im CybelAngel-Portal zur Verfügung steht. Sind Sie daran interessiert, diesen Bericht als Nicht-Kunde zu lesen? Setzen Sie sich mit uns in Verbindung, um Zugang zu erhalten Inhalt.

Was sind "Quishing"-Angriffe?

QR-Code-Phishing, besser bekannt als "Quishing", bringt QR-Code-Nutzer dazu, bösartige Websites zu besuchen oder schädliche Software herunterzuladen. Auf diese Weise können Betrüger heimlich zuschlagen, ohne dass der Nutzer es merkt. Legitime QR-Codes werden immer beliebter (QR-Code-Scans erreichen 26,95 Millionen im letzten Jahr, ein Anstieg um 433% gegenüber 2021), haben Cyberkriminelle ihre unendlichen Möglichkeiten gefunden eher verlockend. Jetzt sind sie ein einfacher Weg, um bösartige Inhalte zu erstellen und zu verbreiten.

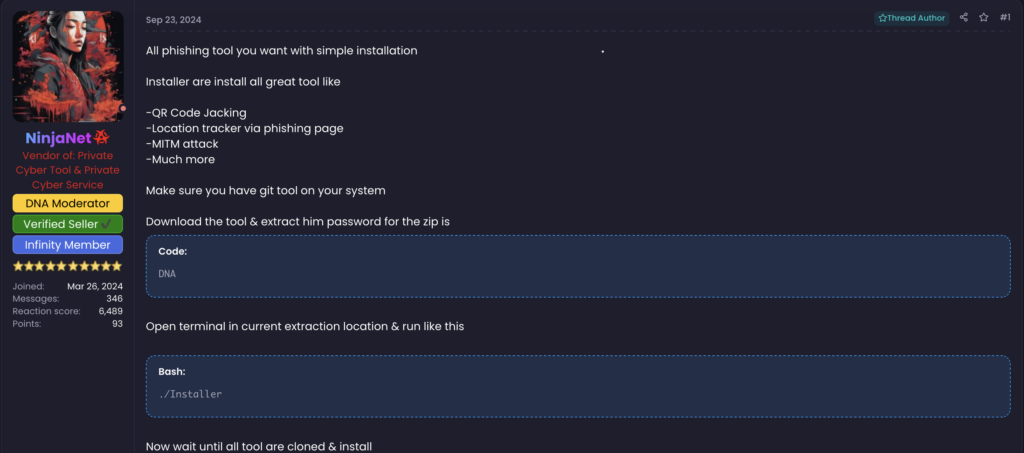

Unser neuer Bedrohungsbericht befasst sich mit der Frage, wie ahnungslose Opfer durch diese subtileren Phishing-Kampagnen angelockt und ins Visier genommen werden. Hacker haben subtile Methoden entwickelt, um diese Bedrohungsquelle zu verbreiten. Telegram-Gruppen verbreiten jetzt Phishing-Kits, die auf Plattformen wie GitHub gehostet werden, und teilen QR-Code-Phishing-Taktiken, um Kriminellen zu helfen, ihre Opfer besser zu täuschen und zu betrügen, und machen diese Tools und Techniken weithin zugänglich. Ähnliche Phishing-Kits sind auch kostenlos über das Internet verfügbar. dunkles Internet. Wir werfen einen Blick darauf, wie geschickte Angreifer gefälschte QR-Codes mit verheerenden Folgen nutzen können.

Ein Überblick darüber, wie Hacker QR-Codes als Waffe einsetzen

QR-Codes haben seit ihrer Einführung in japanischen Autofabriken im Jahr 1994 einen langen Weg zurückgelegt. Ursprünglich waren sie dazu gedacht, mehr Daten zu speichern als die verwendeten Strichcodes. Heute sind sie eine beliebte Brücke zwischen unserer physischen und digitalen Welt. Während der jüngsten COVID-19-Pandemie wurden QR-Codes eingesetzt en masse als schnelle Reaktion auf den sicheren Austausch von Informationen.

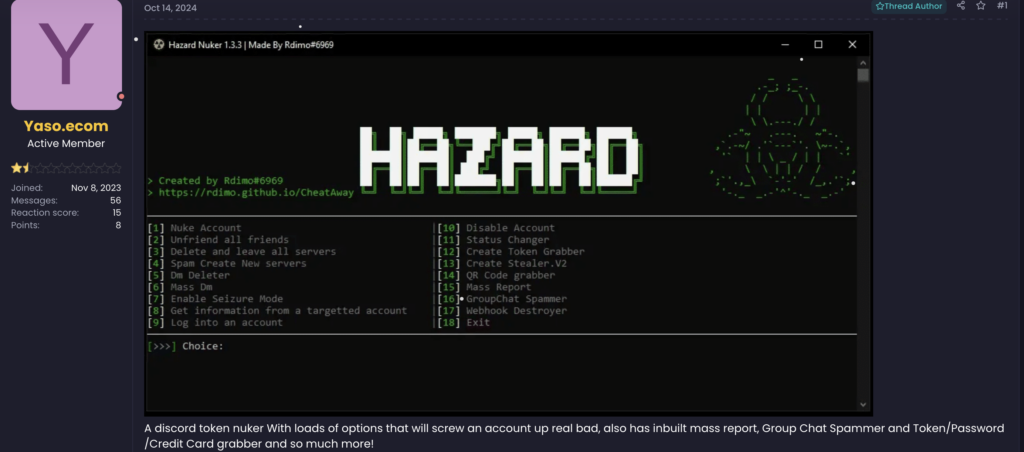

Jetzt sind die Betrüger dazu übergegangen, "Phishing as a Service"-Plattformen (PaaS) zu nutzen. Diese Plattformen bieten vorgefertigte Phishing-Kits und Ressourcen.

Hier sind einige Beispiele für diese Phishing-Kits:

RipperSec, ein berüchtigter Akteur in Kreisen der Cyberkriminalität, hat Phishing-Techniken über verschlüsselte Kanäle wie Telegramm. Kürzlich warben sie mit einer cleveren Masche, bei der Wasserflaschen mit QR-Codes im Wert von angeblich 200 RM angeboten wurden. Ahnungslose Opfer, die diese Codes scannen, landen auf einer gefälschten Website, die ihre persönlichen Daten stiehlt. In ähnlicher Weise hat die Silent Cyber Force, eine andere auf Telegram basierende Gruppe, eine Reihe von Phishing-Tools auf Github veröffentlicht, darunter auch Methoden zum Abfangen von QR-Codes. Diese Tools sind Teil fortschrittlicher Kampagnen, die darauf abzielen, die aktuellen Sicherheitsprotokolle zu überlisten.

Weitere Einzelheiten zu diesen Strategien finden Sie hier, nur in unserem Drohbrief

Wie umgeht QR-Code-Phishing Sicherheitslösungen?

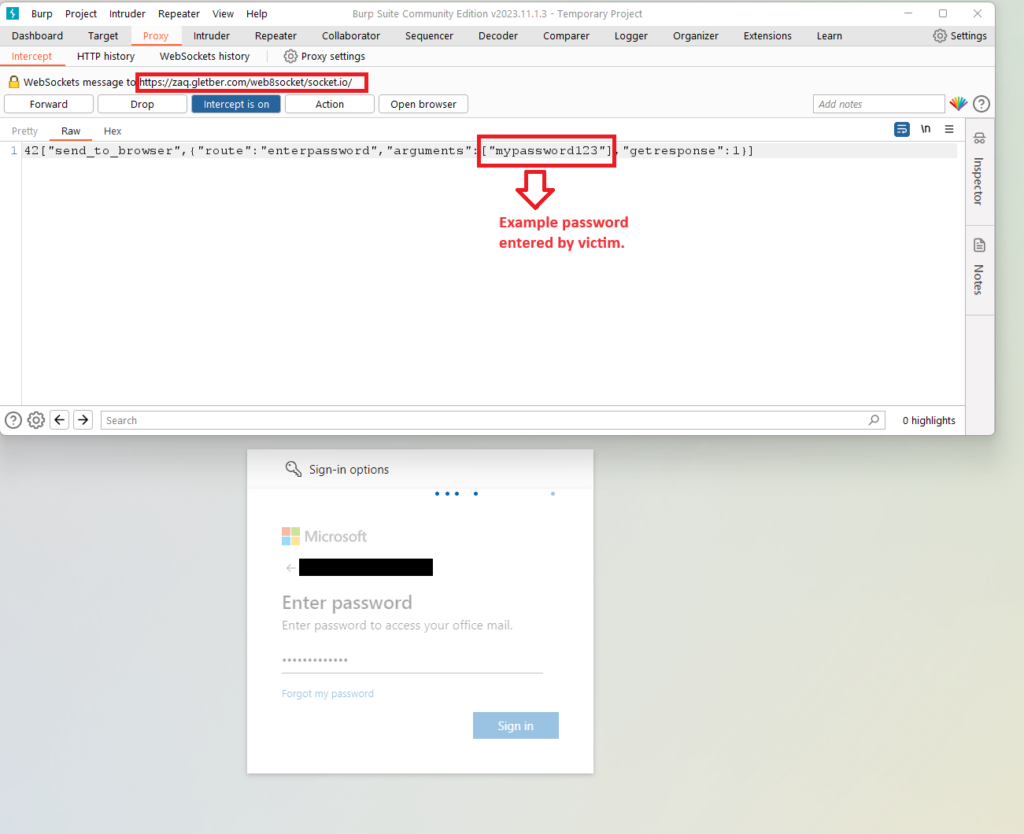

Bei diesen Betrügereien verwenden die Cyberkriminellen auch zunehmend ASCII-basierte Designs, um die Erkennung durch Cybersicherheitstools zu erschweren. ASCII-basierte QR-Codes können Sicherheitstools, die OCR (Optical Character Recognition) verwenden, umgehen, da diese Tools sie nicht als Bilder erkennen. Diese Codes werden stattdessen als reiner Text behandelt, so dass sie die Sicherheitsmaßnahmen unentdeckt passieren können. Es ist wichtig zu beachten, dass der Unterschied zwischen einem Standard-QR-Code und einem Phishing-QR-Code minimal ist (Leitende Angestellte werden x42-mal mehr als jeder andere Arbeitnehmer angesprochen).

Hinzu kommt, dass sich Cyberkriminelle häufig als angesehene Marken wie Microsoft ausgeben, um die Erfolgschancen zu erhöhen. Zum Beispiel Black Basta eine bekannte Ransomware-Gruppe nutzt diese Taktik, indem sie Microsoft Teams-Chatnachrichten als Mittel einsetzt, um an die Anmeldedaten zu gelangen. Sie nutzen Wege wie sicherheitsrelevante E-Mail-Updates, um die Skepsis der Benutzer zu umgehen und ein Gefühl der Dringlichkeit zu erzeugen, um Zugang zu sensiblen Informationen wie Kontakt- und Finanzdaten zu erhalten.

In diesem Bedrohungsbericht gehen unsere Analysten auf weitere Anwendungsfälle ein, um praktische Social-Engineering-Beispiele vorzustellen, die von Bedrohungsakteuren verwendet werden, um Ihr Sicherheitsbewusstsein zu erhöhen und Ihre sensiblen Daten vor Betrügern zu schützen.

Was kann man gegen das Quishing tun?

Gibt es eine empfohlene Methode, um diese Bedrohungen zu umgehen? Sind auffällige Muster zu erkennen, auch wenn QR-Codes normal dargestellt werden? Welche Sicherheitsmaßnahmen sind für Unternehmen empfehlenswert?

Unsere Analysten haben in dieser Mitteilung proaktive Empfehlungen formuliert, damit Sie in Zukunft tödliche QR-Code-Betrügereien vermeiden können.

Die vollständige Liste der behandelten Themen

In diesem Bedrohungsbericht geht es um vier Hauptbereiche. Sie finden darin Analysen und Kommentare unseres CyberOps-Analyseteams. Wie immer enthält der Bericht Empfehlungen, wie Sie sich vor QR-bezogenen Phishing-Angriffen schützen können.

Die Hauptschwerpunkte dieses Berichts sind:

I. QR-Code-Phishing verstehen

II. Techniken zur Ausnutzung von QR-Codes

|III. Ein Überblick über die Auswirkungen von anhaltenden Quishing-Angriffen

IV: Ein Überblick über neue Trends und Strategien zur Vermeidung von Cyberangriffen

Gut zu wissen

In diesem Bedrohungsbericht gehen unsere Analysten auch der Frage nach, warum Cyberkriminelle im Dark Web kostenlose Phishing-Kits anbieten. CybelAngel überwacht verschiedene Plattformen auf potenzielle Bedrohungen, darunter auch Telegram. Innerhalb unserer Überwachung des Dark Web Service scannen wir unter anderem TOR, I2P, Discord, Telegram und IRC.

Informieren Sie sich über die Gefahren bösartiger QR-Codes - in unserem neuesten Gefahrenhinweis

Wer sind die Hauptziele dieser tödlichen bösartigen Links? Was ist die Ursache für den Anstieg dieser Malware-Betrügereien? Was sind die Empfehlungen, die ab heute umgesetzt werden sollten? Die Antworten auf diese und weitere Fragen finden Sie in unserem Threat Note Blog.

Sie sind kein CybelAngel-Kunde? Tauchen Sie ein in den vollständigen Bericht, indem Sie sich anmelden berühren. mit uns.

Wenn Sie nicht aufhören wollen zu lesen, lesen Sie unsere neueste Analyse auf RansomHub, "RansomHub: Eine wachsende Gefahr auf dem RaaS-Markt."