Quantum Safe Cybersecurity: Was CISOs wissen müssen [Ausgabe 2025]

Inhaltsübersicht

Viel Lärm um Quantencomputer?

Nachdem es im vergangenen Jahr immer wieder Nachrichten über bedeutende Durchbrüche im Quantencomputing gab, rückt der Wettlauf zwischen unseren derzeitigen Verschlüsselungsstandards und Hochleistungscomputern, die sie innerhalb von Minuten entschlüsseln können, näher als je zuvor.

Nach Ansicht von Cybersicherheitsexperten sind Quantencomputer sogar in der Lage, aktuelle Sicherheitsalgorithmen wie RSA und Elliptische Kurven zu brechen. Vorhersage innerhalb dieses Jahrzehnts zu existieren.

Aber was ist für das kommende Jahr wichtig?

Mit der Vorstellung des ersten Quantenprozessors, der mit topologischen Qubits arbeitet, definiert Microsoft das Quantencomputing neu. In "Ideas" spricht Dr. Chetan Nayak über die jüngsten Fortschritte von Microsoft Quantum, den Bedarf an Quantencomputern und mehr. www.microsoft.com/en-us/resear...

- Microsoft Forschung (@msftresearch.bsky.social) 19. Februar 2025 um 18:33

[Bild oder einbetten]

In diesem Leitfaden geben wir einen Überblick über die Aktualisierungen, Tipps zum NIST-Framework und Empfehlungen für Sicherheitsverantwortliche (und Sicherheitsteams), die sie lesen und im Hinterkopf behalten sollten.

Möchten Sie weitere Informationen zu Bedrohungen lesen? Lesen Sie über Bedrohungen der Lieferkette hier.

Quantencomputing vs. klassische Verschlüsselungsalgorithmen

Unsere derzeitige digitale Sicherheitsinfrastruktur basiert größtenteils auf dem Modell des privaten und öffentlichen Schlüssels, bei dem ein öffentlicher Schlüssel aus einem privaten Schlüssel abgeleitet wird, wobei komplexe mathematische Probleme gelöst werden, für die klassische Computer Jahre brauchen.

Doch mit Weiterentwicklungen in der Quanteninformatik könnten diese komplexen mathematischen Probleme möglicherweise innerhalb von Stunden gelöst werden. Damit bleibt jedoch ein großer Teil unserer Sicherheitssysteme, wie digitale Signaturen, digitale Zertifikate und verschlüsselte Kommunikation, für Quantenangriffe durch Hacker und Ransomware-Gruppen mit Zugang zu dieser Technologie anfällig.

Für Cybersicherheitsexperten bedeutet dies, dass Altsysteme, die mit asymmetrischer Verschlüsselung arbeiten, veraltet sein könnten, was eine umfassende Überarbeitung der grundlegenden Technologien erfordert, auf denen unsere Unternehmen basieren.

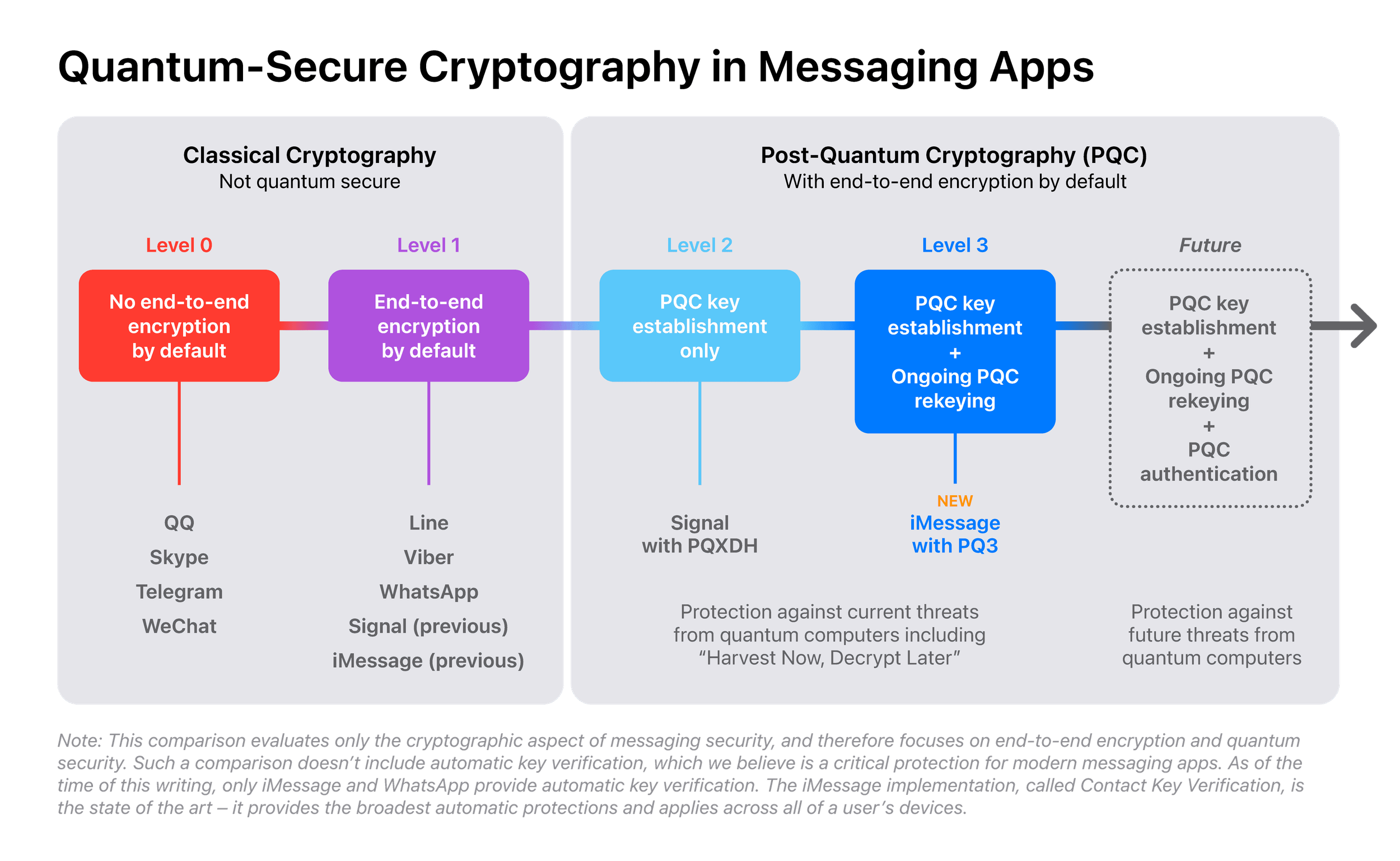

Hacker, die derzeit die 'Jetzt speichern, später entschlüsseln (SNDL)', eine Form von angreifen die darauf abzielen, so viele verschlüsselte sensible Daten wie möglich zu erfassen und zu speichern, bedeuten Probleme in einer Zukunft, in der Quantenangriffe eine ernsthafte Bedrohung darstellen.

Ist die Quantenschlüsselverteilung (QKD) die Antwort?

Kann man proaktiv etwas tun, um diese Art von Cyber-Bedrohungen einzudämmen?

Zum einen wird die Ersetzung unserer derzeitigen Schlüsselverteilungssysteme durch Quantenschlüsselverteilung kann eine gute Lösung sein.

Dabei handelt es sich um ein System, das die einzigartigen Eigenschaften der Quantenmechanik wie Verschränkung und Überlagerung nutzt, um kryptografische Schlüssel zu erzeugen und zu verteilen, die die Anwesenheit eines Abhörers erkennen können.

Allerdings läuft nicht alles glatt.

Die Sicherheit von Quantenschlüsseln ergibt sich aus den einzigartigen physikalischen Schichten der Kommunikation und würde spezielle Geräte erfordern. Obwohl dies für hochsensible Daten von entscheidender Bedeutung sein könnte, bedeutet die Frage der Praktikabilität und der Kosten für die Umsetzung in großem Maßstab, dass dies keine allgemein akzeptierte Lösung ist.

Eine weitere Komplikation ist eine sehr beliebte Funktion - die Fähigkeit, Abhörgeräte zu erkennen und den Eigentümer des Schlüssels zu informieren, um seine Reaktion auf den Vorfall vorzubereiten. Dies führt zu einem potenziell höheren Risiko von Denial-of-Service-Angriffe.

Lesen Sie unseren Leitfaden zur DDoS-Prävention hier.

Aber für die meisten Unternehmen ist ein hybrides Schutzsystem oder Post-Quantum-Kryptographie (PQC) nützlicher sein kann.

Wichtige NIST-Richtlinien: Post-Quantum-Kryptographie

In dieser Übergangsphase ist ein tiefer Einstieg in die Quantenkryptografie für die meisten Unternehmen weder praktisch noch kosteneffektiv. Die meisten müssen jedoch darauf hinarbeiten, ihre Cybersicherheitsstrategie zukunftssicher zu machen, wobei die Quantenkryptografie eine Zwischenlösung darstellt.

Warum ist dies der Fall?

QPC verwendet Verschlüsselungsalgorithmen, die gegen Quantenangriffe resistent sind, aber mit klassischen Computern ausgeführt werden können.

Im August 2024 wird das in den USA ansässige Nationales Institut für Normen und Technologie (NIST) vier Post-Quantum-Algorithmen veröffentlicht, die als nationaler Standard gelten sollen. Das NIST ist federführend bei der Entwicklung und Standardisierung der Post-Quantum-Kryptografie, die darauf abzielt, kryptografische Systeme zu schaffen, die sowohl gegen Quanten- als auch gegen klassische Computer sicher sind

Zu diesen vier Algorithmen gehören:

- CRYSTALS-Kyber

- CRYSTALS-Dilithium

- Sphincs+

- FALCON

Diese wurden nach mehr als acht Jahren Arbeit und Studien veröffentlicht und konzentrieren sich in erster Linie auf die Sicherung digitaler Signaturen und Schlüsselaustauschalgorithmen, die die Grundlage für eine sichere digitale Kommunikation und Datenübertragung bilden.

Neben dem NIST hat auch die französische Cybersicherheitsbehörde ANSSI Folgendes veröffentlicht ihre Ansichten zur Post-Quantum-Kryptographie.

Ihre wichtigsten kurz- und mittelfristigen Empfehlungen konzentrieren sich auf Hybridisierung.

Hybridisierung ist ein Sicherheitsverfahren, das asymmetrische Post-Quantum-Algorithmen mit klassischer Prä-Quantum-Kryptografie kombiniert. Die Forschungsergebnisse deuten darauf hin, dass die Post-Quantum-Kryptografie trotz ihrer Popularität noch nicht die nötige Reife erlangt hat, um die alleinige Grundlage für die Cybersicherheitsinfrastrukturen von Unternehmen zu bilden.

Die Strategie, klassische öffentliche Schlüssel mit Post-Quantum-Schlüsseln zu kombinieren, ermöglicht jedoch eine umfassendere Cybersicherheit.

Die Umsetzung von PQC umfasst die Einhaltung von Vorschriften und die Anpassung der Lieferkette

Die Komplexität der Quanteninformatik wird nur noch von den Schwierigkeiten übertroffen, die bei der Umstellung von Organisationen, Branchen und vernetzten Lieferketten-Ökosystemen auf ein quantenresistentes kryptographisches System auftreten.

Das US Office of Management and Budget schätzt, dass die Umstellung von vorrangig sensiblen Informationen innerhalb der US-Regierung auf Post-Quantum-Verschlüsselung wird zwischen 2025 und 2035 etwa $7,1 Milliarden kosten. Dieser umfangreiche Umstellungsplan erfordert nicht nur erhebliche finanzielle Investitionen, sondern auch beträchtliche personelle Ressourcen, spezielle Fähigkeiten und Führungsinitiativen von oben nach unten, um ihn effektiv umzusetzen. Der Prozess wird voraussichtlich zeit- und ressourcenintensiv sein und den Austausch von Hardware, Software und digitalen Systemen erfordern, die nicht mit den Standards der Post-Quantum-Kryptographie konform sind

Die Fertigstellung der NIST-Post-Quantum-Algorithmen Anfang dieses Jahres hat die Diskussion über PQC von der Theorie zur Praxis geführt und den Organisationen einen Ausgangspunkt gegeben, auf den sie hinarbeiten können. Es wird erwartet, dass im Jahr 2025 weitere Vorschriften und Konformitätsanforderungen des NIST und anderer nationaler Cybersicherheitsbehörden den sektorübergreifenden Übergang vorantreiben werden. Es wird erwartet, dass Branchen, die Schlüsselkomponenten in der Lieferkette herstellen, wie Halbleiter, Chips usw., im kommenden Jahr quantensichere Firmware herausbringen werden.

Außerdem werden stark regulierte und sensible Branchen wie der Verteidigungs- und der Bankensektor als erste von den Compliance-Anforderungen betroffen sein. In den Vereinigten Staaten wird erwartet, dass die Akteure der nationalen Sicherheitssysteme ab 2022 auf das Kommerzielle Algorithmus-Suite für nationale Sicherheit 2.0bis 2030 eine Reihe von quantenresistenten Algorithmen zu entwickeln.

Ein kurzer Blick auf die Koordinierung des europäischen Fahrplans

Auch die europäischen Cybersicherheitsbehörden arbeiten gemeinsam an der Umsetzung eines Fahrplans zur Förderung eines koordinierten Übergangs in der gesamten EU.

Eine Arbeitsgruppe zu PQC unter dem gemeinsamen Vorsitz von Frankreich, Deutschland und den Niederlanden wurde eingerichtet, um diese Bemühungen anzuführen. Als Teil der zweiten Phase wird das französische Sicherheitsvisum, eine Cybersicherheitszertifizierung, die von der französischen Regierung an Cybersicherheitsunternehmen vergeben wird, um Zuverlässigkeit und Qualität anzuzeigen, auch eine Metrik für Post-Quantum-Kryptographie enthalten.

Doch trotz der von der Regierung erlassenen Vorschriften steht der private Sektor noch immer vor zahlreichen Herausforderungen.

Die Umsetzung von Änderungen erfordert eine langfristige Perspektive und einen methodischen Ansatz der Chief Information Security Officers und ihrer Teams.

Worum geht es bei diesem Ansatz?

Erstens müssen CISOs, die ihre Organisationen vor Quantenbedrohungen schützen wollen, ausreichend qualifizierte Teams aufbauen. Außerdem müssen sie in einem komplexen Ökosystem der Lieferkette arbeiten, um die Interoperabilität einer Vielzahl unterschiedlicher Systeme und Protokolle zu gewährleisten. Darüber hinaus sind die Implementierung von Automatisierung und die Durchführung gründlicher Risikobewertungen von entscheidender Bedeutung für die Vorbereitung auf und die Eindämmung von Schwachstellen im Zusammenhang mit Quantencomputern.

Warum liegen Herausforderungen vor uns?

Im Laufe des Jahrzehnts werden viele Organisationen gezwungen sein, in spezielle quantenresistente Materialien zu investieren (wie gitterbasierte, codebasierte, hashbasierte, isogenbasierte und multivariate polynomiale Kryptografie). Dies bedeutet auch eine Überarbeitung von Protokollen, Standards, Bibliotheken und Produkten in diesen digitalen Infrastrukturen.

Die Cybersicherheit steht im nächsten Jahrzehnt vor einer kritischen Herausforderung durch die Quantenbedrohung "Jetzt speichern, später entschlüsseln". Lange Umstellungszeiten zwischen klassischen und Post-Quantum-Verschlüsselungsalgorithmen werden während des Übergangs zu erheblichen Schwachstellen führen.

Trotz der Komplexität des Themas ist es kompliziert, auf eine Angleichung der Industrie zu warten, um den Übergang zur Post-Quantum-Kryptographie (PQC) zu beginnen.

Die Frage "Wer zuerst?" ist im Zusammenhang mit Quantenbedrohungen von entscheidender Bedeutung. Sie sollte nicht mit "Hackern" und "bösartigen Akteuren" beantwortet werden, die quantenresistente Malware einsetzen oder kritische Infrastrukturen ins Visier nehmen. Unternehmen, angeführt von CIOs, müssen sich proaktiv darauf vorbereiten, ihre Vermögenswerte und ihre Datensicherheit vor diesen neuen Risiken zu schützen.

Vier Empfehlungen für den Einstieg

Denken Sie an diese Hinweise, wenn Sie sich hinsetzen, um die Dinge auf der Basisebene zu überprüfen.

- Bewerten und Prioritäten setzen kritische Systeme und sensible Daten Ihres Unternehmens.

- Sich der Entwicklung bewusst bleibens in Kryptographienormen und -vorschriften, die sich auf Sie oder Ihre Branche auswirken könnten.

- Start von PQC-Initiativen um die finanzielle Belastung über einen längeren Zeitraum zu verteilen und um begeisterten Hackern einen Schritt voraus zu sein.

- einleiten. Gespräche über den Fahrplan Ihres Anbieters für die Post-Quantum-Kryptografie.

Ist Krypto-Agilität für Risikomanagement und Zukunftssicherheit die einzige Lösung?

Die kryptografische Flexibilität, d. h. die Fähigkeit eines Sicherheitssystems, nahtlos zwischen Algorithmen, kryptografischen Primitiven und Verschlüsselungsmechanismen zu wechseln, ohne den Rest des Systems wesentlich zu beeinträchtigen, wird mit dem Übergang zu einer quantenresistenten Ära und darüber hinaus von entscheidender Bedeutung sein. Diese Flexibilität wird es Unternehmen ermöglichen, sich schnell an neue Bedrohungen und sich entwickelnde kryptografische Standards anzupassen. Sie wird auch die langfristige Sicherheit und Widerstandsfähigkeit angesichts der fortschreitenden Quantentechnologien gewährleisten.

Dieser Ansatz ermöglicht es einer Organisation, die Kontrolle über alle Komponenten eines Sicherheitssystems zu haben. Er hilft ihnen auch zu verstehen, wie kryptografische Algorithmen implementiert werden. Darüber hinaus ist es für Cybersicherheitsteams und darüber hinaus wichtig, die Entwicklung der Quantenbedrohung zu berücksichtigen. Wir sollten jedoch ein granulareres, flexibleres und dynamisch skalierbares Design in Sicherheitsprozessen fördern. Krypto-Agilität gewährleistet ein höheres Maß an Kontrolle und Reaktionsfähigkeit bei der internen Sicherheit.

Obwohl Krypto-Agilität der Traum vieler Cybersicherheitsexperten und CISOs sein mag, ist es nicht einfach. Vor allem, wenn man den damit verbundenen finanziellen und zeitlichen Aufwand bedenkt. Der Übergang zu einem quantenresistenten System kann die perfekte Gelegenheit sein, diese Strategie in Ihren Sicherheitsprozessen fest zu verankern. Dies wird Ihnen auch helfen, sich auf radikalere Entwicklungen in der Zukunft vorzubereiten.

Einpacken

Im Folgenden finden Sie einige wichtige Informationen zum besseren Verständnis von Quantum Safe Cybersecurity im Jahr 2025.

- Quantenbedrohungen für die Cybersicherheit sind unvermeidlich. Seien Sie zukunftsorientiert, indem Sie sich an der Cybersicherheitsstrategie Ihres Unternehmens orientieren.

- Bedrohungen wie "Jetzt speichern, später entschlüsseln" können sensible Daten während der Verschlüsselungsmigration kompromittieren, was zu erheblichen Sicherheitslücken führt.

- Obwohl Quantum Key Distribution die naheliegende Antwort zu sein scheint, ist sie möglicherweise nicht praktikabel. Der Grund dafür sind die hohen finanziellen Kosten und der Bedarf an spezieller Hardware.

- NIST zusammen mit anderen nationalen und internationalen Cybersicherheitsbehörden durch Standardisierungsbemühungen der Industrie den Weg. Die vier vom NIST zugelassenen Post-Quantum-Algorithmen sind ein guter Ausgangspunkt. Sie zeigen, wie kritische Systeme und sensible Daten vor der Quantenbedrohung geschützt werden können.

- Über die finanziellen Kosten hinausFür den Übergang sind eine Initiative von oben und eine Anpassung an die Industrie erforderlich.

- Dieser Übergang ist auch eine Gelegenheit, Krypto-Agilität zu integrieren um die Sicherheitssysteme in Ihrem Unternehmen zukunftssicher zu machen.

Das war's für diesen Blog. Interessieren Sie sich für weitere großartige technische Inhalte? Sehen Sie sich unseren neuesten Artikel an, Was gibt es im Dark Web? Ihr Leitfaden für die größten Akteure im Jahr 2025.