Der blinde Fleck der Lieferkette: Wie FTP-Server Finanzdaten preisgeben

Inhaltsübersicht

FTP mag wie ein Relikt aus den Anfängen des Internets erscheinen. Doch bei vielen Anbietern im Finanzsektor wird es immer noch aktiv genutzt und gibt nach wie vor sensible Daten preis. Von Anmeldedaten im Klartext bis hin zu ungeprüften offenen Verzeichnissen sind alte FTP-Server nach wie vor ein schwaches Glied in modernen Lieferketten.

Und das Problem liegt nicht immer innerhalb der eigenen Grenzen. Nach Angaben von Verizon sind 30% der Sicherheitsverletzungen bei Drittanbietern zu verzeichnen, fast doppelt so viele wie im Vorjahr. Da Angreifer falsch konfigurierte Dateiübertragungsprotokolle wie FTP und SFTP ausnutzen, ist dies ein Risiko, das kein Finanzunternehmen ignorieren kann.

Was ist FTP/ SFTP?

FTP (File Transfer Protocol) und SFTP (SSH File Transfer Protocol) werden zum Hochladen von Dateien, zur Automatisierung der Datenübertragung und zum Austausch von Dokumenten zwischen Systemen verwendet.

Während SFTP die Verschlüsselung über SSH hinzufügt, verlassen sich beide auf offene Ports, bekannte IP-Adressen und oft veraltete Serversoftware. Das macht sie zu attraktiven Zielen.

Hier ist ein kleines Glossar, das Sie sich merken sollten:

- FTP (File Transfer Protocol): Ein altes Verfahren zur Übertragung von Dateien zwischen Servern und Clients. Überträgt Daten und Anmeldeinformationen im Klartext, sofern keine zusätzlichen Schichten hinzugefügt werden.

- SFTP (SSH File Transfer Protocol): Eine sichere Alternative, die SSH verwendet, um sowohl Befehle als auch Daten zu verschlüsseln.

- SSH (Secure Shell): Ein kryptografisches Protokoll, das eine sichere Fernanmeldung und Dateiübertragung ermöglicht.

- TLS (Transport Layer Security): Ein Verschlüsselungsprotokoll, das zur Sicherung von Daten bei der Übertragung verwendet wird.

- SSL (Secure Sockets Layer): Ein kryptografisches Protokoll, das zur Verschlüsselung von Daten bei der Übertragung verwendet wird. Gilt inzwischen als veraltet und wurde durch TLS ersetzt, wird aber immer noch in Begriffen wie "FTP über SSL" (FTPS) erwähnt.

Warum FTP noch lebt und warum das ein Problem ist

FTP sollte überflüssig sein.

Bei Finanzdienstleistungen ist das nicht der Fall.

Viele Anbieter (und sogar interne Teams) verlassen sich immer noch auf Standard-FTP oder SFTP, um große Dateien zu verschieben, Kontoauszüge zu übertragen oder Batch-Berichte zu erstellen. Es ist einfach, wird gut unterstützt und ist in Legacy-Systeme eingebettet.

Diese Bequemlichkeit ist jedoch mit Risiken verbunden.

Veralteten Dateiübertragungsprotokollen wie FTP und SFTP fehlen standardmäßig grundlegende Sicherheitsfunktionen. Klartext-Authentifizierung, schwache Zugriffskontrolle und schlechte Sichtbarkeit machen sie zu leichten Zielen. Außerdem erlauben sie anonymen Zugriff, was Datenlecks erleichtert.

Angreifer wissen das. Zum Beispiel, Sicherheitsbrief hat berichtet, dass FTP-Port 21 routinemäßig von Bots gescannt wird, die nach offenen Diensten, offenen Benutzerkonten oder falsch konfigurierten Berechtigungen suchen.

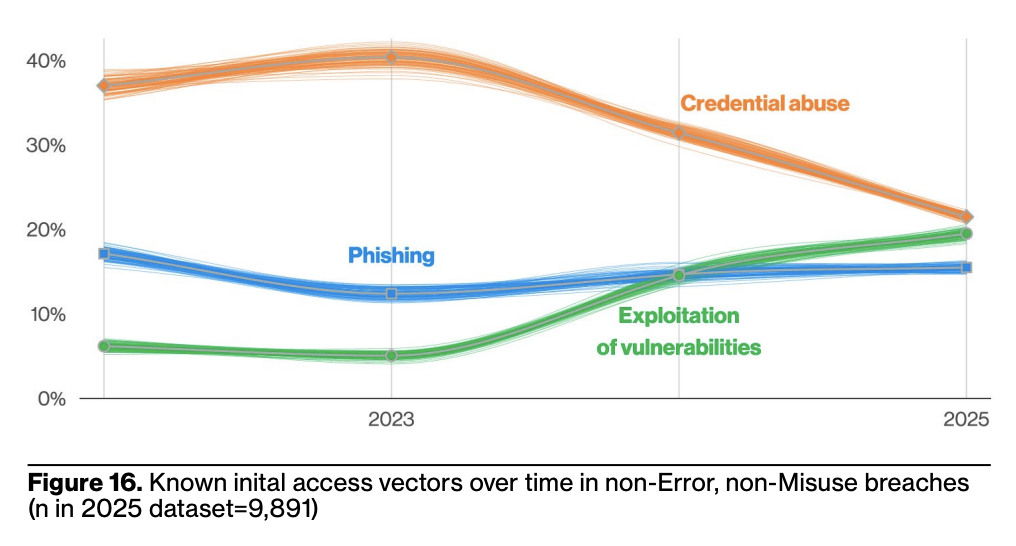

Wenn TLS, SSH oder eine Zwei-Faktor-Authentifizierung nicht durchgesetzt werden, ist es nur eine Frage der Zeit, bis jemand eindringt. Und die Ausnutzung dieser Schwachstellen ist laut dem DBIR-Bericht von Verizon ein steigender Trend.

Das Risiko Dritter

Es ist nicht nur Ihre Infrastruktur, um die Sie sich kümmern müssen. Viele Lieferkettenanbieter betreiben immer noch ihre eigenen FTP-Server, und das oft nicht einmal ohne grundlegende Sicherheitsmaßnahmen. Das ist ein Problem für jede Finanzorganisation, die Anbietern mit sensible Daten.

Auf diese Systeme haben Sie oft keinen direkten Einfluss. Anbieter von Dokumentenverarbeitungssystemen bis hin zu Zahlungsplattformen verwenden möglicherweise immer noch veraltete Dateiübertragungsprotokolle für den Austausch großer Datenmengen. Allzu oft sind diese Server falsch konfiguriert, veraltet oder ganz vergessen.

So sieht mangelhafte Anbietersicherheit in der Regel aus:

- Offene Verzeichnisse dem Internet ausgesetzt, keine Authentifizierung erforderlich.

- Benutzerkonten durch Standardpasswörter oder schwache Passwörter geschützt sind.

- Anmeldedaten im Klartext über FTP übertragen.

- Ungepatchte Server-Software mit bekannten Schwachstellen.

- Keine Durchsetzung von TLS, SSHoder Zugangsüberwachung.

Diese weichen Ziele ziehen die Aufmerksamkeit auf sich. Laut dem Verizon DBIR, 30% der Sicherheitsverletzungen betreffen jetzt Drittanbietergegenüber nur 15% im letzten Jahr. Ein Großteil dieser Entwicklung ist auf die Ausnutzung von Schwachstellen und Geschäftsunterbrechungen im Zusammenhang mit unsicheren oder veralteten Systemen zurückzuführen.

Wonach Angreifer suchen und wie sie es finden

Angreifer verwenden automatisierte Tools, um nach ungeschützten FTP-Ports, schwachen SFTP-Servern und ungeschützten IP-Adressen zu suchen, die auf einen unüberwachten Einstiegspunkt hindeuten.

Sie haben es auf offenen Zugang und sensible Daten abgesehen. Ein falsch konfigurierter FTP-Server kann Folgendes preisgeben Kunden-PIIFinanzberichte, gescannte Dokumente oder Authentifizierungsprotokolle. Und das oft ohne Umgehung einer Firewall.

Das macht einen Dateiserver für Angreifer so attraktiv.

- FTP-Verzeichnisse öffnen ohne Passwortschutz.

- Bekannt oder wiederverwendet Standard-Anmeldedaten.

- Fehlen von TLS oder SSHund ermöglicht das Abfangen von Klartext.

- Server-Banner veraltete oder nicht gepatchte Serversoftware aufdecken.

- Schwache Passwortrichtlinien anfällig für Brute-Force- oder Wörterbuch-Angriffe.

Dem DBIR von Verizon zufolge sind 89% der Sicherheitsverletzungen finanziell motiviert, und die Finanzsektor zählt weiterhin zu den Top-Zielen.

Angreifer sind auf der Suche nach strukturierten, monetarisierbaren Daten. Und ungesicherte Dateiübertragungsprotokoll-Endpunkte bieten genau das.

Da Brute-Force-Angriffe auf FTP-Port 21 nach wie vor weit verbreitet sind, ist das Scannen nach anfälligen Systemen für Bedrohungsakteure nach wie vor eine kostengünstige Taktik mit hohem Gewinnpotenzial.

Eine Fallstudie zum FTP-Dienst

FTP-Port 21 ist nach wie vor ein häufiges Ziel für Brute-Force-Angriffe. Im Jahr 2025 zeigte die Analyse von Sicherheitsforschern auf der Grundlage von Honeypot-Daten, dass Angreifer routinemäßig nach veralteten oder Standardkonfigurationen suchen und dann versuchen, sich mit umfangreichen Listen bekannter Zugangsdaten anzumelden.

Viele FTP-Dienste, insbesondere in Umgebungen von Drittanbietern, verwenden immer noch eine einfache Authentifizierung ohne Verschlüsselung und übertragen Benutzernamen und Kennwörter im Klartext.

Im Jahr 2017 warnte das FBI vor Hackern, die anonym auf FTP-Server zugriffen, um an Gesundheitsdaten zu gelangen und Geschäftsinhaber zu erpressen.

Dies sind keine seltenen Einzelfälle. Sie spiegeln die anhaltenden Hygienelücken bei der Verwaltung von Dateiübertragungsprotokollen durch die Anbieter wider. Und es sind genau die Arten von Schwachstellen, nach denen raffinierte Angreifer zuerst suchen.

Warum Finanzdienstleistungen besonders anfällig sind

Finanzinstitute arbeiten mit einigen der komplexesten Anbieter-Ökosysteme und einigen der attraktivsten Daten für Angreifer. Von zentraler Bankensoftware bis hin zu Zahlungsabwicklern, Rechtsanbietern, HR-Plattformen und Dokumentendiensten fließen ständig Daten über Drittanbieterverbindungen ein und aus.

Veraltete Protokolle wie FTP und SFTP sind oft tief in diesen Beziehungen verankert. Sie können zwar einfache Dateiübertragungen oder Batch-Uploads abwickeln, bergen aber auch unkontrollierte Risiken, insbesondere wenn die Sicherheit des FTP-Servers dem Ermessen des Anbieters überlassen wird.

Finanzdaten sind strukturiert, vorhersehbar und monetarisierbar - genau das, was Angreifer wollen.

Ein einziges freiliegendes Verzeichnis kann Aufschluss geben:

- PII Belastung von Kreditanträgen oder Kontoeröffnung

- SWIFT-Bestätigungslecks oder interne Finanzdokumente

- Anmeldedaten für gemeinsame Umgebungen

- Datenlecks die eine behördliche Prüfung oder Probleme mit der Einhaltung von Vorschriften auslösen

Die Angriffsfläche wird immer größer. Je mehr Anbieter und Automatisierungslösungen in die täglichen Abläufe integriert werden, desto größer ist das Potenzial für unbefugten Zugriff.

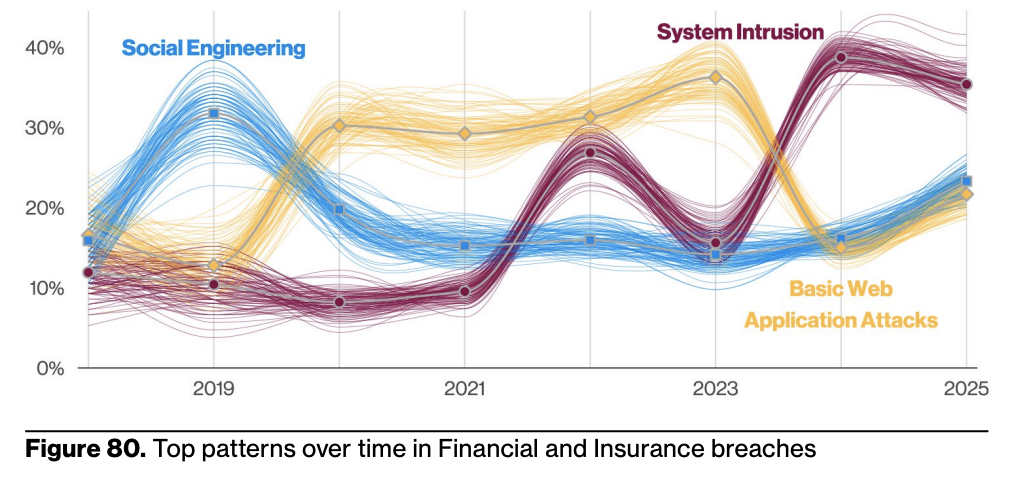

Im Folgenden finden Sie eine Übersicht über einige der Angriffsmethoden, die Cyberkriminelle gegen den Finanzsektor einsetzen. Beachten Sie, dass sowohl das Eindringen in Systeme als auch einfache Angriffe auf Webanwendungen wichtige Vektoren sind.

Wie gute FTP-Sicherheit (und Anbieterüberwachung) aussieht

Die Sicherung der Dateiübertragungsinfrastruktur (vor allem, wenn sie sich außerhalb Ihres Unternehmens befindet) beginnt mit Transparenz. Man kann nicht sichern, was man nicht weiß, dass es läuft.

Für Ihre internen Teams beginnt die Lösung mit der Absicherung Ihrer FTP- oder SFTP-Umgebungen unter Anwendung der folgenden bewährten Verfahren:

- Anonymen Zugang deaktivieren und starke, eindeutige Anmeldeinformationen durchsetzen.

- Verwenden Sie sichere Alternativen wie SFTP oder FTPS, niemals einfaches FTP.

- Erfordert TLS- oder SSH-Verschlüsselung zum Schutz von Berechtigungsnachweisen und Daten bei der Übertragung.

- Dateiberechtigungen prüfen regelmäßig und beschränken Sie den Zugriff auf das Notwendige.

- Patches anwenden und Aktualisierungen von Server-Software als Teil der routinemäßigen Wartung.

- Durchsetzung der Zwei-Faktor-Authentifizierung wo immer möglich.

Doch die innere Sicherheit ist nur die eine Seite der Medaille.

Viele Risiken gehen von Anbietern, Plattformen zur gemeinsamen Nutzung von Dateien, gehosteten FTP-Diensten oder Abteilungen aus, die FTP-Clients von Drittanbietern mit minimaler Aufsicht verwenden.

Dies ist der Ort, an dem kontinuierliche Risikomanagement für Dritte kommt herein.

Das werden Sie wollen:

- Erkennen und Zuordnen aller Dateiübertragungsressourcen von Drittanbieternauch solche, die in den Verträgen nicht genannt werden.

- Überwachung auf neue oder unerwartete FTP-Server die in Ihrer Anbieterumgebung erscheinen.

- Identifizierung von unverschlüsseltem Datenverkehr, veralteter Protokollnutzung und SFTP-Schwachstellen bevor es die Angreifer tun.

- Integration von Warnmeldungen und Benachrichtigungen in Ihre bestehenden Sicherheits-Workflows für eine schnelle Triage.

Tools wie MFT-Plattformen (Managed File Transfer) können stärkere Kontrollen bieten, aber nur, wenn die Anbieter sie richtig konfigurieren. Für alles andere sind proaktive Überwachungslösungen wie externe Bedrohungsdaten die beste Wahl.

Bonus-Checkliste: Was Sie Ihre Anbieter fragen sollten

Gehen Sie bei der Überprüfung von Dateiübertragungspraktiken Dritter nicht davon aus, dass "wir verwenden SFTP" sicher ist. Verwenden Sie diese spezifischen Fragen, um vage Antworten zu vermeiden und echte Risiken aufzudecken.

Technische Konfiguration

- Welche Protokolle verwenden Sie derzeit für die Dateiübertragung (FTP, SFTP, FTPS, MFT)?

- Wird bei allen Dateiübertragungen eine TLS- oder SSH-Verschlüsselung erzwungen?

- Welche Ports sind für Dateiübertragungen offen, und sind sie durch IP-Zulassungslisten oder Firewalls eingeschränkt?

- Sind die Anmeldedaten bei der Übertragung und im Ruhezustand verschlüsselt?

- Wie werden Benutzerkonten erstellt, verwaltet und deaktiviert?

Zugangskontrolle & Berechtigungen

- Erlauben Sie anonymen Zugang zu Dateitransferdiensten?

- Wie wird der Zugriff auf Dateiverzeichnisse und Dateien kontrolliert und protokolliert?

- Erzwingen Sie eine Multi-Faktor-Authentifizierung für alle Benutzer mit Zugriff auf das Hoch- oder Herunterladen von Dateien?

Überwachung und Patching

- Wie oft spielen Sie Sicherheits-Patches auf Ihre FTP/SFTP-Server auf?

- Überwachen Sie aktiv auf Brute-Force-Versuche oder unbefugten Zugriff?

- Werden die Dateiübertragungsprotokolle regelmäßig auf Anomalien oder Missbrauch überprüft?

Expositionsmanagement

- Wie stellen Sie sicher, dass FTP/SFTP-Dienste nicht unnötigerweise dem öffentlichen Internet ausgesetzt werden?

- Führen Sie regelmäßig interne oder externe Audits Ihrer Dateiübertragungseinrichtung durch?

- Verwenden Sie irgendwelche Verwaltung der Angriffsfläche Werkzeuge?

- Können Sie eine aktuelle Bewertung oder einen Penetrationstest vorlegen, der Ihre Dateiübertragungssysteme abdeckt?

Mit diesen Fragen lassen sich nicht nur technische, sondern auch betriebliche Lücken aufdecken. Und sie schaffen eine Grundlage, um zu bewerten, wer Ihre Daten preisgibt. Sicherheit der Lieferkette einem unnötigen Risiko aussetzen.

FAQs

Ist FTP über SSL sicher genug für sensible Daten?

Nicht immer. FTP über SSL (FTPS) kann Dateiübertragungen verschlüsseln, aber es hängt von der richtigen Konfiguration ab. Schwache Chiffren, mangelhafter Umgang mit Zertifikaten oder offene Ports können die Datensicherheit dennoch untergraben.

Was ist der Unterschied zwischen FTPS und SFTP?

FTPS verwendet SSL/TLS zur Verschlüsselung und läuft über FTP, während SFTP SSH verwendet. SFTP lässt sich in der Regel leichter durch Firewalls hindurch sichern und verfügt über stärkere Standardfunktionen.

Können FTP-Server sicher unter Linux betrieben werden?

Ja, viele Linux-Server unterstützen gehärtete Konfigurationen, aber Sie müssen die Klartextauthentifizierung deaktivieren, strenge Berechtigungen erzwingen und die Protokolle sorgfältig überwachen.

Gibt es sichere Dateiübertragungsprogramme für iOS?

Ja. Mehrere Anwendungen zur sicheren Dateiübertragung unterstützen iOS, darunter SFTP- und MFT-Clients. Achten Sie nur darauf, dass sie eine Ende-zu-Ende-Verschlüsselung verwenden und in die Zugriffskontrolle des Unternehmens integriert sind.

Abschließende Gedanken

Bei älteren FTP-Servern besteht nach wie vor die Gefahr, dass Finanzdaten preisgegeben werden, insbesondere durch Anbieter. Lassen Sie veraltete Protokolle nicht unkontrolliert laufen. Ein sicheres Dateiübertragungsprotokoll verringert die Sicherheitsrisiken und sorgt dafür, dass Sie Cyberkriminellen einen Schritt voraus sind.

CybelAngel kann Ihnen dabei helfen, das Risiko von Legacy-Protokollen abzubilden und die Risiken von Drittanbietern abzusichern.