Die ultimative Checkliste für die Cybersicherheit [25+ Tipps]

Inhaltsübersicht

Cyberkriminalität ist ein kostspieliges und wachsendes Problem für Regierungen und Unternehmen auf der ganzen Welt, weshalb Länder wie die USA und das Vereinigte Königreich wie nie zuvor in die Cybersicherheit investieren. Die Die USA werden im Jahr 2025 $13 Milliarden ausgebenund die Großbritannien stellt 25 Millionen Pfund für die Unterstützung von Verbündeten bereit Bekämpfung der Internetkriminalität.

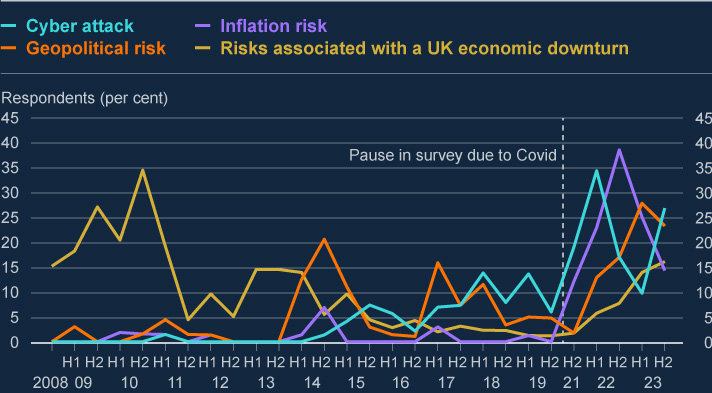

A 2023 Umfrage der Bank of England zeigt, dass viele Unternehmen auch Cyberangriffe als großes Risiko wahrnehmen. 70% der Befragten gaben an, dass ein "Cyberangriff" ihre größte Sorge sei.

Leider waren die meisten von ihnen bereits ernsthaften Angriffen ausgesetzt, was die Notwendigkeit eines starke Cybersicherheitslage. Das bedeutet, dass die richtigen Werkzeuge eingesetzt werden müssen und dass alle Mitarbeiter die besten Sicherheitsverfahren kennen und befolgen müssen.

Alles in allem ist die Zukunft der Cyberkriminalität mit erwarteten Verlusten in Höhe von $9,5 Billionen im Jahr 2024 rosig, aber das Gleiche kann über die Cybersicherheit gesagt werden, da Regierungen und Unternehmen weiterhin Interesse an der Verbesserung ihrer Cybersicherheitslage und der Minderung von Cyberrisiken zeigen.

Heute werden wir erklären, warum Cybersicherheit wichtig ist, und Ihnen unsere Checkliste zur Cybersicherheitslage für Unternehmen, die ihre Daten schützen und den Schaden durch potenzielle Angriffe minimieren wollen, also lassen Sie uns gleich einsteigen!

Was ist Risikobereitschaft und warum ist sie wichtig?

Wenn jemand erwähnt, dass Körperhaltungdenkt man sofort daran, seinen Körper in der richtigen Position zu halten, damit man später im Leben nicht mit Schmerzen zu kämpfen hat. Die Haltung der Cybersicherheit ist das digitale Äquivalent: Es geht darum, die richtigen Sicherheitsmaßnahmen zu treffen, damit Sie nicht mit Cyber-Bedrohungen wie Malware und Ransomware und vielen anderen Bedrohungen konfrontiert werden.

Eine starke Cybersicherheitsstruktur verhindert Datenverletzungen und Hacks durch eine Kombination aus internen Richtlinien, externen Standards und Technologie.Datenverschlüsselung, Authentifizierung, Zugriffskontrolle, Schwachstellenmanagement und automatische Erkennung von Bedrohungen.

Darüber hinaus können Unternehmen ihre Sicherheitslage verbessern, indem sie sich über die Einhaltung gesetzlicher Vorschriften auf dem Laufenden halten und bewährte Verfahren zur Verringerung von Sicherheitsrisiken anwenden.

In der Welt der Cybersicherheit kann man sich jedoch nicht einfach damit abfinden und es vergessen. Ihr Unternehmen sollte seinen Sicherheitsstatus ständig überprüfen und ein klar definiertes Sicherheitsprogramm erstellen, das den Anforderungen des Unternehmens und aller Benutzer gerecht wird.

Zusammenfassend lässt sich sagen, dass Unternehmen die Bedeutung der Cybersicherheit nicht länger ignorieren können, wenn sie nicht Geld verlieren, rechtliche Probleme bekommen und ihren eigenen Ruf schädigen wollen.

Möchten Sie Ihre Sicherheitslage verbessern? Lesen Sie weiter und finden Sie es heraus!

Unsere Checkliste für die Cybersicherheit

Da Sie nun wissen, warum die Cybersicherheitslage wichtig ist, sollten Sie eine Bewertung der Cybersicherheitsrisiken durchführen. Unsere Checkliste zur Cybersicherheitslage kann Ihrem Unternehmen helfen, potenzielle Risiken im Zusammenhang mit der digitalen Infrastruktur Ihres Unternehmens zu ermitteln und zu entwickeln Strategien zur Eindämmung von Sicherheitsbedrohungen. Ist es Zeit für eine präventive Sicherheitshaltung?

Eine freundliche Erinnerung: Wenn Sie sich von dem ganzen Prozess überfordert fühlen oder wichtigere Dinge zu erledigen haben, machen Sie sich keine Sorgen. Kontakt CybelAngel für eine kostenlose Demo und überlassen Sie uns die schwere Arbeit.

1. Software regelmäßig aktualisieren

Viele Organisationen unterschätzen die Macht der Software-Aktualisierungenaber sie sind eine der einfachsten Möglichkeiten, Ihre Cybersicherheit zu verbessern. Sie können Sicherheitslücken und Fehler beheben und so für die Sicherheit Ihrer Systeme sorgen. Wir empfehlen, automatische Updates auf allen Geräten zu aktivieren. Durch die Automatisierung der Updates verpassen Sie keine wichtigen Patches mehr.

2. Verwenden Sie sichere Passwörter

Es versteht sich von selbst, dass Ihre Passwörter einigermaßen komplex und schwer zu erraten sein sollten (eine Mischung aus Buchstaben, Zahlen und Symbolen). Auf diese Weise müssen Cyberkriminelle Überstunden machen, um Ihre Systeme zu knacken. A Passwort-Manager können Sie Ihre Kennwörter sicher erstellen und speichern und die datenschutz.

3. Aktivieren Sie die Zwei-Faktoren-Authentifizierung (2FA)

Die Zwei-Faktor-Authentifizierung (2FA) ist eine zweite Form der Verifizierung, die es Cyberkriminellen erschwert, auf Ihre Konten zuzugreifen. Wir empfehlen die Verwendung einer vertrauenswürdigen Authentifizierungs-App, die eine bessere Sicherheit bietet als die SMS-basierte 2FA.

4. Regelmäßige Datensicherung

Regelmäßige Datensicherungen schützen vor Datenverlust. Planen Sie daher Sicherungen an einem sicheren Ort, z. B. bei einem Cloud-Dienst oder einem externen Speicherort. So stellen Sie sicher, dass Sie Ihre Daten wiederherstellen können, wenn etwas schiefgeht.

5. Antiviren-Software verwenden

Eine der einfachsten Möglichkeiten, Hacker in Schach zu halten und die Datensicherheit zu gewährleisten, ist die Installation einer guten Antivirensoftware auf allen Ihren IT-Systemen. Achten Sie darauf, dass sie stets auf dem neuesten Stand ist, damit sie vor den neuesten Cyber-Bedrohungen schützt.

6. Installieren Sie eine Firewall

Firewalls blockieren den unbefugten Zugriff auf Ihr Netzwerk. Wir empfehlen, sowohl Hardware- als auch Software-Firewalls zu verwenden, um den besten Schutz und die beste Netzwerksicherheit zu gewährleisten.

7. Sichern Sie Ihr Wi-Fi-Netzwerk

Neben der Installation von Firewalls sollten Sie auch sicherstellen, dass Ihr Wi-Fi-Netzwerk sicher ist, damit niemand ohne Zugang darauf zugreifen kann. Dies können Sie erreichen, indem Sie das Standardpasswort des Routers ändern und die WPA3-Verschlüsselung verwenden.

Profi-Tipp: Benennen Sie Ihr Netzwerk in einen eindeutigen Namen um, um die Marke des Routers nicht preiszugeben und die Informationssicherheit zu erhöhen.

8. Rollenbasierte Zugriffskontrolle und Zero-Trust-Sicherheit

Die Kontrolle darüber, wer Zugang zu sensiblen Informationen hat, verringert das Risiko von Datenlecks, weshalb wir die Verwendung eines rollenbasierte Zugangskontrolle. Auf diese Weise erhalten nur diejenigen Zugang, die ihn benötigen.

Experten empfehlen sogar den Einsatz von Null-Vertrauenssysteme die ausnahmslos jeden verifizieren und validieren kann. Dies ist wichtig, da immer mehr Menschen in hybriden Umgebungen arbeiten, was die Verwaltung der Zugangskontrolle erschwert.

9. Holen Sie Ihre Mitarbeiter ins Boot und verbreiten Sie das Sicherheitsbewusstsein

Eine Studie von Erhöhen Sie die Sicherheit ergab, dass 8% der Mitarbeiter 80% der sicherheitsgefährdenden Fehler verursachten. Deshalb müssen Sie alle Ihre Mitarbeiter darin schulen, Phishing und andere gängige Sicherheitsangriffe zu erkennen. Sie können zum Beispiel Cyberangriffe simulieren, um die Bereitschaft der Mitarbeiter zu testen und die Schulung zu verstärken.

Außerdem ist die 2023 Bericht des US-Finanzministeriums schlägt vor, dass eine bessere Zusammenarbeit zwischen den Opfern zur Bekämpfung der Cyberkriminalität beitragen kann. Sie ermutigt dazu, Informationen über Cyber-Bedrohungen, insbesondere im Zusammenhang mit KI, auszutauschen und empfiehlt, sich ISACs (Zentren für den Informationsaustausch und die Analyse) und NIST (National Institute of Standards and Technologies) für bewährte Verfahren.

10. Verschlüsselte Informationen verwenden

Um Ihre Daten bei der Übertragung zu schützen, sollten Sie verschlüsselte E-Mail- und Nachrichtendienste verwenden. Auf diese Weise bleibt Ihre Kommunikation privat und sicher. Wir empfehlen außerdem die Verwendung der Festplattenverschlüsselung auf allen Geräten, auf denen sensible Daten gespeichert sind. Die Verschlüsselung wichtiger Informationen schützt sie vor neugierigen Blicken.

11. Überwachung der Netzwerkaktivitäten und des Nutzerverhaltens

Die Beobachtung der Netzwerkaktivitäten kann Ihnen helfen, ungewöhnliches Verhalten frühzeitig zu erkennen und die Sicherheitslage des Unternehmens zu verbessern. Sie können dies mit Netzwerküberwachungs-Tools und Systemen zur Erkennung von Eindringlingen tun.

Das Gleiche gilt für das Nutzerverhalten. Hervorragende Tools zur Verhaltensanalyse und Warnmeldungen für abnormale Aktivitäten können Ihnen helfen, ungewöhnliche Aktionen zu erkennen, die auf Bedrohungen hinweisen könnten.

Unternehmen, die ihre eigenen Verstöße entdeckt haben, anstatt von anderen darauf hingewiesen zu werden, im Durchschnitt etwa $1 Million eingespart. Die Einbeziehung der Polizei oder eines anderen Sicherheitsdienstes trug ebenfalls zur Kostensenkung bei.

12. Durchführung physischer Sicherheitsmaßnahmen

Ein wachsames Auge auf Ihr Netzwerk zu haben, ist manchmal nicht genug. An dieser Stelle kommen die physischen Sicherheitskontrollen und -maßnahmen ins Spiel. Denken Sie daran, dass die physische Sicherheit ebenso wichtig ist wie EndpunktsicherheitStellen Sie daher sicher, dass Sie die Serverräume mit Schlössern, Schlüsselkarten und Überwachungskameras sichern. Auf diese Weise haben nur befugte Personen Zugang zu Ihren Daten.

13. Regelmäßige Überprüfung der Sicherheitsrichtlinien

Sicherheitsrichtlinien sind eine großartige Sicherheitsmaßnahme, aber Sie müssen sie regelmäßig überprüfen, um sie aktuell und wirksam zu halten. Planen Sie diese Überprüfungen mindestens einmal im Jahr. Oder nach wesentlichen Änderungen an Ihren Systemen.

14. Durchführung von Sicherheitsaudits

Die beste Sicherheitsmaßnahme ist die Prävention. Regelmäßige Sicherheitsprüfungen sollten daher Teil Ihrer Sicherheitsstrategie sein. Leider können Sie diese Tests nicht allein durchführen.

Sie sollten ein seriöses Unternehmen für externes Oberflächenmanagement beauftragen, wie CybelAngel um Ihre Systeme zu überprüfen und Schwachstellen und Fehlkonfigurationen in Ihrer Abwehr aufzuspüren.

Auditoren von Drittanbietern bieten einen echten Überblick über die Situation und können wertvolle Einblicke und Sicherheitstipps geben. Überlegen Sie also nicht lange, ob Sie ein Cybersicherheitsunternehmen mit dieser Aufgabe betrauen wollen. Achten Sie nur darauf, dass es sich um ein seriöses Unternehmen handelt, das sich bewährt hat.

15. Patch-Verwaltung

Die Verwaltung von Patches sorgt dafür, dass Ihre Software unangreifbar und auf dem neuesten Stand bleibt. Automatisierte Tools können helfen, den gesamten Prozess zu rationalisieren und regelmäßige Patching-Sitzungen zu planen.

16. Sichere mobile Geräte

Die letzten Jahre haben uns gelehrt, dass wir von zu Hause und sogar unterwegs mit unseren Telefonen arbeiten können. Wenn Ihre Mitarbeiter wertvolle Unternehmensdaten auf mobilen Geräten speichern, empfehlen wir den Einsatz von MDM-Lösungen (Mobile Device Management), um Sicherheitsrichtlinien auf allen Geräten durchzusetzen.

Profi-Tipp: Sie können unbefugte Nutzung und Diebstahl verhindern, indem Sie den physischen Zugang zu Geräten wie Laptops und anderen tragbaren Geräten beschränken. Wir empfehlen, sie abzuschließen, wenn sie nicht benutzt werden.

17. Schutz vor Datenverlust (DLP) implementieren

Tools zur Verhinderung von Datenverlusten (DLP) können Ihren Sicherheitsmanagern helfen, Datenübertragungen zu überwachen und zu kontrollieren und so Datenlecks zu verhindern. Wir empfehlen außerdem, Regeln festzulegen, um zu kontrollieren, wie sensible Daten geteilt und verschoben werden.

18. Verwendung von Multi-Faktor-Authentifizierung (MFA) und Hardware-Schlüsseln

Zu häufiges Ändern von Passwörtern kann dazu führen, dass Menschen leicht zu erratende Passwörter erstellen. Um sicherer zu sein und die Sicherheitslage zu verbessern, sollten Sie eine mehrstufige Authentifizierung und Hardware-Schlüssel verwenden.

19. Deaktivieren Sie ungenutzte Dienste und Ports

Hacker sehen ungenutzte Dienste und Ports als Einfallstore für Angriffe. Glücklicherweise können Sie potenzielle Angriffspunkte verhindern, indem Sie die nicht mehr benötigten Dienste regelmäßig überprüfen und deaktivieren.

20. Kontinuierliche Überwachung von Drittanbietern

Abgesehen von den Mitarbeitern sollten Sie auch sicherstellen, dass Dienstleister und Dritte Ihre Sicherheitsstandards einhalten. Dies können Sie erreichen, indem Sie Zugangsregeln festlegen und regelmäßige Audits durchführen.

21. Erstellung eines schrittweisen Reaktionsplans auf Vorfälle

Die erwähnten Sicherheitsmaßnahmen sollten Ihr Unternehmen vor Cyberangriffen schützen, aber Sie sollten dennoch für den Fall der Fälle einen Schritt-für-Schritt-Reaktionsplan haben. Auf diese Weise sind Sie auf Sicherheitsverletzungen vorbereitet und verbessern die allgemeine Sicherheit Ihres Unternehmens.

Außerdem sollten Sie Ihren Plan regelmäßig testen und aktualisieren, um sicherzustellen, dass er gegen Sicherheitsvorfälle wirksam ist.

22. Sicherer Fernzugriff zur Stärkung des Sicherheitsmanagements

Auch der Fernzugriff muss eingeschränkt werden, da Cyberkriminelle immer besser darin werden, Unternehmen aus der Ferne zu hacken. Sie können dies leicht verhindern, indem Sie VPNs und starke Authentifizierungsmethoden verwenden.

23. Whitelisting von Anwendungen verwenden

Apps erleichtern unser Leben und unsere Geschäftsabläufe, aber sie können auch als Einfallstor für Hacker dienen. Deshalb sollten Sie ein Anwendungs-Whitelisting verwenden, das bedeutet, dass nur zugelassene Apps auf Ihren Systemen laufen.

Profi-Tipp: Aktualisieren Sie die Whitelist regelmäßig mit neuen, vertrauenswürdigen Anwendungen und entfernen Sie diejenigen, die Ihr Unternehmen nicht mehr benötigt oder denen es nicht mehr vertraut.

24. Umsetzung der Netzsegmentierung

Wenn Sie kritische Systeme von weniger sicheren Systemen mit VLANs und Firewalls trennen, schränken Sie automatisch die Ausbreitung künftiger Angriffe ein. Das heißt, die Netzwerksegmentierung ist Ihr Freund, wenn es um Cybersicherheit geht.

25. Vergessen Sie die Cloud-Sicherheit nicht

Laut Verizon beginnen viele Angriffe auf Unternehmen mit Hacker dringen in ihre E-Mails ein. Mit Hilfe der KI werden diese E-Mails in dem Sinne besser, dass der Inhalt der Nachrichten flüssiger in Englisch klingt.

Die Maschen klingen auch glaubwürdiger und verleiten die Mitarbeiter dazu, ihre Zugangsdaten für Cloud-Dienste preiszugeben. Deshalb sollten Sie auch in die Cloud-Sicherheit investieren und Ihre Mitarbeiter im Umgang mit diesen Cyber-Bedrohungen schulen.

26. Verfolgen Sie Nachrichten und Updates zur Cybersicherheit

Zuverlässige Newsletter und Warnungen zu den neuesten Trends und Entwicklungen im Bereich der Cybersicherheit können Ihnen helfen, neuen Cyber-Bedrohungen immer einen Schritt voraus zu sein.

27. Experten für Cybersicherheit auf Kurzwahltaste haben

Sicherheitsteams können Schwachstellen in Ihrer Sicherheit aufspüren und beheben und sich um das Risikomanagement kümmern, also zögern Sie nicht, ein Cybersicherheitsunternehmen um Hilfe zu bitten. Diese führen sowohl automatisierte Scans als auch manuelle Penetrationstests in Echtzeit mit internen und externen Prüfern durch, während Sie sich entspannt zurücklehnen.

Woher weiß man, ob ein Unternehmen über eine gute Sicherheitslage verfügt?

Die Sicherheitslage eines Unternehmens zeigt, wie gut es sich gegen Cyber-Bedrohungen schützen kann. Einige der wichtigsten Anzeichen für eine gute Sicherheitslage sind:

- Gut definierte und regelmäßig aktualisierte Regeln und Verfahren.

- Häufige Bewertungen, um Schwachstellen zu finden und zu beheben.

- Verwendung einer mehrstufigen Authentifizierung und strenge Zugangsbeschränkungen.

- Regelmäßige Cybersicherheitsschulungen für alle Mitarbeiter.

- Ein klarer Plan für den Umgang mit Cyber-Vorfällen, mit regelmäßigen Übungen.

- Einsatz von Firewalls, Antivirenprogrammen und regelmäßigen Software-Updates.

- Häufige Sicherheitskontrollen und Einhaltung der Vorschriften.

- Verschlüsselung sensibler Daten und solide Sicherungsverfahren.

- Austausch von Bedrohungsinformationen mit anderen Organisationen.

- Laufende Verfolgung der Netz- und Systemaktivitäten.

- Gewährleistung, dass Partner und Anbieter die Sicherheitsstandards einhalten.

Ein Unternehmen, das für seine guten Sicherheitsvorkehrungen bekannt ist, ist Microsoft. Sie verfügen über solide Sicherheitsmaßnahmen, regelmäßige Risikobewertungen und umfassende Schulungsprogramme für Mitarbeiter.

Beginnen Sie noch heute mit dem Aufbau einer starken Sicherheitsstruktur

Zusammenfassend lässt sich sagen, dass sich die Sicherheitslage auf die Bewertung der Sicherheitslage bezieht, und obwohl unsere Checkliste für die Sicherheitslage alle Ihre Anforderungen abdecken sollte, sollten Sie sich mit uns in Verbindung setzen, um eine vollständige Bewertung der Sicherheitslage zu erhalten.

Wir finden Schwachstellen in Ihren Systemen und helfen Ihnen bei der Schaffung eines soliden Cybersicherheitsrahmens. Also, zögern Sie nicht eine Demo anfordern heute!