Unmaskierung von NoName057(16): Botnetze, DDoSia und die NATO

Inhaltsübersicht

Im Jahr 2022 überfiel Russland die Ukraine und begann einen jahrelangen Krieg, der bis heute andauert. Seitdem hat der pro-russische Hacktivismus weiter zugenommen, was weltweit zu mehr Cyberkriminalität führt.

NoName057(16) ist eine pro-russische Hacktivistengruppe, die es auf die NATO abgesehen hat. Ihre Angriffe sind technisch nicht sehr ausgefeilt, aber sie verursachen echte Störungen für ukrainische Verbündete und Zivilisten.

Um kritische Infrastrukturen zu destabilisieren, setzt die Gruppe Botnets ein, um DDoS-Angriffe (Distributed Denial-of-Service) auf viele EU-Länder und NATO-Verbündete durchzuführen. Die DDoS-Angriffe von NoName05716 wurden mit anderen pro-russischen Hacktivistengruppen verglichen wie KillNet - vor allem wegen des Umfangs der durchgeführten Angriffe.

Wir wollen untersuchen, wie NoName05716 seine Angriffe durchführt und was dies für Unternehmen und Regierungen auf der ganzen Welt bedeutet.

Was ist NoName057(16)?

NoName057(16) ist eine pro-russische Hacktivistengruppe bekannt für seine Cyberangriffe auf westliche Länder, darunter Finanzinstitute, Regierungswebsites und Transportdienste.

Seit März 2022 hat die Gruppe der Bedrohungsakteure mehr als 1.500 DDoS-Angriffe (Distributed Denial of Service) auf NATO-freundliche Länder durchgeführt, um zu versuchen im Namen Russlands, um antirussische Kräfte zu destabilisieren.

NoName in Zahlen...

NoName05716 hat seine DDoS-Angriffe seit seiner Gründung im Jahr 2022 weiter verstärkt. Nach drei Jahren werden immer wieder neue Daten über den Erfolg ihrer Operationen und darüber, wer das nächste Ziel sein könnte, veröffentlicht.

Hier sind einige wichtige Erkenntnisse über die Cyberangriffe der Gruppe:

- Sie führen immer wieder erfolgreiche Angriffe durch. Die Gruppe hat eine Erfolgsquote von 40% nach Avast.

- Banken und Transportunternehmen sind Zielscheiben. Um kritische Infrastrukturen zu untergraben, hat die Gruppe die vertikalen Sektoren Transport und Banken ins Visier genommen. 25% der Zeit.

- 2023 kam es zu verstärkten Angriffen auf benachbarte EU-Länder. Die 5 am stärksten betroffenen Länder im Jahr 2023 (Q1 - Q3) waren Polen, Litauen, die Tschechische Republik, Italien und Spanien.

- Sie konzentrieren sich darauf, die Unterstützungsnetze der Ukraine zu zerschlagen. Die Ukraine war nur bei Standort #6 in der Liste der Opfer von NoName057(16) für 2023.

Was ist die Hauptmotivation hinter den Cyberangriffen von NoName057(16)?

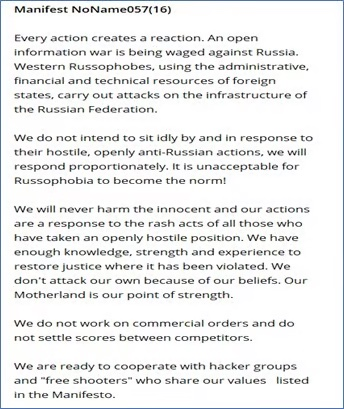

Die von einem pro-russischen Nationalismus angeheizte Hacktivistengruppe ist in erster Linie politisch motiviert. Als Russland die Ukraine angriff und einmarschierte, war die Gruppe mehr denn je motiviert, die Unterstützung für die Ukraine zu unterbrechen und zu beenden.

Als die Gruppe ihr Album ManifestSie hat ihre Feindseligkeit gegenüber den NATO-Staaten deutlich gemacht.

Seit Beginn des Krieges haben die russischen Cyberangriffe auf die Ukraine um fast 70% im Jahr 2024 ansteigen. Hackergruppen wie NoName057(16) und Killnet zeigen, wie Russland den Krieg ins Internet verlagert hat, indem es Lieferketten und Regierungen ukrainisch gesinnter Länder weltweit angreift.

Wie arbeitet NoName?

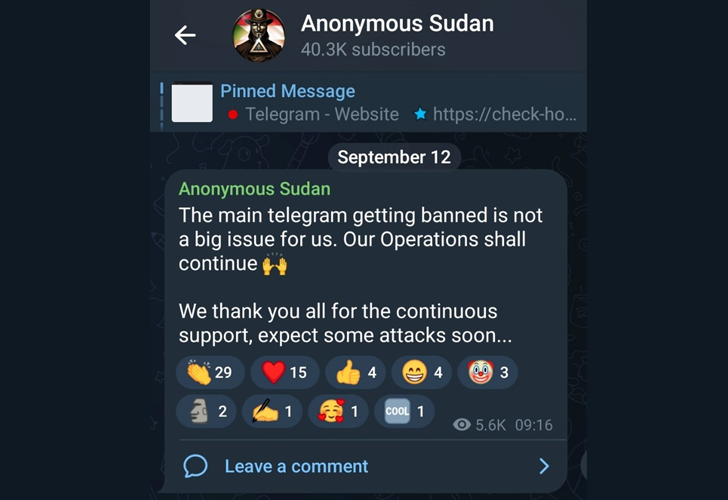

NoName057(16) arbeitet mit Telegrammkanälen.Telegramm ist eine verschlüsselte Open-Source-Telekommunikations-App, die häufig von Cyberkriminellen zur Verschleierung ihrer Organisation genutzt wird. Der aktuelle NoName05716 Telegram-Kanal hat über 52.000 Abonnenten.

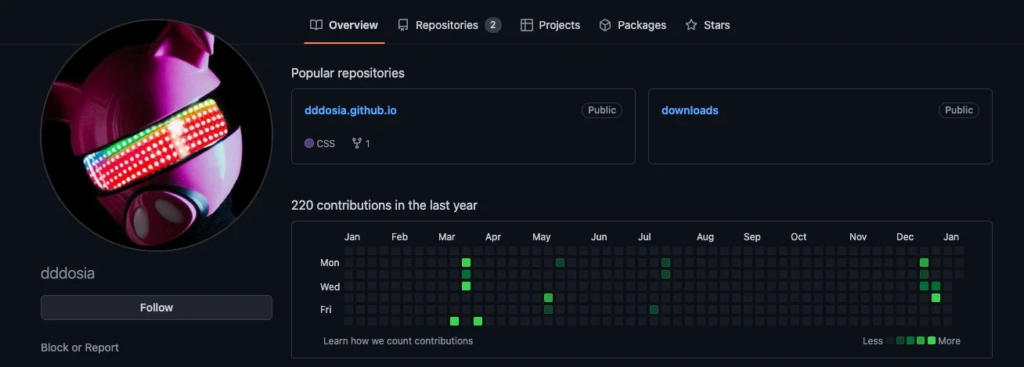

GitHub wird von der Gruppe genutzt, um ihr DDoS-Tool, ihre Website und die zugehörigen Repositories zu hosten. So können sie Materialien und Techniken mit ihrem Publikum teilen.

Sie haben auch ein DDoS-Tool namens DDoSia entwickelt, mit dem sie wiederholt DDoS-Angriffe auf Zielseiten durchführen können.

Was sind die bemerkenswertesten Angriffe, die NoName057(16) zugeschrieben werden?

Seit 2022, NoName057(16) hat eine Reihe von Cyberangriffen gestartet auf westlichen Regierungswebseiten, darunter gegen die Ukraine, Polen, Dänemark, Litauen, Estland, Italien, die Tschechische Republik und Kanada.

Hier sind einige der bekannten DDoS-Angriffe, die Noname057(16) zugeschrieben werden:

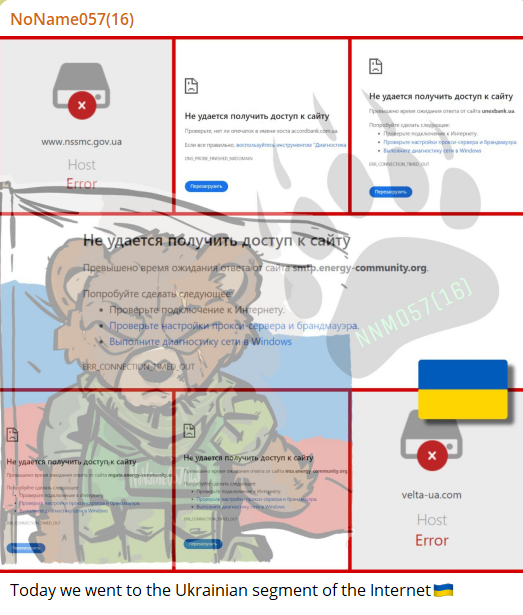

Angriff der ukrainischen Regierung

Im Juni 2022 startete die Gruppe einen DDoS-Angriff auf die Websites der ukrainischen Regierung, der Versorgungsunternehmen, der Rüstungsindustrie, des Verkehrs und der Post. Das Ziel war es die Ukraine zu destabilisieren während des laufenden Krieges gegen Russland.

Kurz darauf konzentrierte sich die Gruppe auf die Unterbrechung ukrainischer Nachrichtenquellen, Angriffe auf mehrere Newsserver zu starten. Ihr Ziel war es, die Verbreitung von Informationen zu unterbinden, die Russlands Fortschritten im Krieg schaden könnten.

Die baltischen Staaten im Visier: Litauen, Estland und Lettland

Mitte Juni 2022 begann NoName05716, die benachbarten baltischen Staaten ins Visier zu nehmen, nachdem der Transit von Waren, die unter die EU-Sanktionen fallen, verboten worden war. Die Gruppe zielte auf Transportunternehmen sowie lokale Eisenbahn- und Busunternehmen ab, um deren Lieferketten zu unterbrechen.

Im Juli 2022 nahm die Gruppe auch die größte litauische Bank SEB ins Visier.

Angriff auf den dänischen Finanzsektor

Im Juni 2022, NoName057(16) mehrere dänische Banken ins Visier genommenwas zu Verzögerungen im Betriebsablauf führte. Zu den angegriffenen Banken gehörten die größten des Landes, die nicht nur gestört, sondern auch Daten gesammelt werden sollten.

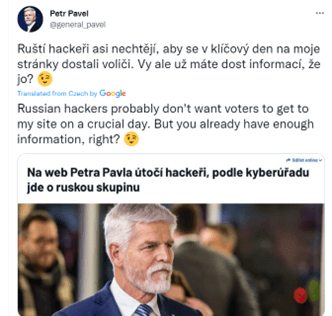

Angriff auf die tschechischen Präsidentschaftswahlen

Im Januar 2023 wird die Gruppe begann, die Websites ins Visier zu nehmen der tschechischen Präsidentschaftskandidaten. Zu den betroffenen Websites gehörte eine gemeinnützige Organisation, die die Wahlprogramme aller Kandidaten vorstellte. Ziel des Angriffs war es, den Prozess der Präsidentschaftswahlen zu stören, insbesondere gegen Kandidaten, die nicht "pro-russisch" sind.

Zu den betroffenen Regierungswebsites gehörten die Website des Wächters der staatlichen Organisation, des tschechischen Statistikamtes und des Außenministeriums.

Angriff auf Polen

Im Dezember 2022 erstellten die Hacker Websites, die sich als die polnische Regierung ausgaben. Die Phishing-Website unter dem Deckmantel einer Überprüfungsgebühr Zahlungsinformationen zu sammeln. Das Ziel war es, den Staat zu untergraben und Informationen zu sammeln, um Geld zu erpressen.

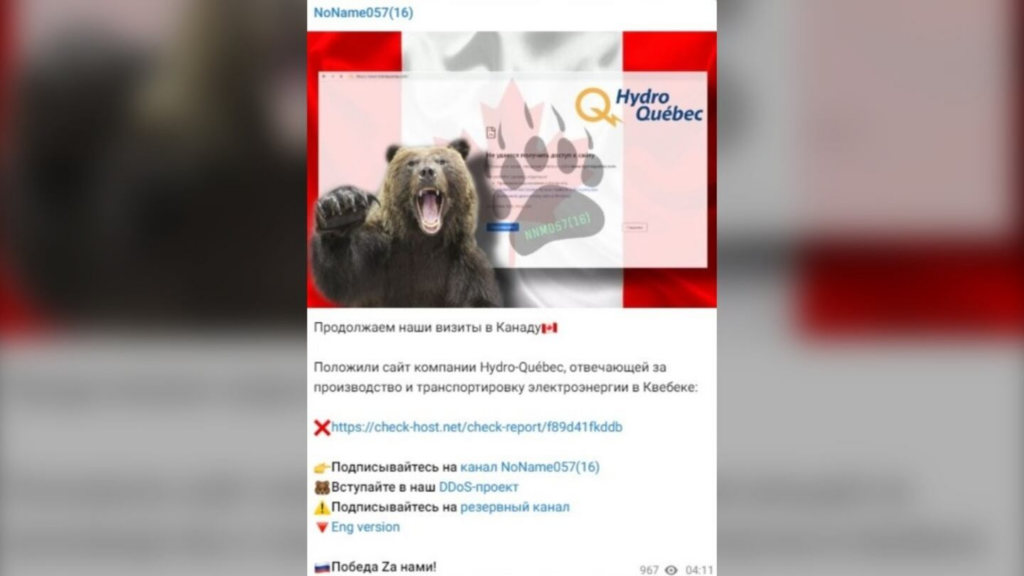

Angriff auf Websites der kanadischen Regierung

Im September 2023 wird die Gruppe NoName057(16) startete einen DDoS-Angriff auf zahlreichen Websites der kanadischen und quebecischen Regierung. Die Gruppe übernahm die Verantwortung für das Herunterfahren der Websites der Häfen von Montreal, Quebec City, Halifax, der Laurentian Bank of Canada und der TD Bank.

Eine Aufschlüsselung der verschiedenen Branchen, auf die NoName05716 abzielt, ist unten dargestellt. Regierungen sind mit 54% der Angriffe das größte Ziel. Die sekundären Ziele, der Bankensektor und das Transportwesen, werden von den Hackern ausgewählt, um die Ressourcenversorgung zu stören.

Wie funktionieren die NoName05716-Angriffe?

NoName05716 setzt mehrere Tools ein, um seine Angriffe durchzuführen.

DDoS-Angriffe (Distributed Denial of Service) werden mit Hilfe einer selbst erstellten Multithreading-Anwendung durchgeführt, dem so genannten DDoSia-Projekt. Das Angriffs-Toolkit wird verwendet, um Netzwerke mit Paketen zu überlasten, so dass die Website nicht normal funktionieren kann.

DDoSia wurde ursprünglich in Python geschrieben und verwendet CPU-Threads, um Angriffe und Anfragen gleichzeitig zu starten. Die aktuelle Version von DDoSia basiert nun auf dem HTTP-Protokoll für die Command & Control (C2)-Kommunikation mit JSON-Konfigurationen, die vom C2-Server verteilt werden, und ist unter Linux, Windows und MacOS verfügbar, was die Teilnahme für alle Freiwilligen weltweit erleichtert.

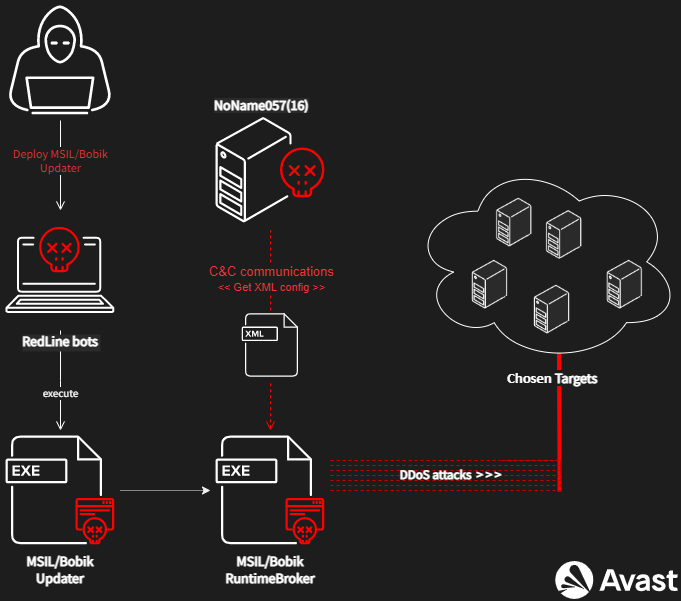

Durchführung von groß angelegten DDoS-AngriffenNoName05716 infiziert Server mit Malware namens Bobikund fügten sie einem Botnetz hinzu, um künftige DDoS-Angriffe für die Gruppe auszuführen.

Die Phasen des Angriffs sind in zwei grundlegende Phasen unterteilt.

- Die erste besteht darin, den Bobik-Bot über den RedLine-Stealer-Bot zu verbreiten.

- In der zweiten Phase, Bobiks Updater extrahiert und verwirft das letzte DDoS-Modul, um sicherzustellen, dass die DDoS-Angriffe fortgesetzt werden.

NoName057(16) bemüht sich, seine Malware mit mehr Betriebssystemen kompatibel zu machen, um die Benutzerfreundlichkeit und Zugänglichkeit zu verbessern. In der Zukunft, es wird erwartet dass sie ihre Anwendungen und Systeme weiter verbessern werden.

Gegen wen richtet sich NoName057(16)?

Die pro-russische Hackergruppe greift die Ukraine und NATO-Länder an, einschließlich der östlichen Nachbarländer (Litauen, Polen, Tschechische Republik und Lettland). Länder, die ihre Unterstützung für die Ukraine gegenüber Russland zum Ausdruck bringen, werden schnell zur Zielscheibe der Hacktivistengruppe - insbesondere, wenn das Land militärische Unterstützung leistet.

Westliche Länder hingegen sind ein zweites Ziel für NoName05716. Länder wie Frankreich, das Vereinigte Königreich, Italien, Kanada und andere EU-Länder haben ihre Unterstützung für die Ukraine verstärkt, was sie wiederum zu einem Ziel für pro-russische Hacktivistengruppen macht.

Was sind die jüngsten Aktivitäten der Hackergruppe NoName057(16)?

Zu Beginn des Jahres 2025, NoName05716 richtete seine Aufmerksamkeit auf Italien. Während des Besuchs des ukrainischen Präsidenten Volodymyr Zelensky in Rom griffen sie die Websites italienischer Ministerien und wichtiger Infrastrukturen an. Kommentare des Premierministers die sich für die Ukraine aussprechen und Russland verurteilen, haben die Angriffe auf das Land verschärft.

Die Hacker hatten es auf rund 20 Websites abgesehen, darunter die italienische Guardia di Finanza, die Carabinieri und mehrere Ministerien - Industrie und Made in Italy, Auswärtige Angelegenheiten, Wirtschaft, Infrastruktur und Verkehr sowie Wirtschaftsentwicklung.

Verteidigen gegen NoName057(16)

DDoS-Angriffe gehören zu den am häufigsten vorkommenden Cyberangriffen, Erreichen von Rekordhöhen im Jahr 2023und werden bis 2025 voraussichtlich noch zunehmen. Es ist wichtiger denn je, sicherzustellen, dass die IT-Infrastruktur gestärkt wird zur Bewältigung groß angelegter Cyber-Bedrohungen von ausländischen böswilligen Akteuren.

Hier sind einige Möglichkeiten, die Sicherheit gegen russische staatlich gesponserte und kriminelle Cyber-Bedrohungen zu erhöhen nach der KAG:

- Begrenzen Sie den Verkehr auf Ihrer Website. Firewalls sind ein nützliches Instrument, um den Internetverkehr strategisch zu beschränken und anormale Muster zu erkennen, um sicher zu bleiben.

- Implementierung von Captcha-Systemen in öffentlichen Formularen ohne Authentifizierung. Captcha-Systeme erschweren es Bots, einen DDoS-Angriff durchzuführen.

- Bewerten Sie die Sicherheitseinstellungen. Schränken Sie den Zugang zu wichtigen Plattformen und Websites ein, um das Abgreifen von Anmeldeinformationen zu minimieren.

- Verwenden Sie ein VPN, um IP-Adressen zu verbergen. Durch die Verwendung eines VPN zur Verschleierung Ihrer IP-Adresse wird es für Angreifer schwieriger, Ihr Netzwerk zu lokalisieren, wodurch es für Hacker schwieriger wird, Ihr Unternehmen ins Visier zu nehmen.

- Begrenzen Sie die Anzahl der Verbindungen pro IP-Adresse. Dadurch wird es unwahrscheinlicher, dass ein Angreifer über eine bekannte IP-Adresse einen Weg in das Netz findet.

- Erstellen Sie einen Wiederherstellungsplan für den Notfall. Planen Sie für den schlimmsten Fall und schulen Sie Ihre internen Teams, um sicherzustellen, dass im Falle eines Angriffs schnell gehandelt werden kann.

- Investieren Sie in Dienste zur DDoS-Abwehr. Die Nutzung professioneller DDoS-Abwehrdienste, wie CybelAngelkann internen Cybersicherheitsteams helfen, den Webverkehr zu überwachen und die notwendigen Filtertechniken anzuwenden, um Angriffe zu vereiteln.

Bekämpfung von Ransomware mit CybelAngel

Hacktivistische Gruppen wie NoName057(16) arbeiten in wendigen Strukturen, was ihre Angriffe noch produktiver und weitreichender macht. Angesichts der turbulenten außenpolitischen Lage im Jahr 2025 ist es wichtiger denn je, dass Ihr Unternehmen mit den neuesten Cybersicherheitsmaßnahmen ausgestattet ist.

CybelAngel bietet eine 360°-Sicht auf Cyber-Bedrohungen und sorgt dafür, dass Ihr Team Maßnahmen ergreifen kann, bevor Angriffe stattfinden. Erfahren Sie mehr und nehmen Sie Kontakt auf.