20 types courants de logiciels malveillants : Ce qu'ils font et comment les éviter

Table des matières

Les logiciels malveillants ne sont pas seulement une nuisance. C'est une cible mouvante. Un jour, il s'agit d'une fausse facture dans votre boîte de réception. Le lendemain, c'est un ransomware qui a verrouillé tout votre réseau. Et parfois, plusieurs types d'attaques de logiciels malveillants se conjuguent.

Les attaques de logiciels malveillants ne se ressemblent pas. Mais elles commencent toutes par des éléments de base familiers. Explorons 20 des types de logiciels malveillants les plus courants. Vous apprendrez ce qu'ils font, comment ils sont utilisés et comment les éviter avant qu'ils ne s'implantent.

1. Ransomware

Attaques par ransomware sont des logiciels malveillants qui cryptent les données et retiennent la clé de décryptage jusqu'au paiement d'une rançon, souvent assortie de menaces de fuite des fichiers volés.

- Comment fonctionne un ransomware : Les cybercriminels obtiennent généralement un accès par le biais de courriels d'hameçonnage, de ports RDP exposés ou d'actifs vulnérables orientés vers l'internet. Une fois à l'intérieur, ils se déplacent latéralement, élèvent leurs privilèges et identifient les systèmes importants à chiffrer.

- Comment y mettre fin ? Le programme de la CISA guide sur les ransomwares recommande de conserver des sauvegardes des données critiques, de mettre en œuvre un modèle de confiance zéro pour vos réseaux informatiques, de patcher régulièrement les logiciels, de limiter l'accès à distance et d'ajouter un MFA résistant à l'hameçonnage pour tous les services.

- Exemples de rançongiciels : Il existe de nombreux groupes de ransomwares émergents dont il faut tenir compte, notamment Lynx, Cl0p, Akira, RansomHubet LockBit. Ces derniers proposent des ransomwares en tant que service (RaaS), permettant à quiconque de lancer des cyberattaques avec leurs solutions prêtes à l'emploi.

2. Logiciels espions

Un logiciel espion est un programme malveillant conçu pour surveiller l'activité de l'utilisateur sans son consentement, en capturant les données suivantes données sensibles comme les frappes au clavier, les mots de passe, l'historique de navigation, et même les entrées de caméra ou de microphone.

- Comment fonctionne un logiciel espion : Il est souvent intégré à des applications d'apparence légitime ou diffusé via des liens d'hameçonnage. Une fois installé, il recueille silencieusement des informations sensibles. Certaines variantes sont utilisées à des fins de surveillance ciblée, tandis que d'autres voler des informations d'identification pour la revente.

- Comment y mettre fin ? Certains programmes bloquent les logiciels espions. Vous pouvez également utiliser des outils de détection des points d'extrémité, mettre en place une gestion rigoureuse des autorisations, sensibiliser votre équipe aux téléchargements suspects et mettre en place des contrôles de sécurité des appareils mobiles.

- Exemple de logiciel espion : Le projet Pegasus, mené par un consortium de journalistes et Amnesty International, a révélé qu'un type de logiciel espion - développé par NSO Group - était utilisé pour cibler secrètement des journalistes, des militants et des personnalités politiques dans le monde entier.

Une vidéo d'Amnesty International expliquant le scandale du logiciel espion Pegasus. Source.

3. Les Troyens

Comme le célèbre mythe grec du cheval de Troie, les chevaux de Troie se déguisent en logiciels ou fichiers légitimes mais contiennent un code malveillant caché conçu pour donner aux attaquants un accès ou un contrôle.

- Comment fonctionnent les chevaux de Troie : Ils sont souvent diffusés par le biais de pièces jointes à des courriels, de faux téléchargements de logiciels ou de publicités empoisonnées. Une fois exécutés, ils peuvent installer des portes dérobées, voler des données ou introduire d'autres logiciels malveillants dans le système.

- Comment les arrêter : Utilisez le filtrage du courrier électronique, appliquez la technique du bac à sable pour les fichiers inconnus et empêchez l'exécution de logiciels non vérifiés. Appliquer le principe du moindre privilège pour limiter l'accès aux codes malveillants.

- Exemple de cheval de Troie : Emotet est un cheval de Troie qui télécharge ou dépose d'autres logiciels malveillants sur les systèmes informatiques après avoir cliqué sur un lien malveillant.

4. Les vers

Les vers sont des infections malveillantes qui se reproduisent d'elles-mêmes et se propagent sur les réseaux sans aucune interaction de la part de l'utilisateur, provoquant souvent des perturbations à grande échelle.

- Comment fonctionnent les vers : Ils exploitent des vulnérabilités non corrigées ou des informations d'identification insuffisantes pour se déplacer latéralement dans les systèmes. Contrairement aux chevaux de Troie, ils n'ont pas besoin de tromper les utilisateurs. Ils se déplacent d'eux-mêmes, en recherchant d'autres cibles.

- Comment les arrêter : Donnez la priorité aux correctifs, isolez les segments du réseau et surveillez le trafic interne inhabituel. Vous devriez également utiliser des systèmes de détection d'intrusion pour repérer les accès non autorisés et les mouvements latéraux rapides.

- Exemple de ver : En 2017, le ver WannaCry a utilisé l'exploit EternalBlue pour se propager automatiquement, infectant plus de 300 000 machines en quelques jours.

5. Rootkits

Les rootkits sont des outils furtifs qui se cachent profondément dans un système pour donner aux attaquants un accès caché à long terme, souvent sans déclencher d'alertes.

- Comment fonctionnent les rootkits : Ils s'intègrent dans le système d'exploitation ou le microprogramme, masquant les activités malveillantes telles que l'enregistrement des frappes au clavier ou la falsification de fichiers. Ils sont difficiles à détecter et encore plus difficiles à supprimer.

- Comment les arrêter : Surveillez le comportement inhabituel du système et effectuez des contrôles d'intégrité au niveau du noyau. Gardez à l'esprit que la reconstruction des systèmes informatiques infectés à partir de sauvegardes connues est parfois le seul moyen sûr de nettoyer une infection par un rootkit.

- Exemple de rootkit : En 2005, Sony BMG a inclus un rootkit dans ses CD de musique pour renforcer la protection contre la copie, mais cela a également exposé les utilisateurs à de sérieux risques de sécurité. Les attaquants l'ont rapidement exploité pour dissimuler des logiciels malveillants sur les systèmes concernés.

Documentaire vidéo explicatif sur le scandale du rootkit de Sony BMG. Source.

6. Enregistreurs de frappe

Les enregistreurs de frappe enregistrent chaque frappe d'un utilisateur, capturant les mots de passe, les messages, les numéros de carte de crédit et d'autres informations. données sensibles.

- Comment fonctionnent les enregistreurs de frappe : Ils peuvent être installés par hameçonnage Les logiciels malveillants sont souvent utilisés dans des courriels, des téléchargements malveillants ou des chevaux de Troie. Certains fonctionnent discrètement en arrière-plan, d'autres utilisent du matériel branché directement sur l'appareil.

- Comment les arrêter : Utilisez une protection des points d'extrémité avec analyse comportementale, limitez les privilèges des administrateurs et activez l'authentification à deux facteurs pour réduire l'impact du vol d'informations d'identification.

- Exemple de keylogger : Olympic Vision est un enregistreur de frappe bon marché vendu pour $25 sur le marché noir. Il a été utilisé dans des attaques de type "business email compromise" (BEC) aux États-Unis, au Moyen-Orient et en Asie.

7. Logiciels malveillants sans fichier

Les logiciels malveillants sans fichier ne s'appuient pas sur des fichiers traditionnels pour infecter un système. Ils s'exécutent en mémoire, ce qui les rend beaucoup plus difficiles à détecter et à supprimer.

- Comment fonctionnent les logiciels malveillants sans fichier : Il abuse souvent d'outils légitimes pour exécuter des commandes malveillantes. Comme il ne laisse que peu ou pas d'empreinte sur le disque, il peut contourner de nombreux outils antivirus et pare-feu.

- Comment y mettre fin ? Votre équipe de sécurité doit surveiller l'utilisation des scripts et l'activité de la mémoire, restreindre l'accès aux outils d'administration et enregistrer le comportement de la ligne de commande sur les terminaux.

- Exemple de logiciel malveillant sans fichier : La campagne du logiciel malveillant Astaroth a abusé des utilitaires Windows intégrés pour dissimuler son activité. Cela lui a permis d'éviter d'être détecté tout en volant des informations d'identification et des informations système.

8. Logiciels publicitaires

Les logiciels publicitaires sont des logiciels malveillants qui inondent les utilisateurs de publicités et de pop-ups indésirables, les redirigeant souvent vers des sites malveillants ou suivant leur activité sans autorisation.

- Comment fonctionnent les logiciels publicitaires : Il est généralement intégré à des logiciels gratuits ou à des extensions de navigateur. Une fois installé, il peut détourner les résultats de recherche, ralentir les appareils et servir de passerelle pour des menaces plus sérieuses.

- Comment y mettre fin ? N'oubliez pas de vérifier tous les logiciels avant de les installer et de restreindre les autorisations d'extension des navigateurs. Scannez régulièrement les appareils et informez les utilisateurs des risques liés aux téléchargements "gratuits".

- Exemple de logiciel publicitaire : Fireball a infecté plus de 250 millions d'appareils en s'attachant à des logiciels d'apparence légitime. Il avait également la capacité d'exécuter un code malveillant, ce qui en faisait une porte dérobée potentielle.

9. Portes dérobées

Les portes dérobées sont des moyens cachés d'entrer dans un système qui contournent l'authentification normale, donnant aux attaquants un accès permanent sans qu'ils s'en aperçoivent.

- Comment fonctionnent les portes dérobées : Ils sont souvent installés après une première compromission ou intégrés secrètement dans un logiciel au cours de son développement. Une fois qu'ils sont actifs, les attaquants peuvent revenir à tout moment pour voler des données, se déplacer latéralement ou déposer d'autres logiciels malveillants.

- Comment les arrêter : Surveillez le trafic sortant pour détecter les connexions inhabituelles et vérifiez régulièrement le code, en particulier celui des fournisseurs tiers. Utiliser la chasse aux menaces pour repérer les mécanismes de persistance que les attaquants pourraient laisser derrière eux.

- Exemple de porte dérobée : Le site SolarWinds chaîne d'approvisionnement a inséré une porte dérobée connue sous le nom de SUNBURST dans la mise à jour du logiciel Orion. Les cybercriminels ont ainsi pu accéder à des agences gouvernementales américaines et à de grandes entreprises pendant des mois avant d'être détectés.

10. Réseaux de zombies

Un réseau de zombies est un réseau d'appareils infectés contrôlés par un pirate, souvent utilisé pour lancer des attaques à grande échelle telles que DDoSLes campagnes de spam ou de credential stuffing (bourrage d'informations d'identification).

- Comment fonctionnent les réseaux de zombies : Une fois qu'un appareil est compromis - souvent par un logiciel malveillant ou des informations d'identification insuffisantes - il se connecte discrètement à un serveur de commande et de contrôle. De là, il suit les instructions à distance à l'insu de l'utilisateur.

- Comment les arrêter : Surveillez le trafic sortant inhabituel et bloquez les domaines de commande et de contrôle connus. Veillez à ce que les appareils soient protégés par des correctifs et désactivez les services inutilisés afin de réduire votre surface d'attaque.

- Exemple de botnet : Le réseau de zombies Mirai a pris le contrôle de centaines de milliers d'ordinateurs. Dispositifs IoTet les a ensuite utilisés pour lancer une vaste campagne d'information sur les droits de l'homme. Attaque DDoS qui a mis hors ligne des sites majeurs comme Twitter, Netflix et Reddit en 2016.

11. Bombes logiques

Les bombes logiques sont des morceaux de code malveillant cachés dans des programmes légitimes, déclenchés par des conditions spécifiques telles qu'une date, une action ou une modification du système.

- Comment fonctionnent les bombes logiques : Ils restent en sommeil jusqu'à ce que leur déclencheur soit atteint, puis s'exécutent - supprimant des fichiers, corrompant des données ou ouvrant une porte dérobée. Comme ils sont silencieux jusqu'à ce qu'ils soient activés, ils sont souvent installés par des initiés ou cachés dans des logiciels de confiance.

- Comment les arrêter : Veillez à revoir régulièrement les scripts et les tâches d'automatisation. Utilisez la signature de code (signatures numériques), les contrôles d'accès et la surveillance des comportements pour détecter rapidement toute altération.

- Exemple de bombe logique : En 2002, un administrateur de systèmes d'UBS mécontent a posé une bombe logique qui a fait tomber les serveurs lors de journées de transactions importantes, coûtant à la société plus de $3 millions d'euros.

12. Logiciels malveillants polymorphes

Les logiciels malveillants polymorphes modifient constamment leur code pour éviter d'être détectés. Cela signifie que chaque fois qu'il infecte un nouveau système, son apparence est légèrement différente.

- Comment fonctionnent les logiciels malveillants polymorphes : Les logiciels malveillants polymorphes utilisent le chiffrement et l'obscurcissement pour se dissimuler aux antivirus et aux outils basés sur les signatures. Ils sont souvent utilisés dans les campagnes de spam, les téléchargeurs et les virus qui infectent les fichiers.

- Comment y mettre fin ? Utilisez des outils de détection basés sur le comportement qui examinent ce que fait le logiciel malveillant, et pas seulement ce à quoi il ressemble. Veillez à exécuter les fichiers suspects dans un bac à sable avant qu'ils n'atteignent vos points d'extrémité.

- Exemple de logiciel malveillant polymorphe : Le ver Storm s'est propagé par le biais de fausses nouvelles et a évolué rapidement, ce qui a empêché les outils de sécurité de suivre, car son code changeait toutes les 30 minutes.

13. Ransomworms

Le ransomworm malware combine le pire de deux menaces : le chiffrement du ransomware et la capacité d'un ver à se propager seul.

- Comment fonctionnent les ransomwares : Une fois à l'intérieur d'un réseau, le ransomworm crypte les fichiers et recherche ensuite d'autres systèmes vulnérables à infecter, sans qu'aucune action de l'utilisateur ne soit nécessaire. Il en résulte des dommages qui se déplacent rapidement sur plusieurs machines.

- Comment les arrêter : Isolez rapidement les systèmes infectés pour enrayer la propagation. Segmentez votre réseau et surveillez le trafic interne inhabituel pour détecter rapidement les mouvements latéraux.

- Exemple de ransomworm : NotPetya ressemblait à un ransomware mais agissait plutôt comme un wiper, se propageant rapidement dans les réseaux d'entreprise à l'aide d'informations d'identification volées et de l'exploit EternalBlue. Selon certaines sources, il s'agit de la cyberattaque la plus coûteuse de l'histoire.

14. Cryptojackers

Les logiciels malveillants de cryptojacking détournent la puissance de traitement de votre système pour extraire secrètement des crypto-monnaies au profit des attaquants.

- Comment travaillent les cryptojackers : Il se propage souvent par le biais de sites web malveillants, d'extensions de navigateur ou de logiciels infectés. Une fois lancé, il épuise discrètement le processeur et la mémoire, ralentissant les systèmes et augmentant la consommation d'énergie sans alerter l'utilisateur.

- Comment les arrêter : Surveillez les pics inattendus d'utilisation des ressources. Utiliser les outils de sécurité du navigateur et bloquer les domaines de cryptomining connus au niveau du réseau.

- Exemple de cryptojacker : Le cryptojacker Coinhive a été intégré dans des milliers de sites web (souvent à l'insu du propriétaire du site) et a utilisé les navigateurs des visiteurs pour extraire de la crypto-monnaie Monero.

15. Logiciels malveillants mobiles

Les logiciels malveillants mobiles ciblent les smartphones et les tablettes pour voler des données, espionner les utilisateurs ou prendre le contrôle des appareils.

- Comment fonctionnent les logiciels malveillants mobiles : Les logiciels malveillants mobiles se cachent souvent dans de fausses applications, des liens malveillants ou des SMS d'hameçonnage (smishing). Une fois installé, il peut accéder aux contacts, aux messages, à la localisation et même aux caméras ou aux microphones.

- Comment y mettre fin ? Utiliser des outils de gestion des appareils mobiles (MDM) pour contrôler les applications. Encouragez les utilisateurs à installer les mises à jour et à éviter les applications provenant de magasins non officiels.

- Exemple de logiciel malveillant mobile : Le logiciel malveillant Joker s'est introduit dans le Google Play Store en se cachant dans des applications apparemment inoffensives. Il a été détecté dans plus de 1 700 applications avant d'être supprimé.

16. Malvertising

Le malvertising diffuse des logiciels malveillants par le biais de publicités, même sur des sites web de confiance, sans que l'utilisateur ne clique jamais.

- Comment fonctionne la publicité malveillante : Les attaquants injectent un code nuisible dans les réseaux publicitaires, qui diffusent ensuite des publicités infectées aux utilisateurs. Parfois, le simple fait de charger la page suffit à déclencher un exploit.

- Comment y mettre fin ? Utilisez des bloqueurs de publicité réputés et filtrez le trafic réseau au niveau du DNS. Dans la mesure du possible, bloquez les scripts et les plugins inutiles dans les navigateurs.

- Exemple de malvertising : Le kit d'exploitation Angler a été diffusé par le biais de publicités malveillantes sur des sites majeurs tels que MSN, infectant silencieusement les utilisateurs avec des ransomwares et des chevaux de Troie bancaires.

17. RAT (chevaux de Troie d'accès à distance)

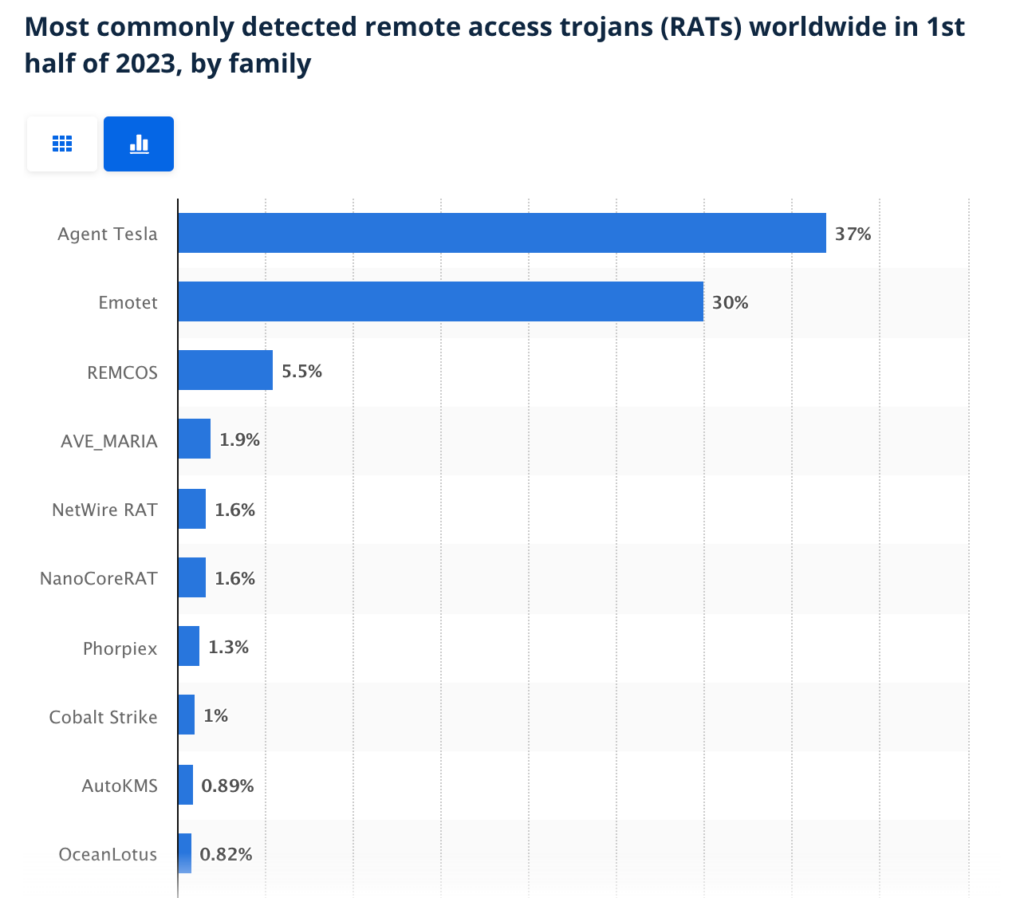

Les RAT permettent aux attaquants de prendre le contrôle à distance d'un appareil infecté, souvent à l'insu de l'utilisateur. Le pirate obtient tous les privilèges administratifs depuis n'importe où dans le monde.

- Comment fonctionnent les RAT : Ils se propagent généralement par le biais d'outils d'ingénierie sociale, tels que les attaques de phishing, ou sont intégrés à d'autres logiciels malveillants. Une fois actifs, les attaquants peuvent parcourir des fichiers, enregistrer des frappes clavier, activer des webcams et se déplacer latéralement sur un réseau.

- Comment les arrêter : Surveillez les connexions sortantes inhabituelles et limitez l'utilisation des outils d'administration. Veillez également à utiliser l'EDR pour détecter les signes de prise de contrôle à distance et d'abus de privilèges.

- Exemple de RAT : Blackshades était un RAT très répandu qui permettait aux attaquants d'espionner leurs victimes par le biais de caméras web, de voler des données et de verrouiller des fichiers pour obtenir une rançon. Il était vendu à partir de $40 et utilisé dans des attaques menées dans plus de 100 pays, infectant un demi-million d'ordinateurs dans le monde entier.

Rapport Statista présentant certains des RAT les plus courants. Source.

18. Bootkits

Les bootkits sont un type de rootkit qui infecte le système au niveau du chargeur de démarrage, avant même que le système d'exploitation ne se charge. Ils sont donc extrêmement difficiles à détecter ou à supprimer.

- Comment fonctionnent les bootkits : Les bootkits modifient le processus de démarrage pour cacher les logiciels malveillants et maintenir leur persistance. Certains désactivent même les outils de sécurité avant le démarrage du système d'exploitation.

- Comment les arrêter : Activez l'option UEFI Secure Boot pour empêcher toute modification non autorisée au cours du démarrage. Veillez également à analyser régulièrement les microprogrammes et à utiliser les fonctions de sécurité matérielle lorsqu'elles sont prises en charge.

- Exemple de bootkit : TDL4 (ou Alureon) était l'un des bootkits les plus avancés découverts, capable d'infecter les systèmes Windows et de contrôler le processus de démarrage. Il a été utilisé pour infecter des millions d'ordinateurs.

19. Macrovirus

Les macrovirus se cachent dans les documents Microsoft Office et exécutent un code malveillant lorsque l'utilisateur active des macros (commandes en un clic pour exécuter des automatismes). Ils se propagent souvent par le biais de pièces jointes à des courriels qui semblent sûrs à première vue.

- Comment fonctionnent les macrovirus : Les macrovirus sont écrits dans le même langage macro que des logiciels comme Excel ou Word, et ils exécutent des commandes automatiquement lorsque l'application est ouverte. Ces virus informatiques s'appuient fortement sur des tactiques d'ingénierie sociale.

- Comment les arrêter : Désactiver les macros par défaut et n'autoriser l'exécution que des macros signées. Former les utilisateurs à se méfier des pièces jointes inattendues, même si elles semblent familières.

- Exemple de macrovirus : En 1999, le virus Melissa s'est propagé par le biais de documents Word et s'est envoyé par courrier électronique aux 50 premiers contacts du carnet d'adresses Outlook de la victime. Il a provoqué des perturbations majeures dans les systèmes de courrier électronique des entreprises et des millions de dollars de dommages.

20. Logiciels de sécurité malveillants

Les logiciels de sécurité malveillants se font passer pour des antivirus ou des outils de nettoyage, mais en réalité ils installent des logiciels malveillants ou escroquent les utilisateurs en les incitant à payer pour de faux correctifs. Ils jouent sur la peur en affichant de faux avertissements pour convaincre les utilisateurs que leur système est infecté.

- Comment fonctionnent les logiciels de sécurité malveillants : Une fois installé, il inonde l'écran d'alertes et incite les utilisateurs à acheter la "version complète" pour éliminer des menaces inexistantes. Dans certains cas, il vole également des données ou désactive de véritables outils de sécurité.

- Comment y mettre fin ? N'autorisez que les logiciels provenant de sources fiables et utilisez des listes d'autorisation d'applications. Apprenez aux utilisateurs à repérer les fausses alertes et à signaler immédiatement toute chose suspecte.

- Exemple de logiciel de sécurité malveillant : SpySheriff (ou BraveSentry 2.0) trompe les gens avec de fausses alertes de sécurité, les incitant à acheter le programme. Il est difficile à supprimer et peut provoquer un redémarrage inattendu de l'ordinateur de l'utilisateur. Il peut également désactiver d'autres logiciels antivirus.

Meilleures pratiques de cybersécurité en matière de lutte contre les logiciels malveillants

La lutte contre les logiciels malveillants n'est pas l'affaire d'un seul outil. Il s'agit de mettre en place de bonnes habitudes et des défenses solides dans l'ensemble de votre environnement.

Commencez par l'essentiel. Utiliser des mots de passe robustes pour tous les comptes et appliquer l'authentification multifactorielle (AMF) dans la mesure du possible. Il est ainsi beaucoup plus difficile pour les pirates de se connecter, même s'ils parviennent à voler vos informations d'identification.

Maintenir les logiciels et les systèmes d'exploitation à jour. De nombreuses attaques s'appuient sur d'anciennes vulnérabilités logicielles non corrigées. Limiter les privilèges de l'administrateur afin que les logiciels malveillants ne puissent pas se propager librement, et sauvegarder les données importantes régulièrement - idéalement hors ligne ou dans un stockage immuable.

Enfin, former votre équipe. La plupart des attaques commencent par un clic erroné. Votre meilleure défense consiste à vous assurer que vos employés sont capables de reconnaître les cybermenaces avant qu'elles ne se produisent.

Dernières réflexions

Comprendre les différentes menaces liées aux logiciels malveillants n'est pas qu'un simple détail. Elle vous permet de savoir à quoi vous attendre et comment réagir en cas de problème.

L'étape suivante ? S'assurer d'une bonne visibilité.

La plupart des types d'attaques de logiciels malveillants ne se produisent pas par la porte d'entrée. Ils s'introduisent par le biais d'actifs oubliés, de services mal configurés et d'applications obsolètes dont vous ne saviez même pas qu'elles étaient en ligne.

CybelAngel aide les organisations à suivre, prioriser et sécuriser ce qui est visible de l'extérieur, ainsi que les acteurs de la menace qui veulent les cibler.

Réserver une démonstration pour découvrir comment les renseignements sur les menaces externes peuvent contribuer à protéger votre organisation contre la cybercriminalité.