Le suivi de la marque n'est plus réservé au marketing...

Table des matières

L'utilisation abusive d'une marque est devenue un problème de sécurité, et non plus seulement une préoccupation liée à une campagne de marketing. Les cybercriminels peuvent se faire passer pour une marque célèbre, puis induire les clients en erreur, récolter des données ou mener des campagnes de fraude.

Souvent, ils ne déclenchent même pas les alertes de sécurité traditionnelles. Un faux profil de cadre ou un site web cloné peut circuler pendant des semaines avant que quelqu'un ne le remarque, en particulier lorsqu'il se trouve en dehors de vos propres canaux.

Cet article présente les tactiques utilisées pour exploiter les marques, de l'usurpation d'identité dans les médias sociaux aux listes de contrefaçons en passant par les domaines de phishing. Vous verrez où ces attaques se produisent, comment elles se propagent et ce que les équipes de sécurité peuvent faire pour y remédier.

Tactiques, techniques et procédures d'exploitation de la marque (TTP)

Comment les cybercriminels prennent-ils le contrôle d'une marque et font-ils croire à son authenticité ? Il existe de nombreuses méthodes, dont certaines sont opportunistes et d'autres font partie d'une campagne plus large. Mais toutes peuvent nuire gravement à la réputation d'une marque et porter atteinte à la perception et à la confiance du public.

Les techniques les plus courantes sont les suivantes :

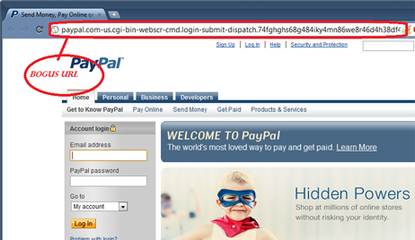

- Squattage de domaine: Enregistrement de domaines similaires avec des caractères intervertis ou des traits d'union ajoutés pour héberger de fausses pages de connexion ou pour distribuer de l'information. logiciels malveillants.

- Hameçonnage l'infrastructure : La création de sites Web clonés, de campagnes de courriels usurpés et de fausses applications pour voler les informations d'identification et rediriger les paiements. Près de 51% de tentatives d'hameçonnage par navigateur comprennent l'usurpation d'identité de la marque.

- Usurpation d'identité d'un dirigeant: Création de faux comptes de médias sociaux qui imitent le leadership public pour solliciter les employés, les clients ou les partenaires.

- Listes de produits contrefaits: Téléchargement de faux articles sur des plateformes de commerce électronique telles qu'Amazon, Alibaba ou Facebook Marketplace pour détourner les ventes ou distribuer des produits dangereux.

- Usurpation d'identité dans les médias sociaux: Lancer de fausses pages de marque, de fausses collaborations marketing avec des influenceurs ou des publicités payées qui dirigent le trafic vers des escroqueries ou... moissonneurs de titres.

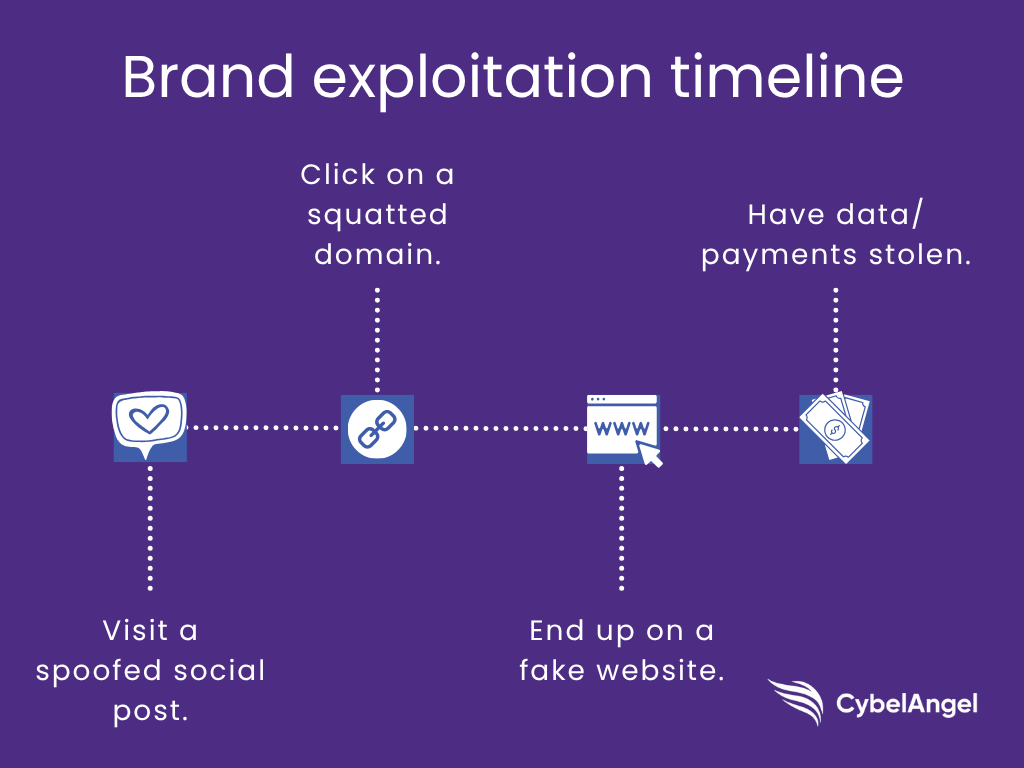

Ces tactiques sont souvent combinées.

Par exemple, vous pouvez visiter un domaine squatté, qui mène ensuite à un faux site, dont la promotion est assurée par un message social falsifié, ce qui entraîne le vol de données clients ou la redirection des paiements.

Surfaces d'attaque à haut volume : Là où se produisent les abus de marque

L'abus de marque se produit sur des plateformes qui ne vous appartiennent pas. C'est en partie ce qui le rend si efficace et si difficile à attraper.

Par exemple, les marques sont souvent confrontées à l'usurpation d'identité sur des canaux de médias sociaux tels que TikTok et LinkedIn, où les escrocs peuvent exploiter les hashtags, les publicités payantes et les tendances du secteur pour gagner rapidement en crédibilité. Et sans outils solides de surveillance des médias sociaux ou d'écoute sociale, cela peut passer inaperçu pendant des semaines.

Voici quelques-uns des environnements les plus couramment visés :

- Plateformes de médias sociaux: Les fausses pages et les comptes d'imposteurs sont utilisés pour promouvoir des escroqueries, détourner des clients ou usurper l'identité d'employés. Par exemple, Reuters a fait état de faux comptes Twitter imiter Disney Junior UK.

- Applications de messagerie: Telegram, WhatsApp et même Slack sont des canaux fréquents pour les contacts non sollicités et l'usurpation d'identité des dirigeants. Ces plateformes offrent une portée et un anonymat, avec peu de surveillance. En mai 2025, Hootsuite averti que des fraudeurs utilisaient WhatsApp et Telegram pour se faire passer pour des représentants d'entreprise, en s'appuyant sur de faux documents pour gagner la confiance.

- Moteurs de recherche et SEO: Des acteurs malveillants diffusent des annonces payantes sur Google en utilisant des domaines similaires, ou détournent les résultats de recherche par le biais de backlinks malveillants et de métadonnées usurpées afin de surclasser le contenu légitime.

- Places de marché: Les produits contrefaits apparaissent souvent sur Amazon, AliExpress ou Facebook Marketplace, avec de faux avis, des images clonées et des marques officielles. De nombreuses marques ne se rendent pas compte de l'existence de ces listes jusqu'à ce que le service clientèle signale les retombées.

- Web sombre et les forums : Les actifs divulgués, les kits d'usurpation d'identité et les informations d'identification volées circulent souvent sur des forums clandestins bien avant que l'escroquerie ne soit mise en place. La surveillance de ces surfaces permet d'obtenir des signaux d'alerte précoces essentiels.

- Plates-formes de financement et de paiement: Zelle et d'autres outils de paiement peer-to-peer sont devenus des cibles de choix pour les escrocs. Rien qu'en 2022, les pirates ont utilisé de fausses marques et de fausses tactiques de communication pour voler plus de $2,6 milliards d'euros provenant des consommateurs américainsLes grandes banques ont donc procédé à des remboursements et à des changements de politique.

- Usurpation d'identité vocale à l'aide de l'IA: Certains attaquants clonent désormais les voix de personnalités publiques ou de dirigeants pour améliorer les appels de phishing. Dans un cas signalé, les escrocs ont utilisé une voix générée par l'IA pour se faire passer pour des hauts fonctionnaires américains.

En fin de compte, les attaquants vont là où se trouve votre public. C'est pourquoi les surveillance de la marque doit s'étendre au-delà de votre domaine, de vos comptes publicitaires et de votre CRM, et atteindre les plateformes et les réseaux que vous ne contrôlez pas.

Points chauds régionaux de la menace : Tendances mondiales en matière d'abus de marque

L'usurpation de marque est un problème mondial, mais il n'est pas réparti uniformément sur l'ensemble du territoire. Certaines régions sont plus actives en raison de lacunes dans l'application de la loi, d'un faible risque de poursuites ou du simple volume d'utilisateurs du commerce électronique et des médias sociaux.

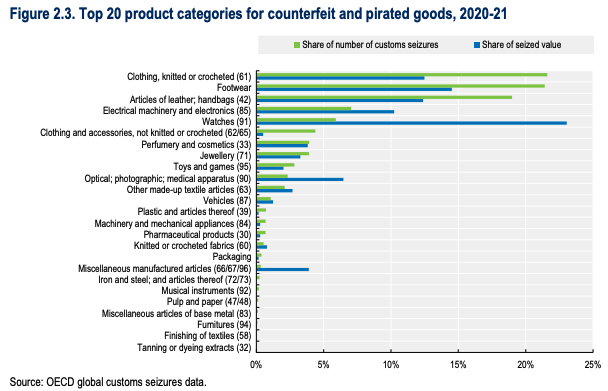

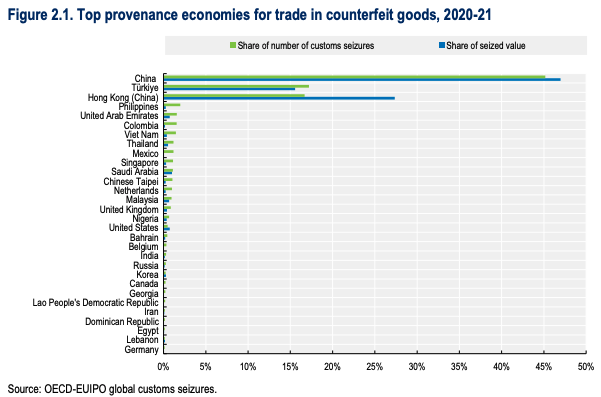

L'EUIPO et l'OCDE ont estimé que le commerce mondial de produits contrefaits et piratés a atteint $467 milliards, l'activité la plus importante étant liée à l'Asie du Sud-Est, au Moyen-Orient et à l'Amérique du Sud.

Les produits expédiés depuis ces régions portent souvent des marques usurpées ou usurpent l'identité d'institutions financières connues, en particulier sur les places de marché en ligne.

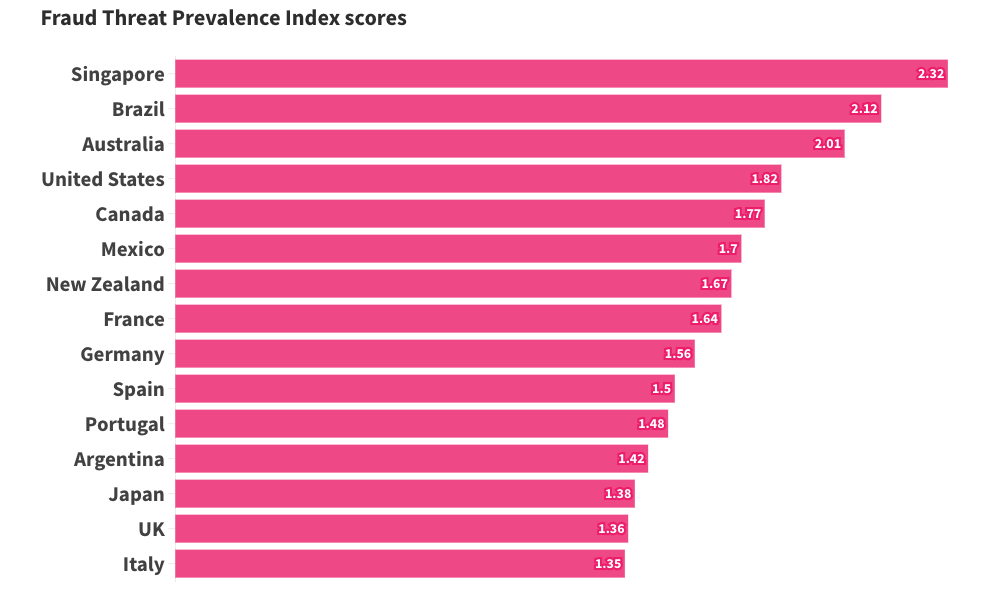

De nouvelles données sur la fraude fournies par la Social Market Foundation révèlent quels sont les pays où la tromperie des consommateurs est la plus grave. Singapour, le Brésil et l'Australie se classent en tête pour la prévalence de la fraude parmi les 15 pays étudiés.

Voyons ce qu'il en est :

- Singapour et Brésil: Les taux élevés de fraude à la consommation et le fort engagement en ligne font de ces régions des points chauds pour les escroqueries impliquant des applications de paiement, de faux services financiers et l'utilisation abusive de marques.

- Australie et États-Unis: Les deux pays figurent parmi les cinq premiers pour l'exposition à la fraude, reflétant des économies numériques fortes associées à des menaces croissantes d'usurpation d'identité.

De plus, les retraits transfrontaliers restent complexes, en particulier lorsque les sites sont hébergés dans un pays, enregistrés dans un autre et promus à partir d'un troisième. C'est pourquoi les surveillance de la marque Les outils doivent fonctionner en temps réel, avec des flux de travail déjà en place pour l'escalade juridique et le démantèlement.

Le coût de l'inaction : Ce que l'exploitation d'une marque entraîne

Lorsque des pirates usurpent l'identité de votre marque, c'est vous qui en subissez les conséquences. Les clients perdent de l'argent. Les équipes d'assistance sont confrontées à un retour de bâton. Et la confiance, une fois rompue, met du temps à se rétablir.

Même si l'escroquerie se trouve sur un site ou une application tiers, la plupart des gens ne feront pas la différence. Si votre nom ou votre logo y figure, ils en déduiront qu'il s'agit d'un site légitime. C'est précisément cette fausse piste qui rend ces attaques si efficaces et si préjudiciables.

Plus l'usurpation d'identité reste indétectée, plus le coût pour votre réputation en ligne est élevé. Vous pouvez être confronté à :

- Perdre des clients qui se laissent abuser par de faux messages, de fausses pages de connexion ou de faux comptes d'assistance.

- S'attirer des ennuis juridiques si les régulateurs décident que votre réponse a été trop lente ou trop faible.

- Perte de temps et d'argent sur le nettoyage, des examens internes aux communications de crise en passant par le rétablissement du référencement.

- Regarder votre marque glisser dans les moteurs de recherche parce que les faux domaines et les faux liens sont noyés dans les vrais.

De plus, l'usurpation d'identité s'étend souvent rapidement. Un faux message peut inspirer des imitateurs. Et un domaine usurpé peut être cloné des dizaines de fois. Sans détection précoce, ce qui commence à petite échelle devient plus difficile à contenir et plus coûteux à nettoyer.

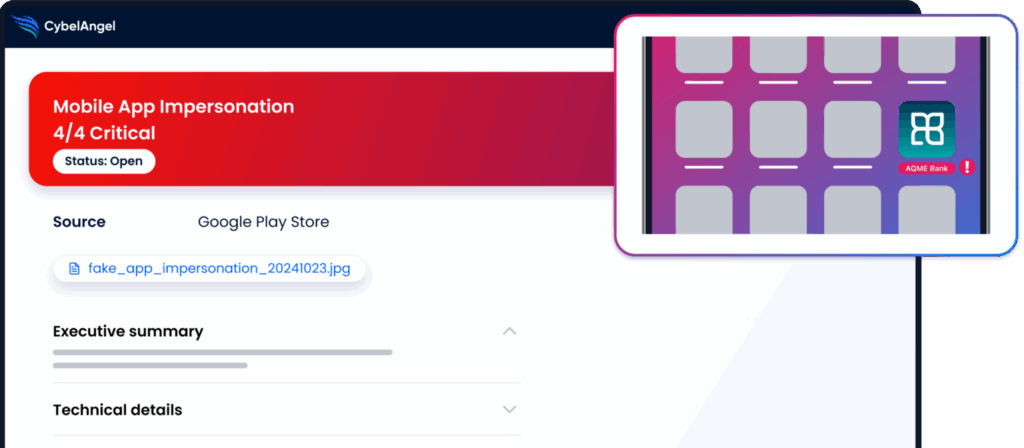

Détection et surveillance : Ce à quoi ressemble la protection moderne des marques

La plupart des campagnes d'usurpation d'identité ne commencent pas par un titre. Elles commencent modestement, par exemple avec l'enregistrement d'un nouveau domaine, un faux profil ou un lien d'hameçonnage dissimulé dans un message social. Lorsqu'elles atteignent les clients, l'infrastructure est déjà en place.

C'est pourquoi la détection précoce est importante. Vous devez avoir une visibilité sur les plateformes, les marchés et les réseaux où votre marque pourrait être utilisée à mauvais escient, même si vous ne les contrôlez pas.

Aujourd'hui, une surveillance efficace de la marque comprend

- Suivi du domaine: Surveillance des nouveaux enregistrements qui ressemblent à votre nom de marque ou qui redirigent vers une infrastructure suspecte.

- Détection des médias sociaux: Signaler les faux profils, les comptes exécutifs usurpés, les mentions sociales inhabituelles et les tentatives d'usurpation d'identité sur les principales plateformes.

- Analyse du marché: Identifier les listes de produits contrefaits et les fausses vitrines utilisant les actifs de votre marque.

- Découverte de l'infrastructure d'hameçonnage: Attraper les sites web et les campagnes de courrier électronique clonés avant qu'ils n'atteignent une masse critique.

- Surveillance du web sombre: Détecter les fuites de matériel de marque ou les kits d'usurpation d'identité avant qu'ils ne soient utilisés.

Mais il ne s'agit pas seulement d'alertes. La surveillance doit inclure une hiérarchisation en temps réel, un contexte et une aide à la prise de décision, afin que les équipes sachent sur quels risques agir et à quelle vitesse.

CybelAngel aide les marques internationales à détecter rapidement les campagnes d'usurpation d'identité sur les domaines, les places de marché, les médias sociaux et le dark web. Grâce aux alertes en temps réel et à l'assistance en cas de retrait, votre équipe peut agir avant que les clients ne soient affectés.

En savoir plus sur son site web services de protection de la marqueet vous aurez fait un pas de plus vers la protection de votre entreprise.

Que faire lorsque votre marque est prise pour cible ?

La détection ne représente que la moitié de la bataille. Une fois l'abus de marque identifié, votre réponse doit être rapide, coordonnée et reproductible, surtout si l'usurpation d'identité est déjà en cours et visible par les clients.

La première étape est l'endiguement. Il peut s'agir d'adresser des demandes de retrait aux bureaux d'enregistrement de domaines, de signaler les faux profils sociaux ou de transmettre les inscriptions frauduleuses aux places de marché. Chaque plateforme a sa propre procédure, et le timing est important. Les retards peuvent accroître à la fois l'exposition et les dommages.

À partir de là, la réponse doit impliquer plusieurs équipes. La sécurité peut se charger de l'enquête technique. Le service juridique gère les demandes de retrait. Les services de communication s'occupent de la communication avec les clients. Il n'y a pas toujours de crise, mais il faut un plan.

Voici ce que ce plan devrait comprendre :

- Des rôles clairs: Sachez qui est responsable de chaque partie de la réponse à la gestion de la crise et comment les équipes communiqueront.

- Modèles de flux de travail: Langage de désistement, avis juridiques et voies d'escalade pré-approuvés.

- Alertes internes: Notifications en temps réel lorsqu'une menace de marque est détectée, et non quelques heures plus tard.

- Examens post-incidents: Tirez les leçons de chaque cas. Mettez à jour votre liste de contrôle, vos outils ou vos seuils de protection de la marque en fonction de ce qui a fonctionné (et de ce qui n'a pas fonctionné).

- Commentaires des clients : Effectuer une analyse du sentiment de la marque pour comprendre comment l'usurpation d'identité a pu affecter la notoriété de la marque, l'expérience du client et la perception du public.

Même si l'usurpation d'identité est traitée discrètement, la prochaine ne le sera pas toujours. Un cahier des charges bien défini fait la différence entre un démantèlement rapide et un désordre public.

Choisir le bon partenaire pour la protection de la marque

La gestion des risques liés à la marque ne se limite pas aux alertes Google. Elle nécessite une portée, une rapidité et un soutien sur toutes les plateformes, dans toutes les régions et pour tous les types de menaces. Le suivi manuel de la marque n'est tout simplement pas à la hauteur. Vous devez automatiser votre gestion de la réputation pour éviter d'être pris au dépourvu.

Lorsque vous évaluez un outil pour optimiser votre stratégie de suivi de la marque, recherchez les éléments suivants :

- Couverture en profondeur: Peuvent-ils surveiller la présence de votre marque via les domaines, les messages sur les médias sociaux, les places de marché et le web profond/obscur ?

- Détection en temps réel: Proposent-ils des alertes en direct lorsque des menaces apparaissent, et non des jours plus tard ?

- Capacité de démontage: Peuvent-ils contribuer à l'élimination du problème, et pas seulement à son traitement superficiel ?

- Intelligence contextuelle: Les alertes sont-elles accompagnées d'une évaluation des risques ou d'indicateurs qui vous aident à trier les mentions de votre marque ?

- Utilisabilité inter-équipes: La plateforme de détection des abus de marque est-elle accessible à la fois aux équipes de sécurité et aux équipes de marque et de communication ?

Certains fournisseurs se concentrent uniquement sur les mentions marketing. D'autres détectent les mesures de menace mais vous laissent le soin de les supprimer. Les outils de gestion de la marque les plus performants bouclent la boucle (de la détection à la résolution) et vous aident à mesurer ce qui s'améliore au fil du temps.

CybelAngel offre une protection de la marque numérique, avec une couverture mondiale, le soutien d'analystes et des flux de travail éprouvés. Réserver une démonstration pour voir comment il peut vous aider à suivre les mentions de votre marque, les sites d'évaluation et à rester au fait de la santé de votre marque.

Dernières réflexions

L'usurpation d'identité peut saper les performances d'une campagne et nuire à l'optimisation des moteurs de recherche ; elle n'affecte donc pas seulement la confiance. Elle érode également vos stratégies de marketing, affaiblit votre présence en ligne et nuit à la performance de votre marque.

Il est primordial de surveiller les mentions de la marque. Protection de la marque doit être votre priorité absolue ; elle doit figurer dans votre programme de veille sur les menaces, dans votre tableau de bord SOC et dans vos manuels d'intervention. Car lorsque les attaquants s'en prennent à votre nom, ce sont vos clients qui paient en premier.