Près de 60% des entreprises ont subi d'importantes violations de données dues à des actions de tiers, le coût total moyen d'une violation de données étant désormais estimé à $4,88 millions en 2024, ce qui marque une augmentation par rapport aux années précédentes. Cela souligne les limites des solutions informatiques conventionnelles pour protéger les données critiques tout au long des chaînes d'approvisionnement complexes.

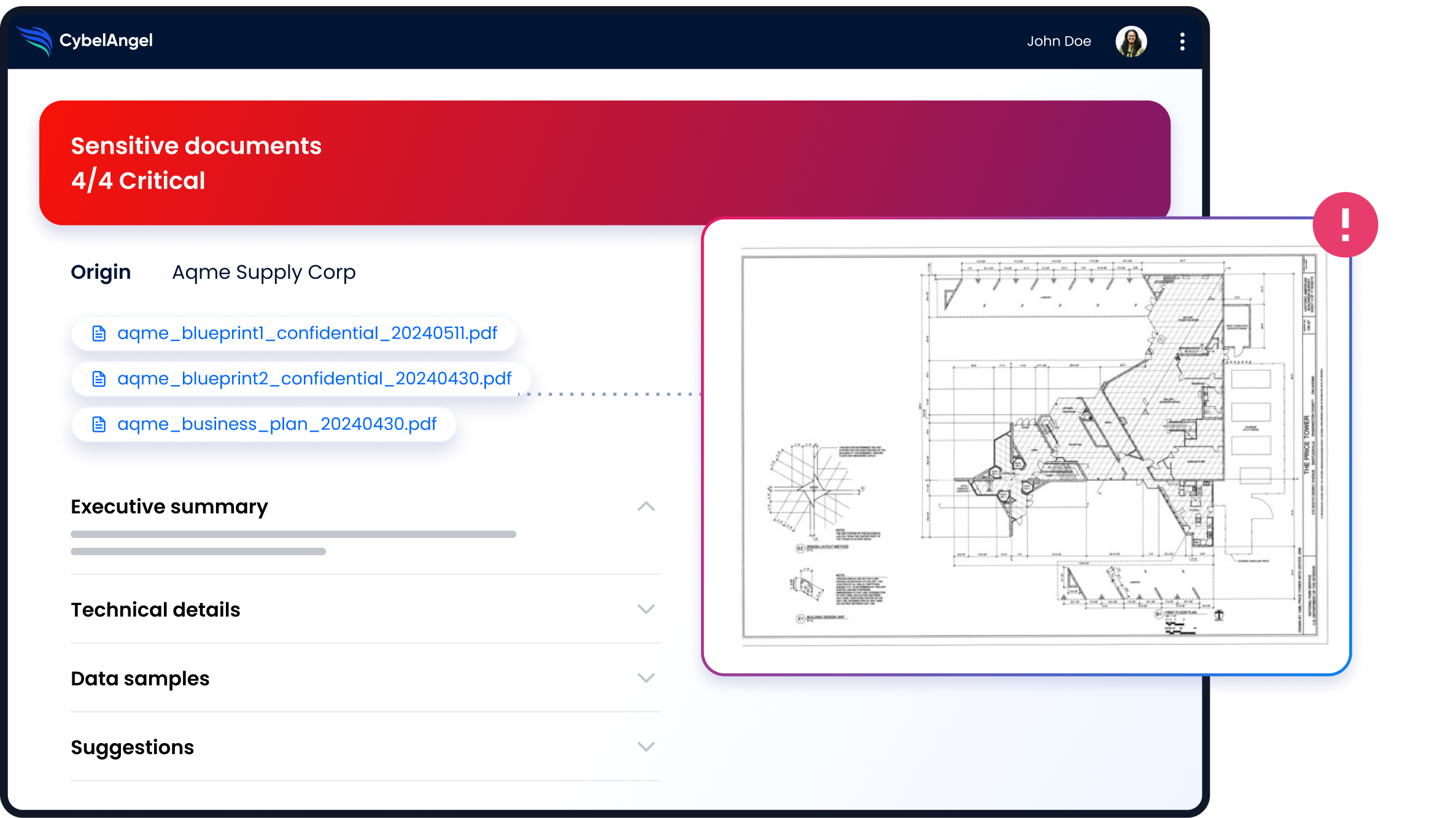

CybelAngel analyse quotidiennement plus de 4,3 milliards d'adresses IP, en utilisant des techniques d'analyse complètes et centrées sur les documents dans toutes les sources accessibles au public.