Comment surmonter les vulnérabilités des signatures numériques

Table des matières

Pourquoi les signatures numériques constituent-elles une cybermenace ?

Pourquoi les professionnels de la cybersécurité devraient-ils se pencher sur ces vulnérabilités ?

Pour les entreprises qui traitent d'importants volumes de données sensibles à la fois au sein de leur système d'exploitation et par le biais de canaux externes, les signatures numériques sont essentielles. Elles protègent l'intégrité des données tout en garantissant que les informations restent accessibles aux utilisateurs autorisés.

Contenu connexe : Lire notre guide EASM : 9 FAQ que tout RSSI devrait connaître.

Poursuivez votre lecture pour découvrir comment la compréhension des vulnérabilités des signatures numériques peut s'avérer essentielle pour protéger votre entreprise contre les menaces de sécurité.

Comment fonctionnent les signatures numériques ?

Tout d'abord, examinons le fonctionnement des signatures numériques.

Les signatures numériques sont des identifiants électroniques cryptés qui vérifient l'authenticité et l'intégrité des documents, communications ou transactions numériques.

Ils veillent à ce que les données échangées soient authentiques :

- A source vérifiée et n'a pas été altéré

- Utilisations les techniques cryptographiques pour faciliter ces processus sécurisés

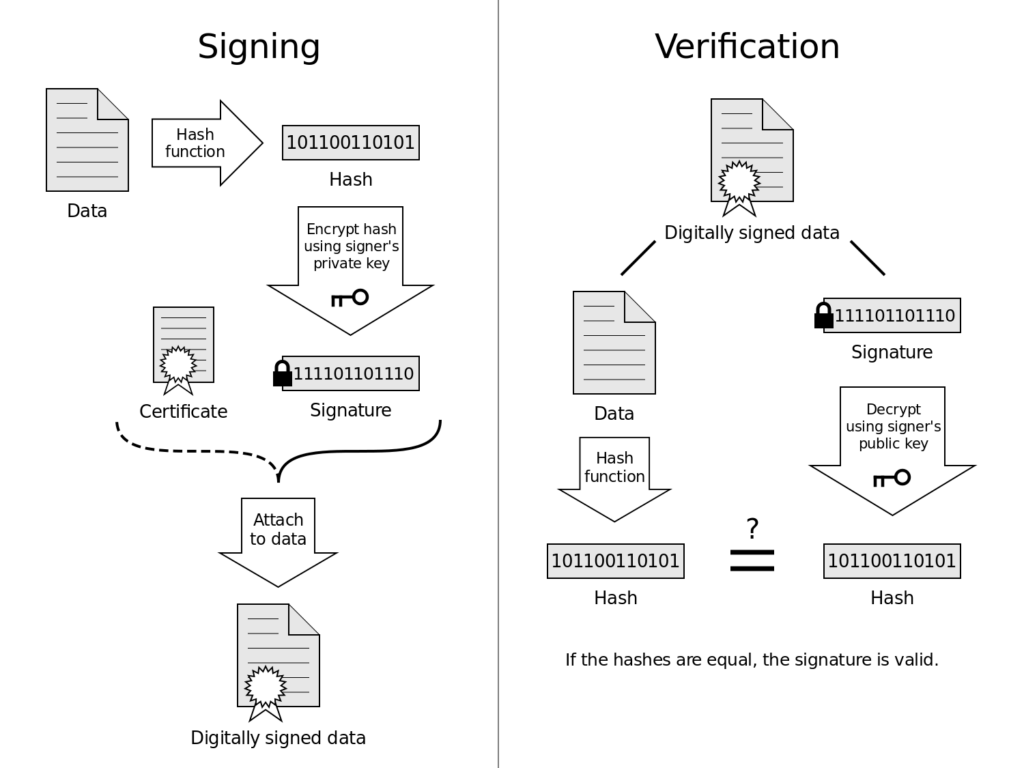

Essentiellement, une signature numérique est une technique mathématique utilisée pour valider l'authenticité et l'intégrité d'un document. Le processus est basé sur l'infrastructure à clé publique (ICP) et comporte deux volets, à savoir le cryptage et la vérification.

Comment une ICP renforce-t-elle la sécurité du réseau ?

Infrastructure à clé publique (ICP) est un cadre essentiel pour la sécurité des signatures, conçu pour décourager les activités malveillantes et renforcer la sécurité des réseaux. Elle implique l'utilisation de processus cryptographiques et de certificats numériques pour authentifier les utilisateurs et les appareils, garantissant ainsi des interactions numériques sécurisées et privées sur différentes plateformes, des navigateurs web aux communications internes de l'organisation. Les principaux objectifs de l'ICP sont de préserver la confidentialité des données sensibles et de confirmer l'identité de l'expéditeur en temps réel.

Passons maintenant en revue les politiques de sécurité et les menaces qui pèsent sur les signatures numériques.

Clés privées et cryptage

Pourquoi les clés privées sont-elles importantes pour l'intégrité des données ?

Un algorithme est utilisé pour générer un hachage à partir du contenu du document ou du fichier confidentiel. Ce hachage, une chaîne de longueur fixe, correspond de manière unique au contenu du document. Celui-ci est ensuite crypté à l'aide de l'ICP.

L'ICP, ou cryptographie asymétrique, génère deux clés :

- Une clé publique

- Une clé privée

Le signataire utilise la clé privée pour crypter (ou "à signer") les données hachées, créant ainsi une signature numérique qui authentifie les données confidentielles et leur source.

Étant donné que la valeur hachée est unique pour les données confidentielles, si l'intégrité des données est altérée de quelque manière que ce soit, la clé ne pourra pas vérifier les données chiffrées avec précision. Cela indique que la sécurité et l'intégrité des données de ce fichier ont été compromises.

Les enseignements de la cybersécurité

Ce qu'il faut retenir :

Lorsque ces données signées sont envoyées, elles sont accompagnées d'un certificat numérique contenant des informations d'authentification sur l'identité de l'expéditeur et la clé publique correspondante. Ce certificat numérique est délivré par une autorité de certification qui doit se conformer aux lois et réglementations locales.

Décryptage dans les signatures numériques

- Une fois que les données hachées et chiffrées sont arrivées à destination, le logiciel du destinataire décrypter le hachage crypté à l'aide de la clé publique envoyée par le certificat.

- La machine du destinataire génère alors de nouvelles valeurs de hachage pour les données brutes envoyées. Si les deux valeurs semblent égales, l'intégrité du document a été préservée et la transaction est validée.

Les enseignements de la cybersécurité

Ce qu'il faut retenir :

Bien que les signatures numériques soient efficaces et nécessaires pour mener nos activités en ligne, elles ne sont pas infaillibles. Les signatures numériques présentent des vulnérabilités et des failles qui peuvent être exploitées par des acteurs malveillants ciblant votre entreprise.

Source : Centre d'études avancées, Recherche et développement en Sardaigne (CRS4), disponible. ici

Source : Centre d'études avancées, Recherche et développement en Sardaigne (CRS4), disponible. ici

Trois menaces pour la sécurité des signatures numériques

Voici trois menaces principales à examiner en tant que RSSI.

1 : Certificats numériques frauduleux et hameçonnage dans les médias sociaux

La légitimité des signatures numériques dépend du certificat qui authentifie le contenu et le signataire. Bien qu'il existe plusieurs autorités de certification numérique réputées et légitimes qui permettent aux entreprises d'obtenir des certificats numériques, les certificats numériques frauduleux et faux constituent un problème croissant en matière de cybersécurité.

Pourquoi ?

- Certificats légitimes disponibles à l'achat sur le dark web

- Les acteurs malveillants ont de plus en plus tendance à se faire passer pour des dirigeants d'entreprise.

Ces attaques frauduleuses commencent par ingénierie sociale. Une fois que les pirates ont terminé leur reconnaissance, par le biais de sources accessibles au public telles que LinkedIn, ils commencent leur attaque pour tromper l'autorité de certification. Les pirates utilisent les domaines de premier niveau d'entreprises légitimes pour tromper les autorités de certification au cours du processus de validation de l'identification.

Une fois cette étape franchie, l'acteur de la menace est libre d'acheter des certificats vérifiés qu'il peut utiliser pour envoyer à ses victimes des logiciels malveillants dignes de confiance.

2 : Clés volées et logiciels malveillants

Les signatures numériques peuvent également être exploitées par des acteurs malveillants par l'intermédiaire du système PKI.

Les attaquants peuvent utiliser la force brute, l'ingénierie sociale ou d'autres moyens pour voler des clés privées qui appartiennent à votre organisation ou à l'un de vos tiers. Ces clés peuvent ensuite être utilisées pour signer des logiciels malveillants, qui vous sont envoyés sous la forme d'un dossier certifié et sécurisé, en contournant les mesures de sécurité telles que les filtres de navigateur et les programmes antivirus que vous avez peut-être installés.

Un cas d'utilisation d'un logiciel malveillant

Par exemple, des chercheurs en cybersécurité ont découvert un logiciel malveillant signé numériquement à l'aide de clés compromises de la multinationale L'entreprise technologique taïwanaise D-Link. Ce logiciel malveillant, propagé par le groupe de pirates informatiques malveillants, BlackTechIl s'agit essentiellement d'une porte dérobée utilisée pour voler des données propriétaires et cibler les utilisateurs de navigateurs tels que Google Chrome, Internet Explorer, Bing de Microsoft et d'autres programmes.

Bien que D-Link ait depuis révoqué les certificats et les clés volés, BlackTech continue d'utiliser le certificat révoqué car souvent, même si les logiciels antivirus recherchent un certificat, ils n'en vérifient pas la validité.

3 : Systèmes de détection compromis

Les autorités de certification compromises compromettent à leur tour les méthodes de détection.

Les signatures numériques et leurs certifications devenant le fondement des entreprises numériques, la sécurité des paysages numériques repose fortement sur les autorités de certification.

En 2011, souvent connue sous le nom de La pire année pour les autorités de certificationDes géants de la certification numérique, dont ComodoCA et l'autorité de certification néerlandaise (DigiNotar), ont été compromis. Il en a résulté plusieurs émissions frauduleuses de certificats numériques dans des domaines tels que Yahoo, Google, Skype, etc. La compromission d'une autorité de certification peut avoir des conséquences allant de la fraude économique perpétrée par des attaquants bien connus à la cyberguerre.

Quels sont les exemples de vulnérabilités ?

Mais ce qui est pire qu'une autorité de certification compromise, c'est une autorité négligente.

Au cours des dernières années, les utilisateurs actifs de certificats numériques sont passés de quelques grandes entreprises de fabrication de logiciels à de nombreux développeurs de logiciels individuels et petites entreprises. Il devient de plus en plus difficile pour les autorités de certification de vérifier les activités malveillantes et de savoir en temps réel à qui elles délivrent des certificats authentiques.

La détection des intrusions devient plus difficile

Certaines autorités de certification exigent une vérification de base, comme le passeport d'une personne ou les données d'enregistrement d'une entreprise.

Par conséquent, un cybercriminel pourrait légalement acheter un certificat authentique pour signer numériquement ses logiciels malveillants. Dans ce cas, il arrive très souvent que les autorités de certification ne rappellent pas le certificat, ce qui maintient l'authenticité du certificat et entraîne la diffusion de logiciels plus dangereux.

Aujourd'hui, les pirates utilisent souvent des certificats numériques obtenus légalement pour donner l'impression qu'une application mobile est sûre, puis l'utilisent pour attaquer votre téléphone ou installer des logiciels malveillants.

Examinons ces incidents ciblés sur les applications mobiles.

Aperçu des logiciels malveillants : Fouiller dans les applications mobiles compromises

Ces trois vulnérabilités d'applications mobiles ciblent les utilisateurs basés sur le comportement pour obtenir un accès.

Coup de projecteur sur la vulnérabilité (CVE-2020-4099)

En 2020 les chercheurs ont découvert la vulnérabilité (CVE-2020-4099) selon laquelle si une application est signée à l'aide d'une clé égale ou inférieure à 1024 bits, l'application est vulnérable aux signatures numériques falsifiées.

Par conséquent, un acteur malveillant pourrait potentiellement modifier l'application pour y inclure une porte dérobée ou un logiciel malveillant et forger la même signature numérique pour la sécuriser à nouveau. La vulnérabilité a été découverte dans l'application mobile HCL Verse, une application de messagerie mobile pour les téléphones Android. Selon Google Play, l'application compte aujourd'hui plus d'un million de téléchargements.

Coup de projecteur sur la vulnérabilité (CVE-2023-12345)

En 2023, une vulnérabilité critique (CVE-2023-12345) a été découverte dans l'application bancaire mobile populaire d'une grande institution financière. La vulnérabilité provient d'une mauvaise validation des entrées côté serveur, permettant aux attaquants d'injecter du code malveillant et potentiellement d'obtenir un accès non autorisé à des données financières sensibles et à des comptes d'utilisateurs.

Ce logiciel malveillant existait dans la manière dont l'application gérait les connexions Bluetooth, ce qui permettait à un attaquant se trouvant à portée d'envoyer des paquets spécialement conçus et d'exploiter la vulnérabilité pour potentiellement conduire à un vol de données, à la compromission de l'appareil et à d'autres activités malveillantes.

La vulnérabilité a affecté les versions Android et iOS de l'application, mettant en danger des millions d'utilisateurs jusqu'à la publication d'un correctif.

Coup de projecteur sur la vulnérabilité (CVE-2024-54321)

Une autre vulnérabilité (CVE-2024-54321) a été découverte dans une application populaire de médias sociaux à la mi-2024, qui pourrait permettre à des attaquants de contourner les mesures d'authentification et d'obtenir un accès non autorisé à des comptes d'utilisateurs et à des données privées.

La vulnérabilité était liée au stockage non sécurisé des jetons d'authentification sur l'appareil, ce qui permettait à un attaquant disposant d'un accès physique d'extraire les jetons et d'usurper l'identité de l'utilisateur. L'application comptait plus de 500 millions d'utilisateurs actifs à l'époque, ce qui rendait l'impact potentiel de la vulnérabilité important.

Abus de signature de code

La signature de code est le processus de signature numérique d'un logiciel afin d'en valider la source et l'intégrité pour les utilisateurs. Les développeurs de logiciels signent leur logiciel à l'aide d'un certificat numérique afin d'authentifier leur code, de confirmer son originalité et d'établir la légitimité du codeur. Ce processus permet non seulement d'accroître la réputation du code, en indiquant qu'il n'est pas malveillant, mais joue également un rôle crucial dans le maintien de la sécurité et de l'intégrité des données des codes internes, des scripts ou des paquets au sein des entreprises.

Toutefois, la signature de code peut faire l'objet d'abus de la part de pirates informatiques. Ceux-ci peuvent toujours acquérir un certificat, légalement ou illégalement, pour avaliser leur code nuisible. La présence d'un certificat et d'une signature de code peut induire en erreur les méthodes de détection. Au final, les utilisateurs croient que le logiciel est sûr et fiable.

Comment protéger l'intégrité des données de votre code ?

Pour limiter ces risques, il est essentiel d'intégrer des pratiques de veille et de détection des menaces. Ces mesures peuvent alerter les développeurs et les équipes de sécurité en cas de certificats potentiellement compromis ou d'activités de signature inhabituelles. En outre, l'utilisation de notifications pour toute anomalie détectée au cours du processus de signature du code peut constituer un système d'alerte précoce. Cela permet alors une enquête rapide et des efforts de remédiation.

En outre, il est fondamental de sécuriser le serveur web et l'infrastructure utilisés pour les processus de signature de code contre tout accès non autorisé.

Nos systèmes de détection de la surface d'attaque externe aident les équipes de cybersécurité à faire face à toutes sortes de situations, des attaques planifiées par ransomware aux complots du dark web. Découvrez comment nous pouvons aider.

Cas d'utilisation d'une cyberattaque : SolarWinds

En 2021, l'entreprise américaine de développement de logiciels SolarWinds a été victime d'une cyberattaque majeure menée par un groupe de pirates informatiques russes. Cet incident a mis en évidence les vulnérabilités présentes lorsqu'il n'y a pas de lien solide entre le dépôt de code source et le système de signature du code. Les attaquants ont pu injecter un code malveillant dans le code source avant qu'il ne soit soumis au processus de signature numérique. Cela a conduit à une infection estimée de plus de 18 000 systèmes dans le monde et causé des milliards de dollars de dommages.

Cette cyberattaque met en évidence la nécessité de mettre en place des mesures de sécurité globales, notamment des systèmes avancés de renseignement sur les menaces, des capacités renforcées de détection des menaces et des protocoles de notification efficaces, afin de préserver l'intégrité des pratiques de signature de code.

Vulnérabilités d'exécution peu connues

Une vulnérabilité moins connue est exploitable lors de la vérification des signatures numériques.

Voici ce qu'il faut savoir.

Lors de l'exécution d'un certificat numérique, l'algorithme a tendance à négliger la taille de l'espace de stockage de l'en-tête. Souvent, cet espace est utilisé par les développeurs de logiciels pour ajouter des liens ou un nouveau contenu au code sans avoir à modifier le code principal et à le réauthentifier et le re-signer à nouveau. Cependant, les pirates informatiques peuvent exploiter cette possibilité en ajoutant un contenu dangereux dans cet espace. Ils peuvent le faire sans jamais avoir à modifier le contenu protégé par la signature.

L'algorithme de vérification pourrait potentiellement exécuter ce contenu dangereux pendant l'exécution du code, malgré la sécurité fournie par la signature. En outre, grâce à la signature numérique, le logiciel malveillant ne sera probablement pas détecté par les pare-feu.

Malheureusement, bien qu'il ne s'agisse pas d'une méthode illégale, puisqu'ils ne défigurent pas la signature, il s'agit d'une zone grise. Les pirates peuvent mener des attaques malveillantes dans le cadre de la légalité.

Soyez prudent lorsqu'il s'agit de ces questions moins connues.

La sécurité des signatures numériques est vraiment essentielle

Les signatures numériques sont vitales pour les opérations commerciales modernes en ligne, mais elles sont vulnérables à plusieurs exploits. Alors que nous dépendons de plus en plus des certifications numériques, il est impératif de comprendre ces risques. Il en va de même pour la mise en œuvre de mesures de sécurité solides afin de protéger l'intégrité de vos données.

Pour renforcer la sécurité, il est essentiel d'être aussi vigilant avec l'authenticité numérique qu'avec les mesures de sécurité physique. Il est essentiel de comprendre la fonction et les vulnérabilités potentielles des signatures numériques pour maintenir une cybersécurité solide.

Vous souhaitez en savoir plus sur les menaces qui pèsent sur la sécurité ? Lire notre rapport annuel résumé exécutif ou regarder les points forts du rapport de notre RSSI Todd Carroll.