Pourquoi les menaces Microsoft SMBv1 persistent [Relevez ces défis]

Table des matières

SMBv1 et ses variantes peuvent sembler identiques. Mais elles posent des défis différents à tous les systèmes d'exploitation.

Saviez-vous que, bien que Microsoft ait supprimé SMBv1 dans une mise à jour de sécurité datant de 2013, il reste une fenêtre privilégiée (et disponible !) pour les applications suivantes ransomware attacks?

Dans ce blog, nous verrons pourquoi les vulnérabilités de SMBv1 continuent d'être exploitées et comment les attaquants distants sont incités à exploiter les attaques via différents ports SMB.

Nous examinerons également la manière dont vous pouvez effectuer des mises à jour de sécurité efficaces pour contrer le ciblage des versions PME.

En fin de compte, vous serez guidé sur la piste continue des questions de cybersécurité liées à SMBv1.

SMBv1 et logiciels malveillants : L'histoire jusqu'à présent

Fin 2016 et début 2017, des acteurs de la menace connus sous le nom de Les courtiers de l'ombreLa Commission européenne a publié des outils de piratage offensif obtenus auprès du groupe Equation, un groupe que plusieurs évaluations indépendantes relient à l'Agence nationale de sécurité des États-Unis (NSA).

Certains de ces outils ont ensuite été intégrés à divers logiciels malveillants, le summum ayant été atteint en mai et juin 2017, lorsque le programme de lutte contre le terrorisme a été mis en place. Le ransomware WannaCry et NotPetya/Nyetya Les attaques "wiper" ont infecté ou détruit des centaines de milliers d'ordinateurs dans le monde entier. Ces attaques ont exploité une vulnérabilité dans SMBv1 pour diffuser rapidement leurs logiciels malveillants sur des réseaux comportant des hôtes vulnérables. Les deux attaques ont également utilisé Mimikatz, un outil de capture de mot de passe, pour proliférer.

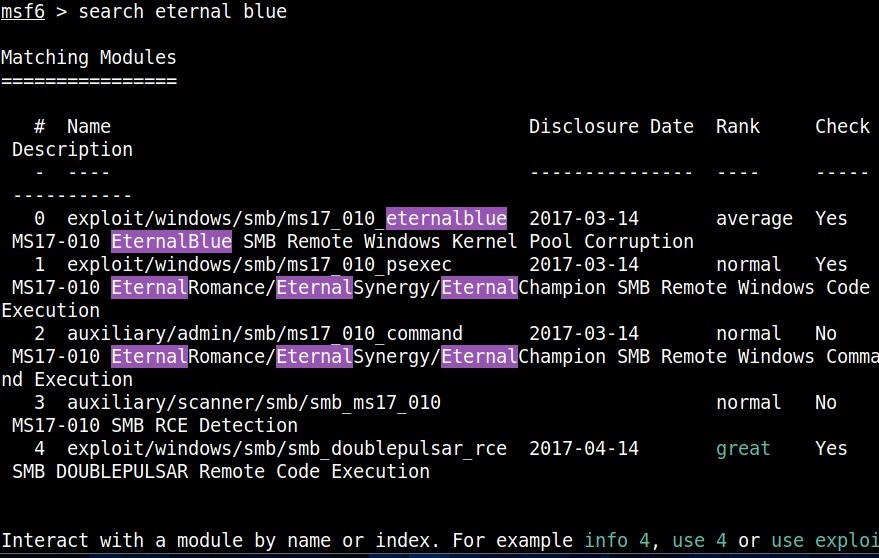

La version adaptée de l'exploit EternalBlue utilisée dans les attaques a été combinée à un second outil de la NSA, DOUBLEPULSARIl s'agit d'un logiciel qui permet l'exécution de code arbitraire à distance et la diffusion de la charge utile de WannaCry.

Malgré l'intensification des efforts de Microsoft en matière de divulgation coordonnée des vulnérabilités le résultat final a été le chiffrement des ordinateurs de centaines de milliers de victimes, d'entreprises et de gouvernements, dans près de 150 pays.

Nous sommes aujourd'hui dans les années folles et, bien que de manière légèrement différente, la même conversion de serveur SMBv1 est toujours d'actualité.

Un rapport de Rapid7 a révélé qu'en mars 2020, entre 500 000 et 1,3 million d'appareils utilisaient des services SMB, et seulement 343 000 appareils environ utilisaient SMBv1 avec l'authentification désactivée (requête Shodan). La grande majorité d'entre eux utilisent des systèmes d'exploitation Unix, et non Windows. En 2020, Avast a déclaré avoir bloqué environ 20 millions d'ordinateurs de type EternalBlue tentatives d'exploitation par mois.

Il s'agit d'une amélioration nette par rapport à l'année précédente. Statistiques Rapid7 et Shodan de 2017Le premier est l'année où entre 2,3 et 5,5 millions d'appareils fonctionnaient avec les services SMB, et le second est l'année où les services SMB ont été mis en place, lorsque ce nombre est tombé entre 700 000 et 1,7 million. Ce n'est pas tout à fait une éradication, et cela n'élimine pas non plus le risque de variantes ou de nouvelles familles de logiciels malveillants utilisant les mêmes exploits. En 2022, les attaques se sont poursuivies avec 91,88% sur le port 445, qui est la vulnérabilité la plus courante du port SMB.

Les rançongiciels ne sont pas la seule menace pour les PME

Alors que la CISA recommande vivement de désactiver SMBv1 en interne sur les réseaux en raison de ses vulnérabilités, des gangs de ransomware comme WannaCry et NotPetya ont attendu dans les coulisses pour cibler ceux qui ne l'ont pas fait.

Mais d'autres menaces passent également inaperçues (notamment l'exploitation d'informations sensibles).

Accès non authentifié aux documents partagés via le protocole SMB peuvent être tout aussi préjudiciables aux organisations. De retour en 2017, 42% de serveurs avec des ports SMB ouverts a également permis aux invités d'accéder à leurs données.

CybelAngel détecte régulièrement des serveurs de PME hébergeant publiquement des milliers de documents sensibles et alerte ses clients à ce sujet. Dans un rapport précédent, CybelAngel a documenté la détection de 70 milliards de fichiers sur près de 500 000 serveurs uniques en un mois.

Les serveurs que nous identifions appartiennent souvent à des tiers et à des fournisseurs. Ils existent souvent en dehors du périmètre d'attaque et du contrôle de l'organisation (et de toute personne utilisant un appareil Microsoft Windows).

Les serveurs ouverts SMB/CIF peuvent contenir :

- Informations confidentielles concernant l'architecture informatique d'une entreprise

- Mots de passe

- Identifiants de l'entreprise pour l'accès aux plates-formes et dispositifs internes

- Autres diplômes pour d'autres authentifications

Comment se protéger contre les exploits de SMBv1 ?

Le US-CERT conseille la prudence lorsqu'il s'agit de désactiver ou de bloquer le SMB, car cela peut entraver l'accès aux ressources partagées telles que les fichiers et les appareils. Ils conseillent aux organisations d'évaluer soigneusement les compromis entre le renforcement de la sécurité et les perturbations opérationnelles potentielles avant de mettre en œuvre des changements.

D'une manière générale, il convient d'appliquer régulièrement des correctifs à ce logiciel et de s'assurer que vous pouvez revenir en arrière en cas de problème.

- Désactiver l'option non authentifié/guest/anonyme Accès SMB nous permettant (et à d'autres) de trouver vos documents sensibles.

- Si vous n'avez pas besoin de SMB, ne le laissez pas ouvert. Bloquez les ports 139 et 445 sur le périmètre de votre réseau.

- Si vous en avez besoin, donner la priorité à la mise à niveau vers les versions SMBv2 ou SMBv3. Elle est standard sur Windows 10, car SMBv1 n'est manifestement plus pris en charge par Windows.

- Sauvegardez vos données - en toute sécurité, sur un serveur dont l'authentification est correctement configurée et le cryptage solide

- Investir dans une solution de sécurité lourde et complète qui scanner votre périmètre externe pour les attaques externes. Les fournisseurs qui travaillent dans le domaine de l'EASM sont un atout essentiel dans votre défense contre le partage de fichiers par des tiers,

Pour conclure, les ressources sur les vulnérabilités de Microsoft

Dans l'ensemble, il est clair qu'il est recommandé de désactiver SMBv1 et de passer à des versions plus récentes et plus sûres du protocole sous Windows. De nombreuses attaques de ransomware mentionnées ci-dessus peuvent être atténuées. L'application de correctifs aux systèmes, la désactivation de SMBv1 et le respect des meilleures pratiques en matière de sécurité permettent d'éviter des dommages importants.

Voici quelques ressources smb 1.0 classiques pour vous aider à gérer les correctifs et la désactivation de l'infrastructure SMB :

- Guide des vulnérabilités Microsoft SMBv1- CISA

- Guide des meilleures pratiques de sécurité pour les PME-CISA

- Comment détecter, activer et désactiver SMBv1, SMBv2 et SMBv3 dans Windows ?- Microsoft

Vous pouvez également vous familiariser avec les meilleures pratiques générales en matière de sécurité des disques durs sur notre site Web blog.