Quels sont les principaux risques liés aux appareils connectés à Internet ?

Table des matières

C'est le mois de la sensibilisation à la cybersécurité, alors attaquons-nous à un casse-tête courant pour les équipes SOC.

Quel est le point commun entre une faible puissance de traitement, une sécurité réseau médiocre et des mots de passe basiques ? La réponse est simple : les appareils IdO.

Les appareils IoT, ou appareils connectés à l'internet, sont difficiles à sécuriser et faciles à compromettre. C'est pourquoi ils sont également appréciés des cybercriminels, qu'il s'agisse de lancer des réseaux de zombies à grande échelle ou de les utiliser pour d'autres formes d'hameçonnage à l'aide de logiciels malveillants.

Dans ce guide, nous examinons pourquoi les actifs interconnectés tels que les applications mobiles, les appareils IoT, l'infrastructure de cloud hybride, les sites web, les technologies opérationnelles et... même les appareils BYODLes menaces qui pèsent sur les systèmes d'information et de sécurité (SOC) sont toujours un problème pour les RSSI et les équipes SOC. Nous explorerons également les pourquoi qui explique comment les pirates peuvent accéder à des données personnelles et s'en procurer à partir des vulnérabilités des systèmes d'exploitation et d'autres éléments.

Si vous souhaitez passer en revue la myriade de faiblesses qui découlent des appareils non sécurisés et des smartphones, c'est le moyen idéal de vous mettre à jour.

Mais tout d'abord, examinons l'augmentation des cyberattaques liées aux appareils en réseau.

Pourquoi les risques de cybersécurité augmentent-ils avec l'internet des objets ?

En fait, il y a une longue liste de raisons pour lesquelles c'est le cas, ce qui est frustrant étant donné que les ventes et les fournisseurs de services continuent de se développer. Après tout, les données prévoient que le nombre total d'appareils IoT connectés sera de l'ordre de 1,5 milliard d'euros. double à environ 40 milliards d'euros d'ici à 2030 (en dépit des problèmes liés à la chaîne d'approvisionnement).

Passons en revue les cinq principales menaces.:

1: Les dispositifs IdO sont synonymes de croissance explosive: La surface d'attaque des appareils IoT ne cesse de s'étendre, parallèlement à la prolifération massive des appareils, d'année en année. Selon le Rapport d'IoT Analytics sur l'état de l'IdO à l'été 2024On peut donc s'attendre à une croissance de 2,2 milliards d'appareils d'une année sur l'autre au cours de la période 2023-2024.

2: Les mesures de sécurité insuffisantes sont la norme: La rapidité est synonyme de réduction des coûts. Il semble que les priorités en matière de sécurité soient reléguées au second plan par les fabricants, qu'il s'agisse de la faiblesse des mots de passe par défaut ou de l'absence de chiffrement. Selon une étude réalisée par le Institut PonemonEnviron 32% des organisations analysent les vulnérabilités des appareils IoT, et seulement 31% effectuent des tests de pré-certification des appareils avant leur déploiement.

3: La complexité est reine: Les écosystèmes IoT, caractérisés par leur complexité, impliquent un ensemble diversifié d'appareils, de plateformes et de protocoles qui interagissent de manière complexe, ce qui entraîne souvent des failles de sécurité potentielles. Un rapport de HP indique que 70% des appareils IoT sont vulnérables aux attaques en raison de la complexité de leurs environnements, ce qui peut laisser des failles dans la sécurité.

4: Questions relatives à la confidentialité des données: Les données collectées par les appareils IoT constituent un autre problème récurrent. Elles soulèvent des questions importantes en matière de protection de la vie privée, en particulier lorsqu'elles sont partagées ou vendues à des tiers. Lorsque les tendances en matière de travail à distance sont ajoutées au mélange, cela devient encore plus compliqué grâce aux appareils IoT qui se connectent à des réseaux publics wifi non sécurisés.

5: Attaques par déni de service et attaques de réseaux de zombies: Au cours du premier semestre 2023, les attaques DDoS ont augmenté de 300% à elles seules ! Les appareils IoT compromis permettent aux pirates d'intensifier leurs attaques de manière durable. Par exemple, le Sphynx de BlackCat variante de ransomware intègre le cadre Impacket pour l'extraction d'informations d'identification et l'outil RemCom pour l'exécution de commandes à distance, ce qui permet des mouvements latéraux plus avancés au sein des réseaux compromis.

Nous savons tous que le RaaS est une activité importante. Mais comme de plus en plus de partages dans le cloud, de stockage de données et d'appareils IoT sont exposés, vous pouvez vous attendre à ce que les attaquants explorent tous les types de méthodes sophistiquées grâce à l'altération des données et à l'augmentation de la puissance de calcul.

A retenir pour votre équipe:

Les appareils IoT mal sécurisés ou mal configurés présentent divers risques, notamment l'accès non autorisé, l'exposition des données, le vol de données et les attaques DDoS.

Examinons plus en détail les mesures préventives et les étapes de la formation de votre service informatique.

Comment atténuer les risques de cybersécurité liés aux dispositifs connectés ?

Il est clair comme de l'eau de roche que chaque terminal offre un point d'entrée aux pirates, et plus il y a d'appareils connectés au web, plus il y a de terminaux. Il est essentiel de considérer la protection des données comme un sujet à part entière. Chaque nouvel appareil connecté à votre réseau augmente considérablement le risque de piratage. surface d'attaque de votre réseau.

Qu'en est-il de l'atténuation ?

Tout d'abord, il est essentiel que les organisations fassent appel à des experts en cybersécurité dès les premières étapes de la planification de leurs activités afin d'atténuer efficacement les risques numériques. Lorsque des décisions sont prises sans tenir compte du paysage numérique - comme l'adoption de politiques de travail à domicile ou de pratiques BYOD (apportez votre propre appareil) - les organisations se rendent vulnérables aux violations de données.

Les RSSI qui sont impliqués dans ces processus de décision peuvent réduire ces risques de manière significative en veillant à ce que :

- Correct les protocoles d'authentification

- Automatisation des processus de sécurité pour plus d'efficacité

- Boosté la fonctionnalité des outils de sécurité pour faire face aux différentes menaces.

Le paysage de la cybersécurité est encore compliqué par l'expansion rapide des dispositifs de l'internet des objets (IdO). En 2023, on estime à 15,14 milliards le nombre d'appareils IoT utilisés dans le monde, et l'on s'attend à une croissance continue. Cette prolifération élargit la surface d'attaque pour les cybercriminels, attirant l'attention sur l'importance de stratégies de sécurité complètes qui englobent à la fois les dispositifs informatiques traditionnels et l'écosystème IoT en plein essor. L'automatisation de la détection et de la réponse aux menaces devient ici inestimable, car le grand nombre d'appareils rend la surveillance manuelle peu pratique.

En outre, les appareils IoT, y compris les routeurs et les caméras de sécurité, sont de plus en plus souvent des cibles privilégiées pour les attaquants, ce qui a entraîné une augmentation considérable des attaques de logiciels malveillants sur ces appareils. RouteursEn particulier, l'Internet est à l'origine d'un grand nombre d'infections liées à l'IdO, offrant aux pirates une passerelle vers d'autres appareils connectés au sein des réseaux.

Qu'est-ce qu'un dispositif non géré ?

Lorsque votre employé accède à la base de données de votre entreprise via son iPad sur un appareil sans fil, ce sont deux appareils non gérés qui accèdent à vos données - son iPad et le routeur sans fil. Lorsque les entreprises permettent à des appareils non gérés d'accéder à leurs réseaux, ces appareils augmentent la surface d'attaque. Les pirates peuvent alors facilement accéder à ces réseaux et exploiter leurs données.

Êtes-vous prêt à protéger vos données sensibles accessibles par des appareils non gérés ?

Autre question clé : disposez-vous des outils de sécurité des points d'accès pour soutenir les politiques de travail à distance ? Et aussi pour apporter votre propre appareil ? Pour de nombreuses organisations, ce n'est pas le cas.

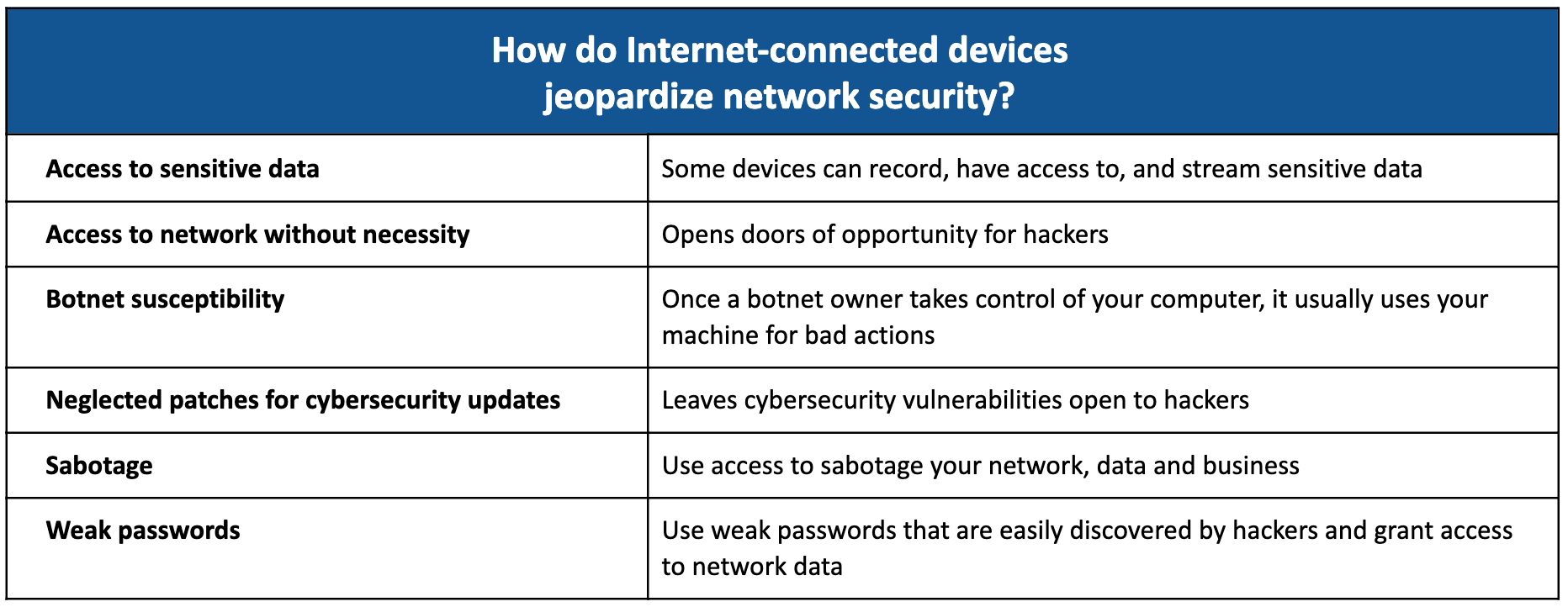

Dans la liste ci-dessous, vous verrez comment les appareils connectés à l'internet mettent en péril la sécurité du réseau. Les risques sont élevés lorsqu'il s'agit de permettre à des appareils connectés à l'internet et non gérés d'accéder au réseau de votre organisation.

Si les fuites de données sont inévitables, les dommages sont facultatifs. Examinons les mesures spécifiques que vous devez prendre pour prévenir les risques de sécurité.

5 étapes pour prévenir les risques de sécurité liés aux appareils connectés

- Connaître les risques: Découvrez tous les appareils connectés à Internet sur votre réseau.

- Rattraper sa vie: Patch des imprimantes et d'autres dispositifs faciles à patcher.

- Segmenter tous les appareils connectés au web à travers des VLANs: Segmentez vos appareils ! Cela vous aidera à savoir combien et quel type d'appareils accèdent à vos données.

- Activer la surveillance active: Utiliser l'intelligence augmentée (apprentissage automatique + analyse humaine) pour découvrir et enquêter activement sur les fuites de données critiques.

- Recevez des alertes instantanées : Pour les fuites de données sensibles via un appareil connecté à Internet ou d'autres méthodes.

Conclusion

Alors, comment savoir si votre surface d'attaque est sous surveillance ? Chez CybelAngel, nous protégeons votre surface d'attaque externe grâce à notre suite EASM. S'il est trop tard et que vous avez été piraté, vous pouvez faire appel à notre service de protection des données. service d'assainissement. Vous réduirez votre temps de démontage en utilisant le 85%.

C'est tout pour ce blog. Nous espérons que vous examinerez la sécurité des données de votre écosystème IoT !