30 wichtige Metriken zur Cybersicherheit, die Sie als CISO verfolgen sollten

Inhaltsübersicht

Hier finden Sie 30 der besten KPIs, die Sie in Echtzeit verfolgen können, um Cyberangriffen einen Schritt voraus zu sein und Ihr Risikomanagement als CISO besser zu kontrollieren.

"Wenn Sie Prognosen machen müssen, dann machen Sie sie oft."

Edgar Fiedler

Die Cybersicherheit eines Unternehmens ist ein komplexes und sich ständig weiterentwickelndes Gebilde.

Aber eine Sache, die sich nie ändert?

Es ist die ständige Uneinigkeit zwischen CISOs, CIOs und Stakeholdern darüber, welche Cybersicherheitskennzahlen tatsächlich wichtig sind.

In diesem Blog gehen wir darauf ein, welche Sicherheitskennzahlen in Echtzeit und ad hoc gemessen werden müssen und welche Sie ausklammern können. Wir gehen auch auf einige zusätzliche KPIs ein, die dazu beitragen können, die Beziehungen zu Ihren Vorständen und nicht-technischen Berichten zu verbessern.

Die vollständige Übersicht über die KPIs finden Sie hier, falls Sie es vorziehen, sie zu überfliegen:

- Wahrscheinlichkeit eines Verstoßes

- Zahl der Vorfälle

- Kosten pro Vorfall

- Risikoexposition

- Schweregrad der Verstöße

- Prozentsatz der Vermögenswerte im Inventar innerhalb der Politik

- Prozentsatz der privilegierten Konten, die innerhalb der Richtlinien verwaltet werden

- Prozentsatz der risikoreichen Patches, die innerhalb des Zeitrahmens der Richtlinien implementiert wurden

- Mittlere Zeit bis zur Entdeckung (MTTD) von Sicherheitsvorfällen

- Mittlere Zeit bis zur Eindämmung von Sicherheitsvorfällen (MTTC)

- Mittlere Zeit bis zur Behebung/Lösung von Vorfällen

- Prozentsatz der zentralisierten Daten

- Prozentsatz der verschlüsselten Daten

- Häufigkeit der Sicherung und Geschwindigkeit der Wiederherstellung

- Prozentsatz der im Dark Web veröffentlichten Mitarbeiter-/Kundendaten

- Anzahl der nicht identifizierten Geräte im Netz

- Anzahl der Geräte mit ungepatchter Software

- Rate der Fehlalarme bei Sicherheitswarnungen

- Anzahl der von Endpunktlösungen erkannten und abgewehrten Bedrohungen

- Ergebnisse von Penetrationstests und Red-Team-Übungen

- Externe Sicherheitsbewertungen im Vergleich zu anderen Unternehmen

- Einhaltung der rechtlichen Anforderungen

- Testergebnisse der Anwendungssicherheit

- Umfang der tatsächlichen Vorfälle im Vergleich zu den Einbruchsversuchen

- Ergebnisse von Tabletop-Übungen und Angriffssimulationen

- Prozentsatz der auf der Beobachtungsliste stehenden (Hochrisiko-)Nutzer

- Grad des Sicherheitsbewusstseins der Mitarbeiter (z. B. Phishing-Testergebnisse)

- Häufigkeit der Schulungen zum Sicherheitsbewusstsein

- Tiefe der Netzsegmentierung (z. B. IoT-Geräte)

- Investitionsrendite (ROI) für Cybersicherheitsinitiativen

- Bonus-Tipp

Schauen wir uns die vollständige Liste an.

1: Wahrscheinlichkeit eines Verstoßes

Wahrscheinlichkeit eines Verstoßes gibt die Wahrscheinlichkeit einer Sicherheitsverletzung an, wenn sich die aktuellen Angriffstrends fortsetzen, wie z. B. bei den jüngsten Salt Typhoon APTs.

Dabei handelt es sich um eine prädiktive Metrik, die die Anzahl potenzieller Sicherheitsvorfälle, mit denen ein Unternehmen in Zukunft konfrontiert sein könnte, unter Berücksichtigung bestehender Risiken und Sicherheitskontrollen schätzt.

Im Folgenden finden Sie einen groben Leitfaden, mit dem Sie die Wahrscheinlichkeit einer Sicherheitsverletzung selbst berechnen können:

- Die Gesamtzahl der Vorfälle (sowohl erfolgreiche als auch gescheiterte Einbruchsversuche)

- Risikobewertungen durch Dritte

- Daten aus User and Entity Behavior Analytics (UEBA) Lösungen

Mithilfe von Prognosemodellen und Analysen können Sie die Wahrscheinlichkeit künftiger Sicherheitsverletzungen und die damit verbundenen potenziellen Kosten ermitteln.

2: Vorfallsrate

Die Anzahl der Sicherheitsvorfälle im Laufe der Zeit, d. h. eine Vorfallsrate, ist eine granulare Messgröße, die Aufschluss über die Häufigkeit und das Volumen von Sicherheitsvorfällen in Ihrem Unternehmen gibt.

Sie können es zum Messen verwenden:

- Zunehmende Vorfälle

- Verringerung der Vorfälle

- Mäßig stabile Vorfälle

Es ist ein solider KPI, um Ihre klassischen Schwachstellen wie Malware-Infektionen, Datenschutzverletzungen, DDoS-Angriffe usw. zu überprüfen.

3: Kosten pro Vorfall

Nummer drei ist für jeden CISO eine Selbstverständlichkeit, vor allem wenn es um die Berichterstattung über Cybersicherheitsrisiken für das obere Management und den Vorstand geht.

IBMs "Bericht "Kosten einer Datenpanne 2024″. weist darauf hin, dass es im Durchschnitt 277 Tage (etwa 9 Monate) dauert, eine Datenschutzverletzung zu erkennen und einzudämmen. Sie geben an, dass die durchschnittlichen Kosten für eine Datenschutzverletzung im Jahr 2024 weltweit bei 4,88 Millionen USD, ein Anstieg um 39% seit 2020.

4: Risikoexposition

Risikoexposition ist ein Risiko, das sich mit der Gefahr von Verlusten für ein Unternehmen durch verschiedene Bedrohungen der Cybersicherheit befasst.

Sie wird häufig nach der Formel berechnet: Risikoexposition = Wahrscheinlichkeit des Risikoeintritts x potenzieller Verlust/Auswirkung. Ihr Ziel ist es, Ihnen zu helfen, fundiertere Entscheidungen zu treffen, wenn es um Ihre Risikomanagementstrategien geht.

Wussten Sie, dass Sie unseren M&A Cyber Due Diligence Service in Anspruch nehmen können? Finden Sie es heraus mehr.

5: Schweregrad der Verstöße

Sicherheitsteams verwenden gerne Frameworks wie das Common Vulnerability Scoring System (CVSS), um den Schweregrad von Sicherheitslücken und Vorfällen zu bewerten und zu quantifizieren.

Diese lassen sich auf 4 Hauptebenen zusammenfassen:

- Stufe 1: Geringer Schweregrad (minimale Auswirkungen)

- Stufe 2: Mittlerer/mittlerer Schweregrad (stärkere Auswirkungen)

- Stufe 3: Hoher Schweregrad (erheblicher Schaden)

- Stufe 4: Kritischer Schweregrad (katastrophale Auswirkungen)

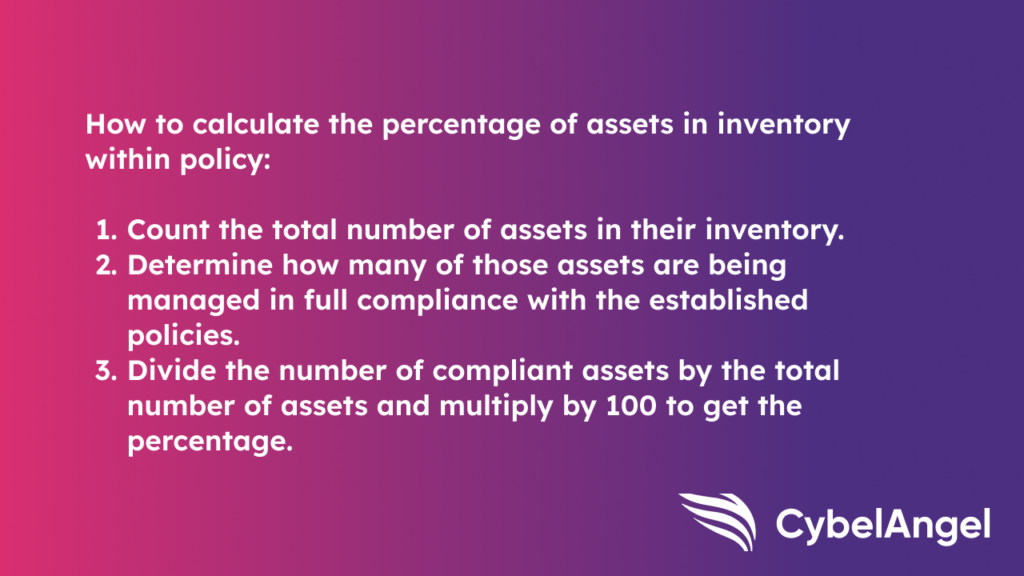

6: Prozentsatz der Vermögenswerte im Bestand innerhalb der Politik

Im Wesentlichen erfasst dieser KPI den Prozentsatz der Vermögenswerte des Unternehmens, die in Übereinstimmung mit den Unternehmensrichtlinien sorgfältig verbucht, verwaltet und gepflegt werden.

So können Sie feststellen, ob Sie bei der Verfolgung von Anlagen, der Wartung und dem Lebenszyklusmanagement auf dem richtigen Weg sind.

7: Prozentsatz der privilegierten Konten, die innerhalb der Richtlinie verwaltet werden

CISOs müssen auf PAM-Programme (Privileged Access Management) zugreifen, um sicherzustellen, dass der Zugang dieser privilegierten Benutzer zu sensiblen Systemen den Standards des Cybersicherheitsprogramms entspricht. Es muss auch automatisiert werden! Forrester haben darüber berichtet, wie "Manuelle, auf Papier oder Tabellenkalkulationen basierende Lösungen sind unsicher, teuer, nicht skalierbar und können nicht ausreichend geprüft werden.."

Hier ist eine Standardberechnung, um die PAM-Programme im Auge zu behalten:

(Anzahl der PAMs innerhalb der Richtlinie / Gesamtzahl der privilegierten Konten) x 100

8: Prozentsatz der risikoreichen Patches, die innerhalb des Zeitrahmens der Richtlinien implementiert wurden

Dieser KPI bedeutet einfach, wie effektiv Sie Schwachstellen im Rahmen der Patch-Management-Richtlinie Ihres Unternehmens patchen.

Es zeigt, wie schnell Sie kritische Schwachstellen beheben, Richtlinien einhalten und Patches einspielen, um Ihre Cybersicherheit zu gewährleisten.

9: Mittlere Zeit bis zur Entdeckung von Sicherheitsvorfällen (MTTD)

MTTD ist ein klassischer KPI, da er die durchschnittliche Zeit misst, die ein Unternehmen benötigt, um einen Vorfall zu entdecken, nachdem er eingetreten ist.

Was Sie wollen, ist eine niedrige MTTD, die zeigt, wie schnell Ihre Fähigkeiten zur Erkennung von Bedrohungen sind. Eine kurze Erkennungszeit bedeutet effektive Überwachung und schnelle Erkennung von Eindringlingen.

Gut zu wissen

Durchschnittswerte wie MTTD und MTTR können für Ihr Gremium zu technisch sein, daher sollten Sie dafür sorgen, dass alle auf derselben Seite stehen, wenn es darum geht, ihre genaue Bedeutung zu verstehen.

Um die MTTD Ihres Unternehmens mitzuteilen, müssen Sie lediglich die Zeitspanne zwischen dem Beginn des jeweiligen Vorfalls und seiner Entdeckung messen.

10: Mittlere Zeit bis zur Eindämmung von Sicherheitsvorfällen (MTTC)

Die mittlere Zeit bis zur Eindämmung (MTTC) ist ein Maßstab für die Zeit, die ein Unternehmen in der Regel benötigt, um die Ausbreitung eines Sicherheitsvorfalls zu stoppen, nachdem er entdeckt wurde. Was Sie wollen, ist eine niedrige MTTC, die zeigt, wie schnell Ihr Incident-Response-Team eine Bedrohung in ihrem Verlauf stoppen kann.

Gut zu wissen

MTTC bietet einen umfassenderen Überblick als MTTD allein, da es sowohl die Erkennung als auch die erste Reaktion umfasst. Er ist ein wichtiger Indikator für die Fähigkeit Ihres Unternehmens, den potenziellen Schaden von Sicherheitsvorfällen zu begrenzen.

Zum Beispiel die jüngste Salz-Taifun-Angriffe die auf Verizon, AT&T und Lumen Technologies abzielte, ist ein interessanter Anwendungsfall, den Sie Ihrem Team bei der Erläuterung von MTTC vorstellen können.

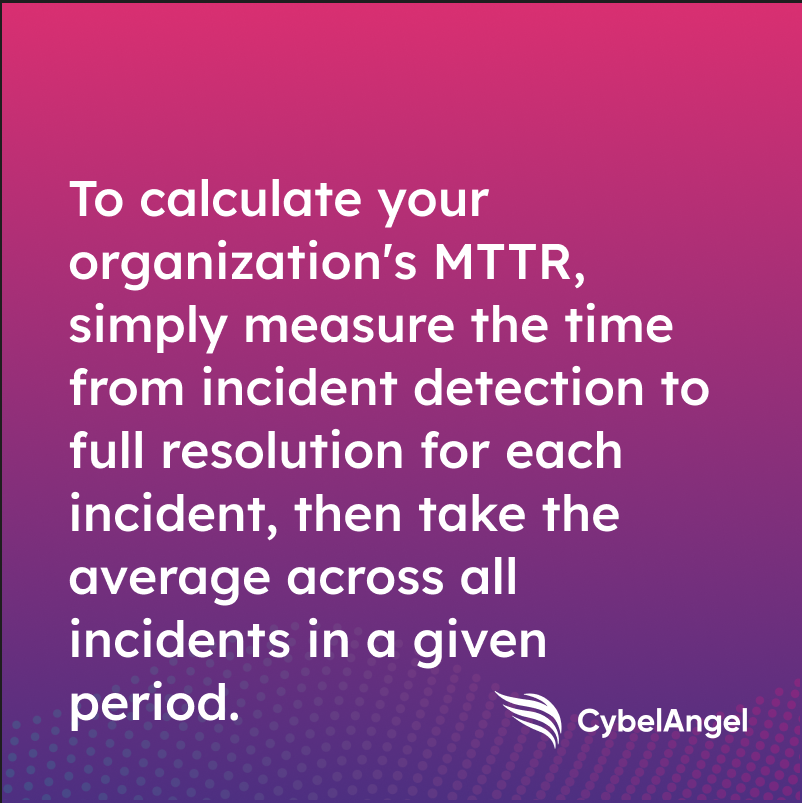

11: Mittlere Zeit bis zur Behebung/Lösung von Vorfällen

Die MTTR (Mean time to remediate/resolve incidents) misst die durchschnittliche Zeit, die ein Unternehmen benötigt, um einen Sicherheitsvorfall von der Entdeckung bis zum Abschluss vollständig zu bearbeiten und zu lösen.

Auch hier gilt: Sie wollen eine niedrige MTTR, die zeigt, wie effizient Ihr Team Sicherheitsprobleme diagnostizieren, eindämmen und beheben kann.

Wenn Sie eine kurze Lösungszeit haben, präsentieren Sie ein effizientes Schwachstellenmanagement.

Insgesamt, MTTR bietet eine umfassendere Sichtweise als nur die Erkennungszeit allein, da sie den gesamten Lebenszyklus eines Vorfalls einbezieht.

12: Prozentsatz der zentralisierten Daten

Dieser KPI misst den Anteil der Gesamtdaten eines Unternehmens, die aus verschiedenen Sicherheitssystemen und -quellen in einem zentralen Repository oder System konsolidiert wurden. Ein positiver Wert bedeutet, dass die Daten für eine reibungslosere Entscheidungsfindung besser zugänglich sind.

13: Prozentsatz der verschlüsselten Daten

Diese Kennzahl gibt den Gesamtprozentsatz der Daten in Ihrem Unternehmen an, die verschlüsselt wurde (im Ruhezustand oder bei der Übertragung).

Je höher der Prozentsatz, desto besser für Ihre Sicherheitsrichtlinien, da er auf eine geringere Anfälligkeit für Datenschutzverletzungen und unbefugten Zugriff hinweist. Es bedeutet auch, dass Sie die Compliance-Standards einhalten.

14: Häufigkeit der Datensicherung und Geschwindigkeit der Wiederherstellung

Dies ist eine Selbstverständlichkeit und besonders wichtig, wenn es darum geht, Angriffsvektoren zu entschärfen.

In unserem Jahresberichthaben wir über die Bedeutung von Backups gesprochen.

Unternehmen, die bei Ransomware-Angriffen im Jahr 2023 physische Backups einsetzten, konnten die durchschnittlichen Wiederherstellungskosten auf $1,6 Millionen senken, verglichen mit denjenigen, die das Lösegeld bezahlten. Darüber hinaus konnten 45% dieser Unternehmen ihre Daten innerhalb einer Woche erfolgreich wiederherstellen, was die Wirksamkeit der Verwendung von Backups bei der Abmilderung der Auswirkungen solcher Cybervorfälle verdeutlicht.

Es wird empfohlen, für diese beiden Indikatoren interne KPIs festzulegen.

Dies könnte wie folgt aussehen:

- Sicherungsfrequenz: Angestrebt werden 100% (tägliche Backups) für kritische Systeme

- Geschwindigkeit der Wiederherstellung: Legen Sie ein Ziel fest, das auf Ihrem Recovery Time Objective (RTO) basiert, z. B. 500 GB/Stunde.

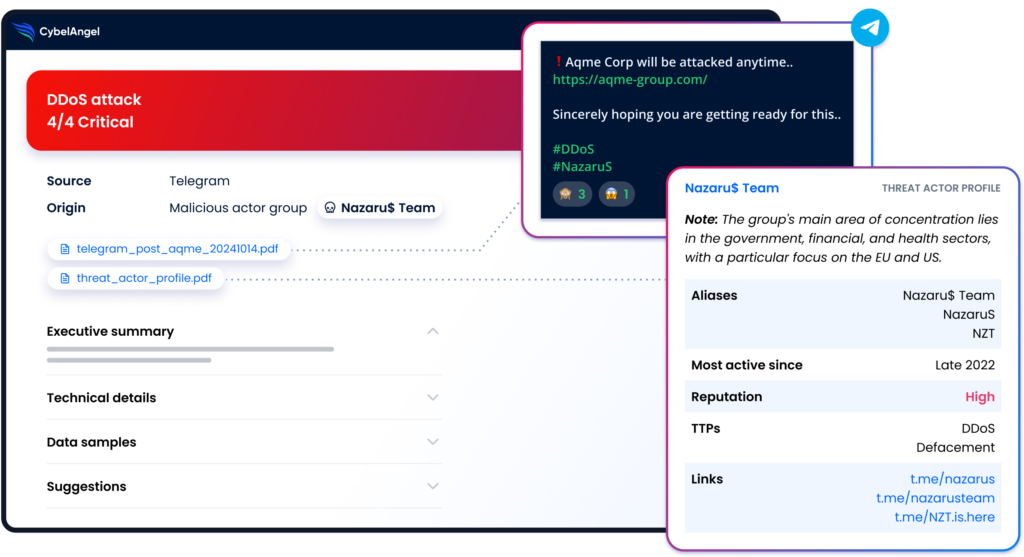

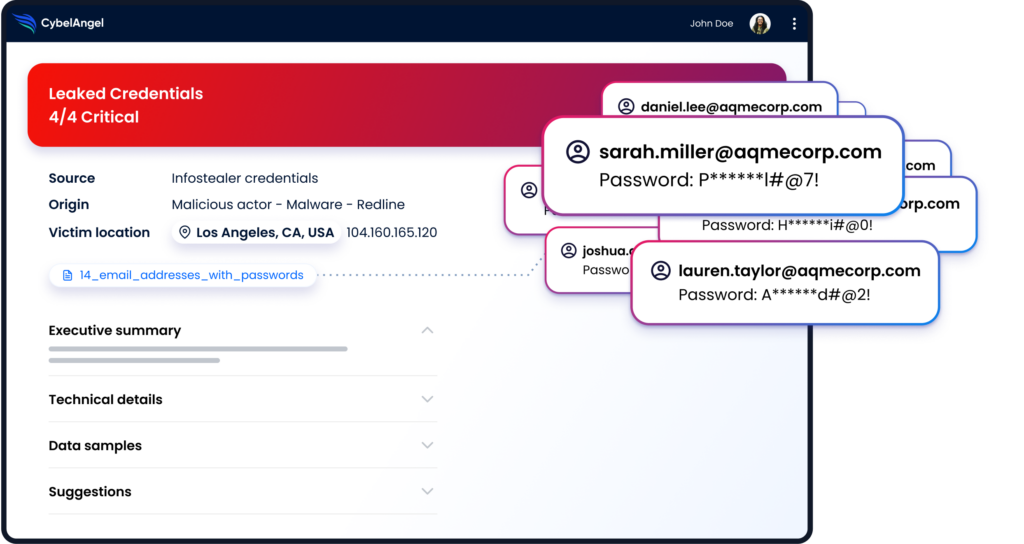

15: Prozentsatz der im Dark Web veröffentlichten Unternehmensdaten

Dieser KPI misst den Anteil der Unternehmensdaten einer Organisation, die im Dark Web aufgedeckt worden sind. Dabei kann es sich um Lieferkettenlogistik, durchgesickerte Planseiten Ihres Unternehmens, sensible Kundendaten usw. handeln.

CybelAngel's Überwachung des Dark Web ist darauf ausgelegt, diese Art der Exposition zu erkennen und zu verfolgen. Herausfinden wie wir unsere Kunden mit relevanten Ereignisdaten versorgen.

16: Anzahl der nicht identifizierten Geräte im Netz

Wenn Sie alle potenziellen Sicherheitsschwachstellen und unbefugten Zugriffspunkte in Ihrem Netzwerk abdecken möchten, müssen Sie nicht identifizierte Geräte verfolgen und überwachen. Schulungen zum Bewusstsein für Cybersicherheit in Bezug auf persönliche Geräte und riskante IoT-Geräte sind für den Schutz Ihres Unternehmensnetzwerks unerlässlich.

Weitere Informationen zu diesen Risiken finden Sie in unserem Leitfaden, 'Was sind die größten Risiken von Geräten, die mit dem Internet verbunden sind?'

17: Anzahl der Geräte mit ungepatchter Software

Wenn Sie Ihre Angriffsfläche verkleinern wollen, ist eine rechtzeitige Patching-Kadenz unerlässlich.

Es gibt einige einfache Schritte, um diesen KPI zu analysieren:

- Implementierung von Tools zum Scannen von Schwachstellen für eine umfassendere Bewertung

- Delegieren Sie eine Überprüfung der Ergebnisse anhand bekannter Schwachstellen und verfügbarer Patches

- Verfolgen Sie diese Patch-Levels in allen Schwerpunktbereichen

- Behalten Sie die Trends im Auge, um das Gefühl der Bereitschaft zu verstärken

18: Rate der echten Positivmeldungen bei Sicherheitswarnungen

Die Rate der "True Positives" bei Sicherheitswarnungen spiegelt direkt die Genauigkeit und Effizienz der Sicherheitserkennungssysteme eines Unternehmens wider.

Sie müssen das Verhältnis zwischen den bestätigten Bedrohungen (True Positives) und der Gesamtzahl der generierten Warnmeldungen überprüfen. Prüfen Sie, welche Strategie am besten funktioniert, und zwar en masse wie Ihre Anbieter echte positive Aspekte vermitteln.

19: Anzahl der von Endpunktlösungen erkannten und abgewehrten Bedrohungen

Wie gut identifiziert und neutralisiert Ihre Endpunktschutzsoftware potenzielle Bedrohungen? Idealerweise wollen Sie eine hohe Erkennungs- und Präventionsrate, um sicher und konform zu bleiben.

20: Ergebnisse von Penetrationstests und Red-Team-Übungen

Die Simulation realer Cyberangriffe ist eine hilfreiche Übung, um Reaktionszeiten, Ausfallzeiten, Kontrollen und Firewall-Probleme zu überprüfen und generell Prioritäten zu setzen, wie Ihr Team gemeinsam Abhilfe schaffen kann. Eine solide Cybersicherheitsstrategie sollte auch unternehmensweite Übungen zu Phishing-Angriffen vorsehen. Immerhin werden täglich rund 3,4 Milliarden Phishing-E-Mails von Cyberkriminellen verschickt, das sind weit über 1 Billion bösartige E-Mails pro Jahr.

Die Überwachung dieser Kennzahlen hilft Ihnen auch dabei, die Vorschriften einzuhalten - ein doppelter Gewinn!

21: Externe Sicherheitsbewertungen im Vergleich zu anderen Unternehmen

Laut Gartner werden quantitative Cybersecurity-Bewertungen in den Vorstandsetagen bei der Beurteilung von Geschäftsbeziehungen und Risiken immer mehr geschätzt.

Dieser Wert liegt in der Regel zwischen 0 und 950. Wenn Sie nach spezifischeren Ratschlägen für die Berichterstattung an Bord suchen, lesen Sie unsere neuester Leitfaden für mehr Farbe zu diesem Thema.

22: Einhaltung der gesetzlichen Vorschriften

Dies ist in der Regel ein sehr umfassender KPI sondern ein wesentliches Teil des Puzzles. Sie müssen einen branchenspezifischen und lokalen Rahmen für die Implementierung und Aufrechterhaltung robuster Cybersicherheitspraktiken in Ihrem Unternehmen schaffen.

Berichte über Ihre Sicherheitslage ohne vollständige Transparenz in diesem Bereich sind ein No-Go.

23: Testergebnisse zur Anwendungssicherheit

AST-Scores helfen dabei, die größten Probleme in Ihren Anwendungen zu erkennen, so dass Ihre SOC-Teams ihre Ressourcen darauf konzentrieren können, Probleme mit hohem Risiko zuerst zu beheben.

Im Idealfall können Sie nach der Überprüfung Ihrer niedrigen Punktzahl weitere Schwachstellen bei der Entwicklung der App aufzeigen.

Gut zu wissen

Sie sind auch hilfreich, wenn es darum geht, Anbieter und Dritte zu überprüfen, um ein genaues Bild von deren Haltung zu erhalten.

24: Anzahl der tatsächlichen Vorfälle im Vergleich zu den Einbruchsversuchen

Bei diesem KPI sollte das Verhältnis zwischen Vorfällen und Versuchen sinken, während ein Anstieg auf Schwachstellen hinweisen könnte.

Wie können Sie diesen KPI verfolgen? Hier ist, was zu tun ist:

- Einbruchsversuche protokollieren: Verwenden Sie IDS, Firewalls und Sicherheitstools, um Verstöße aufzuzeichnen.

- Vorfälle aufzeichnen: Dokumentation aller Sicherheitsvorfälle und ihrer Auswirkungen.

- Berechnen Sie Ihr Verhältnis: Teilt die tatsächlichen Vorfälle durch die Gesamtzahl der Einbruchsversuche in einem bestimmten Zeitraum.

- SIEM-Tools verwenden: Aggregieren und Analysieren von Daten aus verschiedenen Quellen.

- Regelmäßige Berichterstattung: Anhand konsistenter Berichte können Sie Trends erkennen.

25: Ergebnisse von Tabletop-Übungen und Angriffssimulationen

Dieser KPI liefert Ihnen einen greifbaren Beweis dafür, wie Sie und Ihr Team auf hohe Anforderungen reagieren. Vorfälle. Ein Blick auf Ihre Gesamtergebnisse gibt Aufschluss über die Reaktionsfähigkeit Ihres Teams auf schwerwiegende Zwischenfälle.

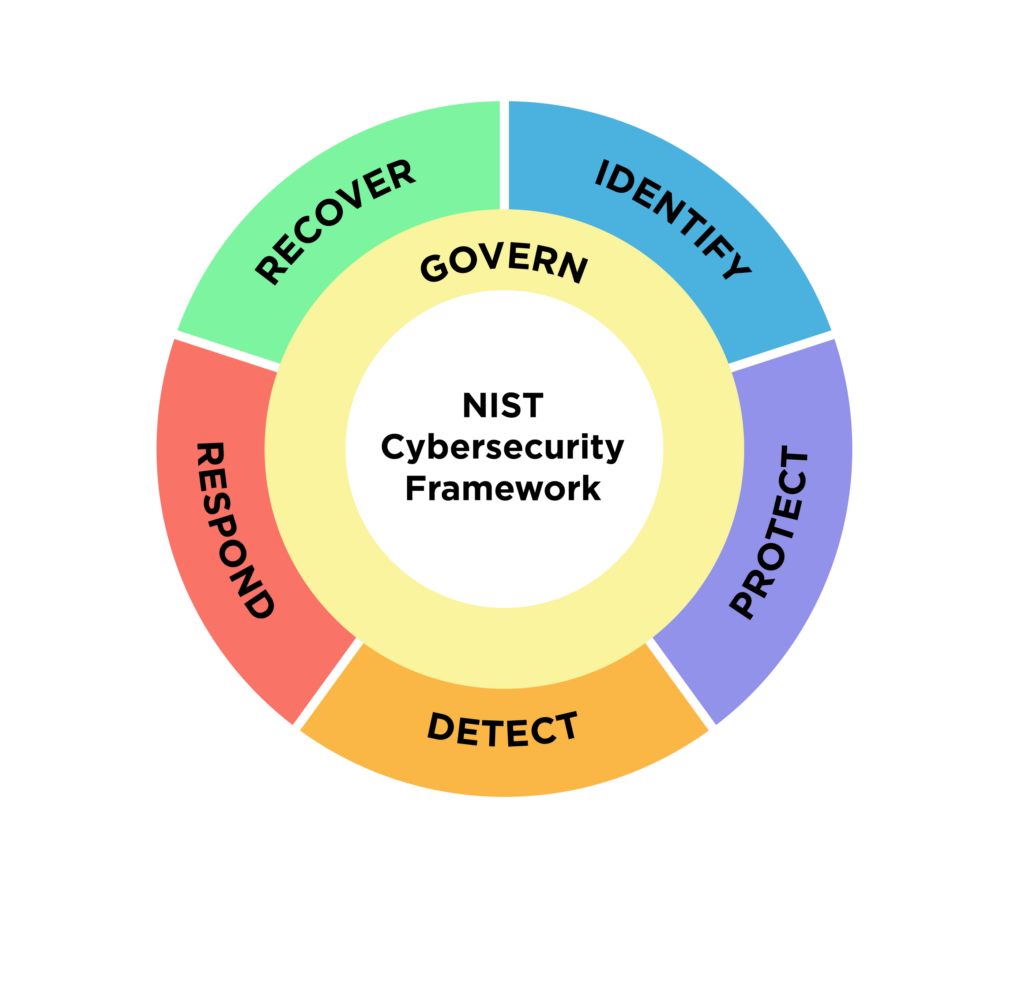

Die empfohlene Mindesthäufigkeit ist jährlich, wie von Einrichtungen wie NIST empfohlen.

Hilfreiche Ressourcen finden Sie hier:

- CISA Tabletop-Übungspakete

- Künstliche Intelligenz Cyber Tabletop-Übungsreihe

- NCSCs "Übung in einer Box

26: Prozentsatz der auf der Beobachtungsliste stehenden (Hochrisiko-)Nutzer

Dies mag wie ein Nischen-KPI erscheinen, aber die Überprüfung des Anteils der Benutzer innerhalb einer Organisation, die als risikoreich oder auf der Beobachtungsliste stehen, wird sich auszahlen. Zu den Personen auf dieser Liste können gehören:

- Frühere Mitarbeiter, die das Unternehmen verlassen haben

- Benutzer mit verdächtigen Netzwerkaktivitäten

- Benutzer mit Zugang zu vertraulichen Daten

- Nutzer mit einer langen Vorgeschichte von schlechtem Verhalten

27: Grad des Sicherheitsbewusstseins der Mitarbeiter (z. B. Phishing-Testergebnisse)

Das menschliche Element von Cyber-Fehlern ist ein wichtiges Glied in der Kette der Schwachstellen. Sie sollten die Fortschritte bei den Sensibilisierungs- und Schulungsinitiativen messen und darüber Bericht erstatten, um Sie, Ihr SOC-Team und alle anderen Beteiligten neu auszurichten. Wenn Sie beispielsweise die Erfolgsquoten von Phishing-Tests mit Ihrem gesamten Unternehmen teilen, ist dies eine großartige Möglichkeit, Ihre Botschaft als führendes Unternehmen im Bereich Internet zu verstärken.

Wussten Sie, dass seit dem Start von ChatGPT das Volumen von Phishing-E-Mails um 1,265%? Halten Sie Ihr Team jederzeit bereit für den Angriff.

28: Häufigkeit der Schulungen zum Sicherheitsbewusstsein

Die Stärke einer agilen Cybersicherheitsstrategie liegt in ihren Schulungsprogrammen.

- Jährliche Fortbildung: Eine obligatorische jährliche Schulung zum Thema Cybersicherheit ist eine grundlegende Empfehlung.

- Ad-hoc-Auffrischungsschulungen: Beratung auf der Grundlage des Dienstalters und der Zugangsberechtigungen usw.

- Situationsbezogene Ausbildung: Beförderungen, Teamwechsel oder auch Änderungen in Ihrer Cybersicherheitsumgebung bedeuten, dass Sie in diesem Fall eine Fortbildung organisieren müssen.

- Ausbildung für Neueinsteiger: Das NIST empfiehlt, neue Mitarbeiter innerhalb der ersten zwei Monate zu schulen.

- Kontinuierliches Lernen: In der Cybersicherheit ist jeder Tag ein Schultag, und daher ist dies bei den meisten Sicherheitsmaßnahmen eine Selbstverständlichkeit.

29: Tiefe der Netzsegmentierung (z. B. IoT-Geräte)

Wenn es um den Schutz Ihrer Angriffsfläche geht, ist die Überwachung Ihrer Segmentierungsebenen ist besonders bei IoT-Geräten unerlässlich.

Im Folgenden finden Sie einen kleinen Leitfaden zur Messung dieses KPI:

- Anzahl der VLANs

- Granularität der Zugangskontrollen zwischen den Segmenten

- Prozentsatz der isolierten IoT-Geräte in bestimmten Segmenten

- Häufigkeit der Segmentierungspolitik Aktualisierungen und Überprüfungen

30: Investitionsrendite (ROI) für Cybersicherheitsinitiativen

Vielleicht die offensichtlichste Kennzahl auf der Liste. Die Berechnung des ROI ist von entscheidender Bedeutung, wenn es darum geht, finanzielle Unterstützung zu erhalten und Investitionen in die Cybersicherheit sicherzustellen.

Indem Sie aufzeigen, wie bestimmte Investitionen das Risiko verringern oder die Einhaltung von Vorschriften verbessern, verringern Sie die Reibungsverluste für die Entscheidungsträger, die den Wert einer Finanzierung sehen.

Spaßfakt, ein Forrester-Studie ergab, dass CybelAngel den Kunden einen ROI von 359% ihrer Investition bietet, was einem Kapitalwert von insgesamt $2,66 Mio. entspricht.

31: Bonus-Tipp

Falschmeldungen sind das Cyber-Äquivalent zu einer summenden Fliege in Ihrem Ohr.

Für CISOs kann es irreführend und ineffizient sein, sich stark auf Metriken wie False Positives zu verlassen. Trotz eines hohen Volumens an Schlüsselwort-Erwähnungen auf Github, das im Jahr 2023 über 94 Millionen Nutzer hatte, waren 98% davon False Positives - harmlose Verweise ohne echte Bedrohung. Eine fortschrittliche Technologie wie die von CybelAngel hilft dabei, dieses "Rauschen" zu durchdringen, um den Kunden umsetzbare, echte Risikowarnungen zu liefern, was zu einem produktiveren Anstieg der echten positiven Warnmeldungen um 11% im Vergleich zum Vorjahr führte, die sich auf tatsächliche Risiken auf Github konzentrieren.

Priorisieren Sie echte Risiken und vergessen Sie Falschmeldungen als KPI in Ihrem Blickfeld.

Die Leistung der Cybersicherheit ist wichtig

Das Eintreten für die Bedürfnisse und Ressourcen Ihres Teams und der Austausch wichtiger Kennzahlen, die Sie alle erreicht haben, hilft allen.

In unserem demnächst erscheinenden Ebook "The CISO Primer" finden Sie schmackhaftere Möglichkeiten zur Kommunikation mit der Geschäftsleitung.

Bis dahin sollten Sie aber die anderen Blogs dieser Reihe lesen:

- Ihre ersten 100 Tage im Job als CISO [Eine kostenlose Checkliste]

- Wie man sich in Vorstandssitzungen bewegt: Eine Fibel für CISOs

Abschluss mit einem KPI-Gesundheitscheck

Der beste Ratschlag für die Weitergabe von Metriken zur Cybersicherheit kommt von Todd Carroll, CISO von CybelAngel, "Ein komplexer KPI, der erklärt werden muss, wird ignoriert oder missverstanden."

Ihre wertvollen KPIs sind nur so wertvoll, wie Ihr Publikum sie wahrnimmt.

Ganz gleich, ob Sie komplexe Metriken für Vorstandsmitglieder auf den Punkt bringen oder umfangreichere Themen für Ihr SOC-Team behandeln, denken Sie daran:

- Verwenden Sie vertrauenswürdige Datenanbieter (einschließlich der Sicherheitskennzahlen der Anbieter!)

- Automatische Erinnerungen einrichten und Benachrichtigungen für Ihre wichtigsten Sicherheitsleistungsindikatoren

- Ständig Prüfung und Audit Ihre Strategie für die Reaktion auf Zwischenfälle, um für die Meldung von Zwischenfällen in Echtzeit gerüstet zu sein

- Leistungsindikatoren sind nichts ohne die Unterstützung Ihres Teams! Bringen Sie Ihr Team zum Investieren durch regelmäßigen Austausch wichtiger Verbesserungen der Informations- und Cybersicherheit

Mit den richtigen KPI-Best-Practices können Sie Ihr Unternehmen schnell vor externen Bedrohungen schützen und den Geschäftsbetrieb für die Zukunft sichern.