RansomHub: Eine wachsende Gefahr auf dem RaaS-Markt

Inhaltsübersicht

Ransomware ist die ultimative Bedrohung aus dem Internet. Mit dem Aufkommen neuer Ransomware-as-a-Service (RaaS)-Gruppen kann fast jeder sensible Daten stehlen und im Gegenzug eine Zahlung verlangen. Und ein neuer Akteur ist auf dem Markt - RansomHub.

RansomHub ist für seine doppelte Erpressungsstrategie bekannt. Es verschlüsselt nicht nur Daten, sondern droht auch damit, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. Dies hat in zahlreichen Branchen für Chaos gesorgt und bei mindestens 210 Opfern in diesem Jahr eine Spur von verschlüsselten Daten und Lösegeldforderungen hinterlassen.

Wir wollen aufdecken, wie RansomHub arbeitet, aufkommende Trends analysieren, reale Beispiele für ihre Angriffe untersuchen und diskutieren, wie sich Unternehmen wehren können.

1. Was ist RansomHub?

RansomHub kam im Februar 2024 auf den RaaS-Cybercrime-Markt und hat seitdem mindestens 210 Opfer, die sich auf zahlreiche Branchen auswirken, darunter kritische Infrastrukturen wie z. B.:

- Wasser und Abwasser

- Informationstechnologie

- Staatliche Infrastruktur

- Gesundheitswesen

- Lebensmittel und Landwirtschaft

- Finanzdienstleistungen

- Herstellung

- Transport

- Kommunikation

RansomHub war früher als Cyclops oder Knight Ransomware bekannt und ist für sein doppeltes Erpressungsmodell bekannt.

Wie funktioniert das doppelte Erpressungsmodell von RansomHub?

Bedrohungsakteure können die Malware von RansomHub nutzen, um sensible Daten ihrer Opfer zu verschlüsseln und zu exfiltrieren.

Sie teilen dann eine Lösegeldforderung mit einer Client-Ransomware-ID und Anweisungen, wie RansomHub über eine eindeutige URL zu kontaktieren ist. Die Opfer haben in der Regel 3-90 Tage Zeit, um das Lösegeld zu zahlen. Andernfalls werden ihre sensiblen Informationen auf einer Datenleckseite veröffentlicht.

2. RansomHub in Zahlen

Seit seinem Auftauchen im Dark Web hat sich RansomHub schnell zu einer der bekanntesten Ransomware-Operationen der Welt entwickelt. Hier sind einige neue Trends, die Sie im Auge behalten sollten.

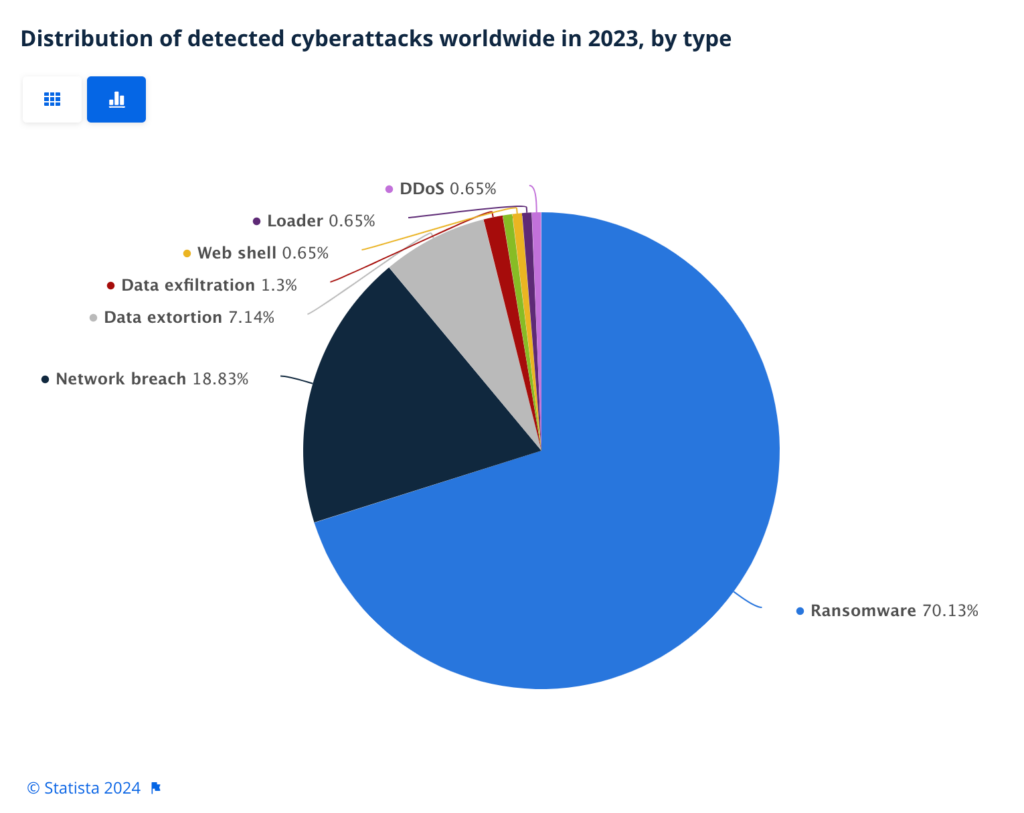

Ransomware ist eine der Hauptbedrohungen im Internet

RansomHub hat sich einen lukrativen Markt erschlossen. Auf Ransomware entfällt ein 70.13% der weltweit entdeckten Cyberangriffe im Jahr 2023 ausmachen, was sie zu einer bevorzugten Waffe für die meisten Bedrohungsakteure macht - und zu einer goldenen Gelegenheit für RaaS-Banden wie RansomHub.

Tortendiagramm mit den Arten von Cyberangriffen weltweit im Jahr 2023. Quelle.

RansomHub überholt LockBit

Nach Angaben von Infosecurity MagazinRansomHub ist die Nummer eins der Ransomware-Operationen in Bezug auf behauptete erfolgreiche Angriffe". (ab Oktober 2024). Dies ist zum Teil zurückzuführen auf LockBit's Takedown im Februar sowie die Strategie von RansomHub, erfahrene Partner für seine Aktivitäten zu gewinnen.

Eine Schlagzeile, die zeigt, dass RansomHub in der RaaS-Welt einen hohen Stellenwert hat. Quelle.

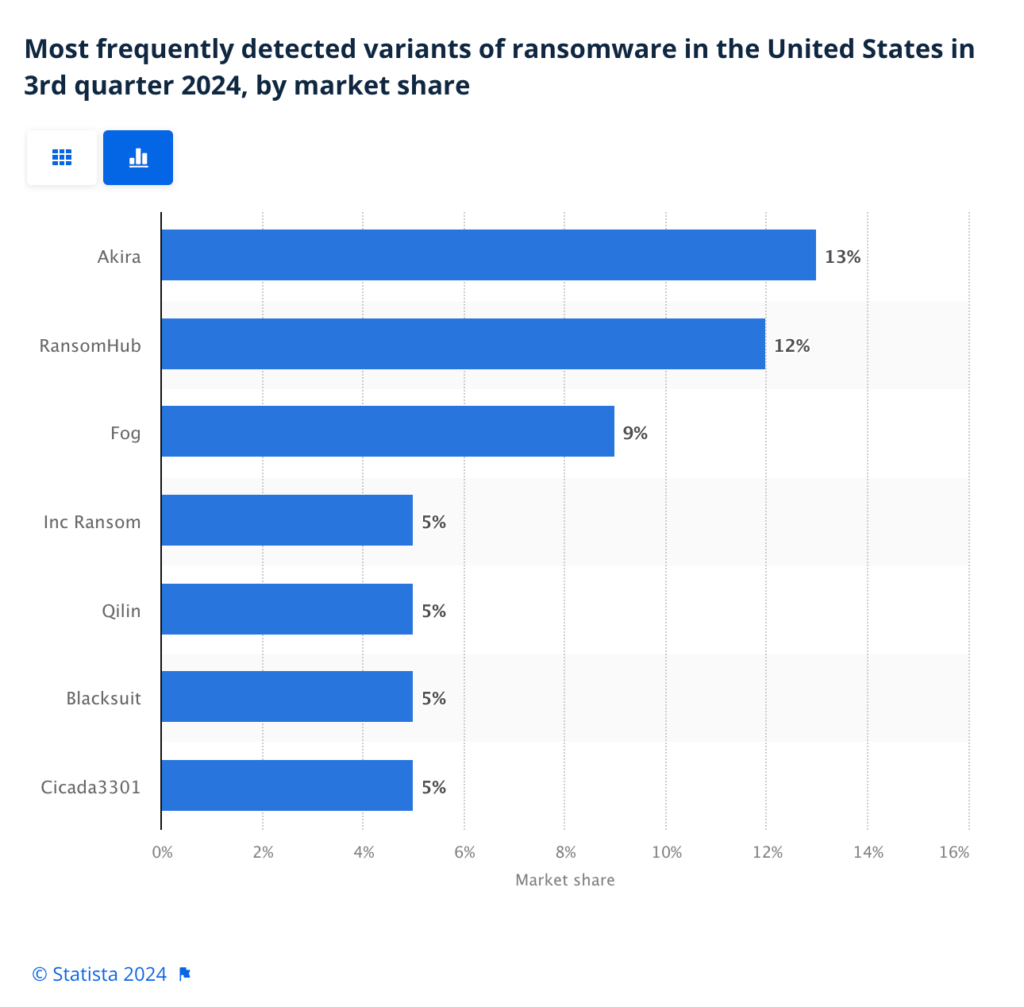

In den Vereinigten Staaten ist das weit verbreitet.

Wenn es darum geht Ransomware-Angriffe in den USA war RansomHub der zweite meistentdeckte Variante im dritten Quartal 2024. Und es war sehr nah am Spitzenreiter, mit einem Unterschied von nur etwa 1%. Dies macht RansomHub zu einer der größten RaaS-Bedrohungen für US-Unternehmen in diesem Jahr.

Grafik mit den am häufigsten entdeckten Ransomware-Varianten in den USA.

Es gibt riesige Gewinne zu machen

RansomHub erschließt einen Aspekt der Cyberkriminalität mit lukrativen Belohnungen. Im Jahr 2023 machten Ransomware-Betrügereien $1,1 Milliarden weltweitwas einen Anstieg von 140% gegenüber dem Vorjahr bedeutete. Damit wurde ein Rekord für die höchsten Ransomware-Zahlungen seit der COVID-19-Pandemie aufgestellt.

Grafik, die den Gesamtbetrag der von Ransomware-Akteuren weltweit erhaltenen Gelder zeigt. Quelle.

Die Aktivität von RansomHub steigt sprunghaft an

Die Hacker-Nachrichten hat berichtet, dass sich die Aktivität von RansomHub auf einem "Aufwärtstrend" befindet. Die folgenden Daten zeigen seinen Anteil an der Ransomware-Aktivität im Jahr 2024:

- Q1 2024: 2% aller Ransomware-Angriffe

- Q2 2024: 5.1% aller Ransomware-Angriffe

- Q3 2024: 14.2% aller Ransomware-Angriffe

Dies zeigt, dass RansomHub auf dem Vormarsch ist - und es ist eine wichtige Malware, die CISOs auf die man 2025 achten sollte.

3. Der Zeitplan von RansomHub

In den letzten Jahren hat es viele RaaS-Gruppen gegeben, von Ran$umbin bis LockBit. Aber wann wurde RansomHub so produktiv?

Alles begann mit der größten Datenpanne in den USA im Februar 2024, von der 100 Millionen Menschen betroffen waren, die mit Gesundheitswesen änderneiner Tochtergesellschaft der UnitedHealth Group.

Bedrohungsakteure hatten mit Hilfe der Ransomware-Gruppe AlphV die Daten von fast einem Drittel aller Amerikaner gestohlen.

Als die Strafverfolgungsbehörden jedoch AlphV und LockBitdie beiden größten Ransomware-Banden, die Hacker RansomHub verwendet um die gestohlenen Daten zu hosten.

Seitdem hat RansomHub durch Ransomware-Angriffe auf mehrere hochrangige Organisationen, Regierungen und kritische Infrastrukturen schnell an Bekanntheit gewonnen.

4. Wie ein RansomHub-Angriff funktioniert

Ein RansomHub-Angriff besteht aus mehreren Phasen sowie aus mehreren Bedingungen, die die Bedrohungsakteure einhalten müssen, um die Malware nutzen zu können.

Die Phasen eines RansomHub-Angriffs

In einem gemeinsames Dokument die vom FBI, der CISA und mehreren anderen Organisationen im August 2024 veröffentlicht wurde, gibt es eine detaillierte Aufschlüsselung, wie ein RansomHub-Angriff aussieht, unter dem Alarmcode "AA24-242A".

Hier ist eine kurze Zusammenfassung.

- Erster Zugang: Bedrohungsakteure dringen über häufige Schwachstellen und Sicherheitslücken (CVEs) wie CVE-2020-1472 in Betriebssysteme ein, wo sie eine Schwachstelle bei den Berechtigungen ausnutzen. Sie können auch Phishing-E-Mails oder Passwort-Spraying verwenden.

- Entdeckung und Umgehung der Verteidigung: Der Malware-Hub scannt das Netzwerk und benennt dann die Ransomware-Software mit harmlos aussehenden Tags um, wie z. B.

windows.exeum eine Erkennung zu vermeiden. Manchmal kann er auch die Endpunkt-Erkennung und -Reaktion in einem Prozess deaktivieren, der als "EDR-Tötung." - Privilegienerweiterung und Seitwärtsbewegungen: Die RansomHub-Ransomware kann dazu verwendet werden, Benutzerkonten zu erstellen, Anmeldeinformationen zu sammeln und sich über Techniken wie das Remote Desktop Protocol (RDP) und Anydesk im Netzwerk zu bewegen.

- Datenexfiltration: Das Exportieren der Daten ist dem Partner überlassen, aber im Allgemeinen werden Tools wie PuTTY, Cobalt Strike oder Amazon AWS S3 Ransomware-Exporte verwendet.

- Verschlüsselung: RansomHub verwendet einen intermittierenden Verschlüsselungsalgorithmus namens Curve 25519 mit einem eindeutigen Schlüssel oder einer Ransomware-Kennung für jede Opferorganisation.

Die Nutzungsbedingungen von RansomHub

RansomHub hat mehrere Einsprüche für die Nutzer seines Dienstes, indem er erklärte, "Wir lassen nicht zu, dass die GUS, Kuba, Nordkorea und China zur Zielscheibe werden.

Außerdem dürfen RansomHub-Partner keine gemeinnützigen Organisationen angreifen oder Personen, die bereits ein Lösegeld gezahlt haben, erneut angreifen.

Wenn die Cyberkriminellen nach der Zahlung des Lösegelds keinen Entschlüsselungsschlüssel liefern, sendet RansomHub einen solchen in ihrem Namen.

"Die verbundenen Unternehmen müssen sich an die in den Verhandlungen getroffenen Vereinbarungen und an die Auflagen halten". RansomHub hat gesagt. "Wenn sie das nicht tun, kontaktieren Sie uns bitte, wir werden sie ausschließen und nie wieder mit ihnen zusammenarbeiten".

Auf der Website von RansomHub finden sich Kontaktinformationen für Opfer, die Probleme mit der Zahlung oder der Wiederherstellung ihrer Daten haben.

5. Fallstudien: RansomHub in Aktion

Obwohl RansomHub erst in den letzten Monaten Bekanntheit erlangte, hat es bereits ein großes Portfolio an hochkarätigen Opfern angehäuft, von Fußballvereinen über Auktionshäuser bis hin zu Kreditgenossenschaften und darüber hinaus.

Als eine Fußballmannschaft ihre Daten verlor...

Im November 2024, Bologna FC meldete, dass seine Unternehmensdaten gestohlen worden waren und wahrscheinlich durchsickern würden.

Eine Sprecherin erklärte, "Bologna FC 1909 S.p.a. möchte mitteilen, dass ein Ransomware-Cyberangriff vor kurzem seine internen Sicherheitssysteme angegriffen hat."

RansomHub behauptete, 200 GB an Daten gestohlen zu haben, darunter die medizinischen Daten der Spieler, die Geschäftspläne des Vereins und Finanzdokumente.

Wenn eine ganze Stadt betroffen ist...

Ebenfalls im November 2024 erklärte RansomHub, es sei verantwortlich für technologische Probleme verursachen in Coppell, Texas.

Der städtische WiFi-Dienst war betroffen, ebenso wie der Gerichtsbetrieb, die Bibliotheksdienste und die Plattformen für Genehmigungen und Inspektionen".

Es dauerte mehrere Tage, bis die staatlichen Telefonsysteme und Plattformen für Versorgungsrechnungen wiederhergestellt waren, so dass die Behörden die Zahlungsfristen verlängern mussten.

Wenn ein Unternehmen $35 Millionen verloren hat...

Halliburton, ein globaler Zulieferer der Energiebranche in 70 Ländern, wurde im August 2024 Opfer eines Ransomware-Angriffs, der zu einer Verluste in Höhe von $35 Millionen.

Das Unternehmen war gezwungen, seine IT-Systeme abzuschalten, und die Kunden konnten keine Verbindung zu seinen Diensten herstellen. Das Ausmaß der Datenpanne wird derzeit noch untersucht.

Als 700.000 Menschen ihre Daten gestohlen wurden...

Patelco, ein Kalifornische Kreditgenossenschaftentdeckte im Juni 2024 eine Datenschutzverletzung, die aber schon seit Mai andauerte.

Hacker haben die persönlichen Daten (PII) von 726.000 Personen, einschließlich ihrer Namen, Sozialversicherungsnummern und Geburtsdaten.

Im Rahmen der Entschärfungsmaßnahmen wurde den Opfern ein zweijähriger Identitätsschutzdienst angeboten.

Als die mexikanische Regierung ins Visier genommen wurde...

Im November 2024 behauptete RansomHub, 313 GB an Daten aus dem Internet gestohlen zu haben. Mexikanische Regierung.

Es teilte eine Auswahl der Daten, die es angeblich auf seinem Erpresserportal gesammelt hatte, mit folgenden Angaben "Verträge, Versicherungen, Finanzen, vertrauliche Akten".

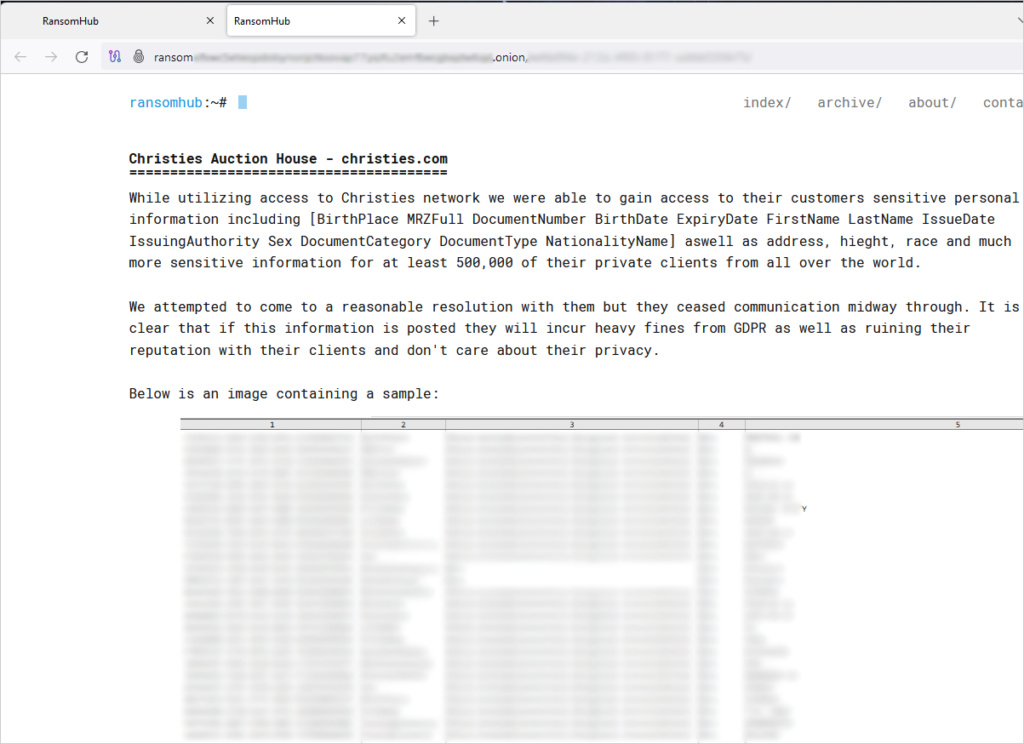

Als Christie's mit einer neuen Art von Auktion konfrontiert wurde...

Christie's ist eines der ältesten und renommiertesten Auktionshäuser der Welt und blickt auf eine Geschichte von mehr als zwei Jahrhunderten zurück.

Im Mai 2024 wurden jedoch einige ihrer Kundendaten von RansomHub gestohlen, und Christie's wurde auf dem Erpressungsportal aufgeführt (siehe unten).

6. Verteidigung gegen RansomHub

Die die wahren Kosten von Ransomware-Angriffen kann astronomisch sein. In seinem EASM-Bericht 2024CybelAngel fand heraus, dass sich die durchschnittlichen Wiederherstellungskosten auf $1,82 Millionen und die Lösegeldzahlungen auf $2,6 Millionen beliefen. (Und natürlich ist da noch der Zeitaufwand.)

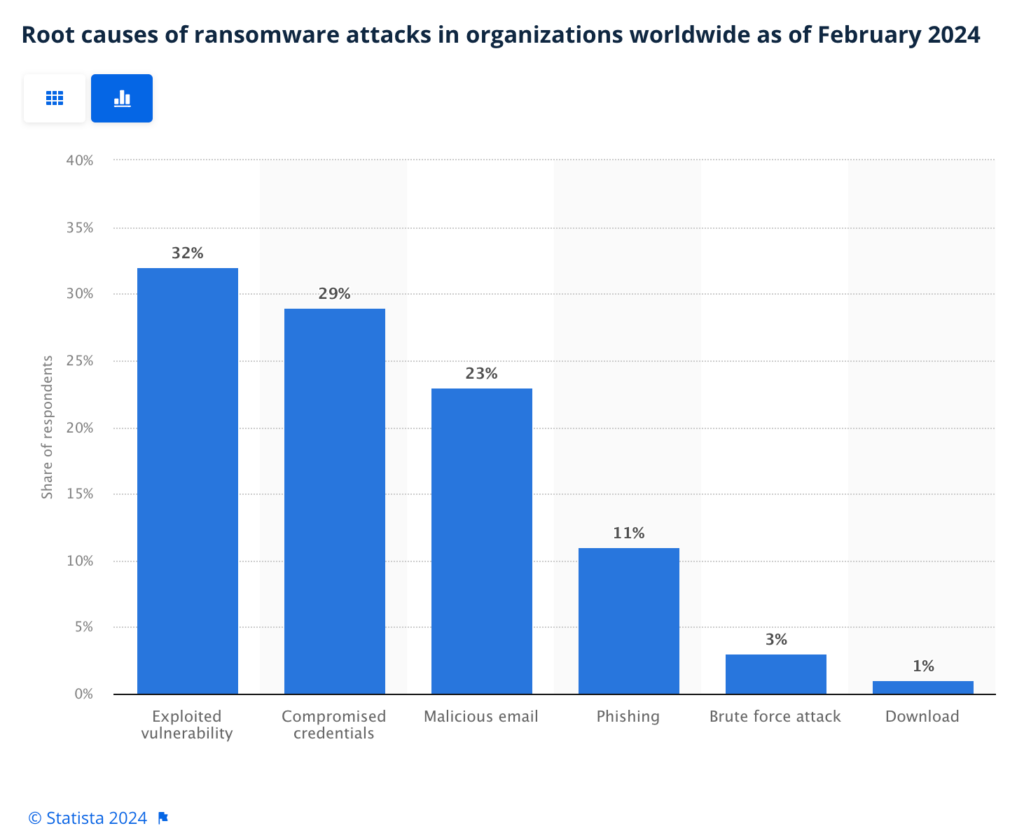

Die häufigste Ursache für Ransomware-Angriffe ist ausgenutzte Schwachstellen.

Um zu vermeiden, dass sie zum Ziel von RansomHub werden - und die damit verbundenen finanziellen Verluste, behördlichen Strafen und Rufschädigungen erleiden - müssen Unternehmen ihre Schwachstellen erkennen und ihnen mit den richtigen Sicherheitslösungen begegnen.

Grafik mit den Hauptursachen für Ransomware-Angriffe. Quelle.

In der CISA-Leitfaden für RansomwareZum Schutz vor RansomHub gibt es einige grundlegende Empfehlungen zur Cybersicherheit.

Die CISA-Tipps zur Bekämpfung von RansomHub

- Erkennen von Kompromissindikatoren (IOCs): In dem Leitfaden listet die CISA Dateinamen, URLs und IP-Adressen auf, die darauf hindeuten könnten, dass die Malware von RansomHub auf einem Gerät installiert wurde.

- Kennen Sie die Taktiken, Techniken und Verfahren (TTPS) von RansomHub: Die CISA listet auch gängige Techniken auf, die von RansomHub-Mitgliedern eingesetzt werden, wie z. B. Massen-Phishing und den Missbrauch der Microsoft Windows Management Instrumentation zum Starten bösartiger Nutzdaten.

- Erstellen Sie einen Reaktionsplan für Zwischenfälle: Die CISA empfiehlt, betroffene Konten unter Quarantäne zu stellen oder zu entfernen, kompromittierte Netzwerke zu überprüfen, neue Kontoanmeldedaten einzurichten, ungewöhnliche Aktivitäten zu untersuchen und die Sicherheitsverletzung zu melden.

- Erstellen Sie einen Wiederherstellungsplan und erstellen Sie verschlüsselte Offline-Sicherungen: Dadurch wird sichergestellt, dass Sie selbst bei einem Ransomware-Angriff auf Ihr Unternehmen den Schaden begrenzen und die Systeme schnell wiederherstellen können.

- Folgen Sie NIST's Passwort-Richtlinien: Was die Zugangskontrollen betrifft, so sollten Sie sicherstellen, dass alle Mitarbeiter über Passwörter verfügen, die mindestens 8 Zeichen lang sind, in branchenweit anerkannten Managern gespeichert werden und Sperrmaßnahmen für mehrere fehlgeschlagene Anmeldeversuche beinhalten.

- Verfügen Sie über eine mehrstufige Authentifizierung: Dies kann verhindern, dass Kriminelle durch Phishing, insbesondere über E-Mails und virtuelle private Netzwerke, Fernzugriff auf Ihr System erlangen.

- Deaktivieren Sie Befehlszeilen- und Scripting-Aktivitäten: Bedrohungsakteure verlassen sich bei ihren lateralen Bewegungsabläufen häufig auf diese Tools, so dass deren Deaktivierung die Ransomware an der Arbeit hindern kann.

Sie können auch die Vorteile von Bedrohungsdaten und externen Tools zur Verwaltung von Angriffsflächen nutzen, wie z. B. CybelAngel, um Ihren Betrieb zu schützen.

In der Zwischenzeit arbeiten auch die Strafverfolgungsbehörden gegen Ransomware-Gruppen. Sie haben vielleicht die Bloomberg Schlagzeile "FBI demontiert Malware-System, das Millionen erbeutet hat" in Bezug auf die Qakbot-Entdeckung oder die neuere LockBit-Betriebdie 14.000 betrügerische Konten sperrte.

Letztendlich ist jedoch jeder für die Cybersicherheit verantwortlich - und der Schlüssel, um sicherzustellen, dass RansomHub keine leichten Ziele findet.

Abschließende Gedanken

RansomHub ist ein krasses Beispiel dafür, wie Cyberkriminelle das Hacken zu einem florierenden Geschäft gemacht haben. Aber sie sind nicht unaufhaltsam.

Wenn Unternehmen, Regierungen und Einzelpersonen zusammenarbeiten, ist es möglich, sich gegen Ransomware-Bedrohungen zu wehren - und damit die Attraktivität von RaaS als einfaches Werkzeug für Cyberkriminelle zu verringern.