Warum Microsoft SMBv1-Bedrohungen bestehen bleiben [Bewältigen Sie diese Herausforderungen]

Inhaltsübersicht

SMBv1 und seine Varianten können gleich aussehen. Aber sie bringen unterschiedliche Herausforderungen für alle Betriebssysteme mit sich.

Wussten Sie, dass SMBv1, obwohl es von Microsoft in einem Sicherheitsupdate 2013 abgeschafft wurde, immer noch ein beliebtes (und verfügbares!) Fenster für Ransomware attacks?

In diesem Blog gehen wir der Frage nach, warum SMBv1-Schwachstellen weiterhin ausgenutzt werden, und erläutern, wie entfernte Angreifer einen Anreiz haben, Angriffe über verschiedene SMB-Ports durchzuführen.

Außerdem werden wir uns ansehen, wie Sie erfolgreiche Sicherheitsupdates durchführen können, um den Angriffen auf SMB-Versionen entgegenzuwirken.

Sie werden schließlich über den kontinuierlichen Weg der damit verbundenen SMBv1-Cybersicherheitsprobleme geführt.

SMBv1 und Malware: Die Geschichte bis jetzt

Ende 2016 und Anfang 2017 haben Bedrohungsakteure, die als Die SchattenmaklerIn diesem Zusammenhang wurde die "Equation Group", eine Gruppe, die nach mehreren unabhängigen Einschätzungen mit der Nationalen Sicherheitsagentur der USA (NSA) in Verbindung gebracht wird, mit offensiven Hacking-Tools ausgestattet.

Einige dieser Tools wurden anschließend in verschiedene Malware integriert, wobei der Höhepunkt im Mai und Juni 2017 erreicht wurde, als die WannaCry-Ransomware und NotPetya/Nyetya Wiper-Angriffe infizierten oder zerstörten weltweit Hunderttausende von Computern. Die Angriffe nutzten eine Schwachstelle in SMBv1 aus, um ihre Malware schnell über Netzwerke mit anfälligen Hosts zu verbreiten - beide nutzten auch Mimikatz, ein Tool zum Ergreifen von Passwörtern, um sich zu verbreiten.

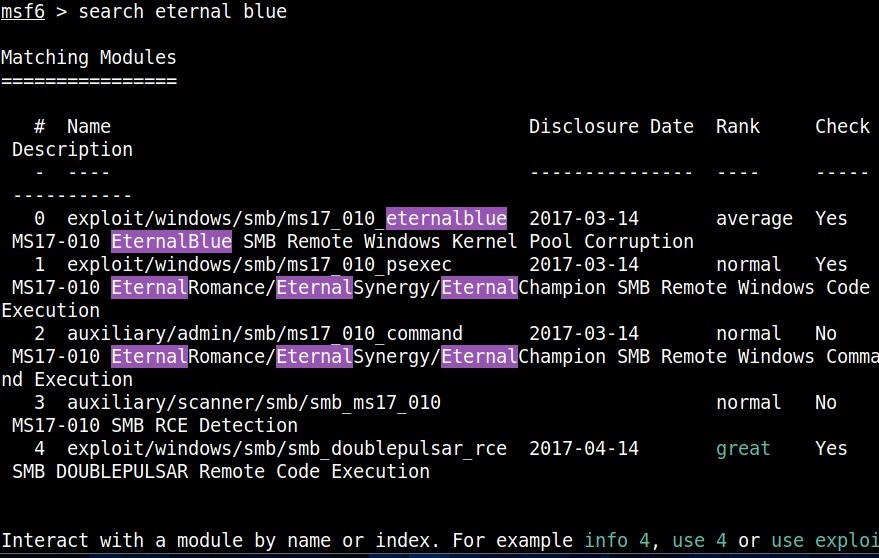

Die angepasste Version des EternalBlue-Exploits, die bei den Angriffen verwendet wurde, wurde mit einem zweiten NSA-Tool kombiniert, DOUBLEPULSAR, um die entfernte Ausführung von beliebigem Code zu ermöglichen und die WannaCry-Nutzlast zu übermitteln.

Obwohl Microsoft seine Bemühungen um die koordinierte Offenlegung von Sicherheitslücken Das Endergebnis waren verschlüsselte Computer für Hunderttausende von Opfern, Unternehmen und Regierungen in fast 150 Ländern.

In den zwanziger Jahren ist die SMBv1-Serverkonvertierung immer noch aktuell, wenn auch auf etwas andere Weise.

Ein Rapid7-Bericht ergab, dass im März 2020 zwischen 500.000 und 1,3 Millionen Geräte führten SMB-Dienste aus, wobei nur etwa 343k Geräte SMBv1 mit deaktivierter Authentifizierung verwendeten (Shodan-Abfrage). Die überwiegende Mehrheit dieser Geräte arbeitete mit Unix-Betriebssystemen, nicht mit Windows. Im Jahr 2020 blockierte Avast nach eigenen Angaben rund 20 Millionen EternalBlue Angriffsversuche pro Monat.

Dies ist eine Nettoverbesserung gegenüber Rapid7- und Shodan-Statistiken von 2017als zwischen 2,3 und 5,5 Millionen Geräte mit SMB-Diensten betrieben wurden, und, als diese Zahl auf 700.000 bis 1,7 Millionen sank. Damit ist das Risiko von Varianten oder neuen Malware-Familien, die dieselben Schwachstellen nutzen, noch nicht ganz ausgerottet. Im Jahr 2022 gingen die Angriffe mit 91.88% Angriffen auf Port 445, die häufigste SMB-Port-Schwachstelle, weiter.

Ransomware ist nicht die einzige SMB-Bedrohung

Die CISA empfiehlt zwar nachdrücklich, SMBv1 aufgrund seiner Schwachstellen intern in Netzwerken zu deaktivieren, doch Ransomware-Banden wie WannaCry und NotPetya haben nur darauf gewartet, diejenigen ins Visier zu nehmen, die dies nicht getan haben.

Aber es gibt auch andere Bedrohungen, die unter dem Radar verschwinden (einschließlich der Ausnutzung sensibler Informationen).

Unauthentifizierter Zugriff auf Dokumente, die über das SMB-Protokoll freigegeben wurden kann für Unternehmen gleichermaßen schädlich sein. Zurück in 2017, 42% der Server mit offenen SMB-Ports auch den Gastzugang zu ihren Daten ermöglicht.

CybelAngel entdeckt regelmäßig SMB-Server, auf denen Tausende von sensiblen Dokumenten öffentlich gehostet werden, und warnt seine Kunden davor. In einem früheren Bericht dokumentierte CybelAngel die Entdeckung von 70 Milliarden Dateien auf fast 500.000 einzelnen Servern in einem Monat.

Die von uns identifizierten Server gehören häufig zu Drittanbietern und Lieferanten und befinden sich oft außerhalb des Angriffsbereichs und der Kontrolle des Unternehmens (und der einzelnen Person, die ein Microsoft Windows-Gerät verwendet).

Offene SMB/CIF-Server können enthalten:

- Vertrauliche Informationen zur IT-Architektur eines Unternehmens

- Passwörter

- Firmenlogins für den Zugang zu internen Plattformen und Geräten

- Andere Bescheinigungen für weitere Beglaubigungen

Wie man sich vor SMBv1-Exploits schützt

Die US-CERT rät zur Vorsicht bei der Deaktivierung oder Blockierung von SMB, da dies den Zugriff auf gemeinsam genutzte Ressourcen wie Dateien und Geräte behindern kann. Sie raten, dass Unternehmen vor der Implementierung von Änderungen sorgfältig abwägen sollten, welche Kompromisse sie zwischen erhöhter Sicherheit und potenziellen Betriebsunterbrechungen eingehen.

Im Allgemeinen sollten Sie diese Software regelmäßig mit Patches versehen und sicherstellen, dass Sie alle Probleme rückgängig machen können.

- Unauthentifizierte/Gast/Anonyme deaktivieren SMB-Zugang, der es uns (und anderen) ermöglicht, Ihre vertraulichen Dokumente zu finden.

- Wenn Sie SMB nicht benötigen, nicht offen lassen. Sperren Sie die Ports 139 und 445 in Ihrem Netzwerk.

- Wenn Sie es brauchen, die Aufrüstung priorisieren zu den Versionen SMBv2 oder SMBv3. Unter Windows 10 ist dies Standard, da SMBv1 offensichtlich nicht mehr von Windows unterstützt wird.

- Sichern Sie Ihre Daten - sicher, auf einem Server mit korrekt konfigurierter Authentifizierung und solider Verschlüsselung

- Investieren Sie in eine schwergewichtige, flächendeckende Sicherheitslösung das wird scannen. Ihre Außengrenzen für Angriffe von außen. Anbieter, die im Bereich EASM tätig sind, sind ein entscheidender Faktor bei der Verteidigung gegen die gemeinsame Nutzung von Dateien durch Dritte,

Abschluss mit Microsoft-Ressourcen zu Sicherheitslücken

Insgesamt wird empfohlen, SMBv1 zu deaktivieren und auf neuere, sicherere Versionen des Protokolls unter Windows umzusteigen. Viele der oben genannten Ransomware-Angriffe können entschärft werden. Durch das Patchen von Systemen, das Deaktivieren von SMBv1 und das Befolgen bewährter Sicherheitspraktiken können größere Schäden vermieden werden.

Hier finden Sie einige klassische SMB 1.0-Ressourcen, die Ihnen bei der Verwaltung von Patches und der Deaktivierung der SMB-Infrastruktur helfen:

- Microsoft SMBv1-Leitfaden für Sicherheitslücken- CISA

- Leitfaden für bewährte SMB-Sicherheitspraktiken-CISA

- Erkennung, Aktivierung und Deaktivierung von SMBv1, SMBv2 und SMBv3 in Windows- Microsoft

Sie können sich auch über allgemeine bewährte Praktiken für die Sicherheit von Cloud-Laufwerken auf unserer Website informieren Blog.