Smishing, Phishing und Vishing [Alles was Sie wissen müssen]

Inhaltsübersicht

Smishing (auch als SMS-Phishing bekannt), Phishing (E-Mail-Phishing) und Vishing (manipulative Telefonanrufe) sind bei Cyberkriminellen sehr beliebt.

Aber die heutigen Cyberkriminellen werfen ein breiteres Netz mit raffinierteren Smishing-Angriffen aus, die darauf abzielen, Sie zu fangen.

In diesem Blogbeitrag erfahren Sie, wie Sie zwischen diesen drei Bedrohungen unterscheiden können, und erhalten Informationen über aktuelle Betrugsversuche und Malware.

Lassen Sie uns diese bösartigen Betrügereien genauer unter die Lupe nehmen.

Die wichtigsten Unterschiede: Smishing, Phishing und Vishing

Als Erstes müssen Sie Ihr Team über diese häufigen Cyberangriffe informieren und aufklären.

Hier sind die wichtigsten Unterschiede:

- Phishing: Sie erhalten betrügerische Nachrichten, E-Mails und gefälschte Websites, die darauf ausgelegt sind, Ihre persönlichen Daten abzugreifen.

- Vishing: Sie erhalten manipulative Anrufe, um Ihre persönlichen Daten zu sammeln.

- Smishing: Sie erhalten Textnachrichten, die so gestaltet sind, dass sie Ihre sensiblen Daten ausspähen.

Was ist Phishing?

Phishing ist ein klassischer Cyberangriff, der einem klassischen Muster folgt: Ein Hacker versucht, Personen dazu zu bringen, sensible Informationen preiszugeben oder Malware zu installieren, indem er sich als legitimes Unternehmen ausgibt.

Dies kann in Form von betrügerischen Phishing-E-Mails, SMS-Nachrichten und Anrufen geschehen, die scheinbar von seriösen Quellen wie Banken, Unternehmen oder Behörden stammen.

Ziel ist es, die Opfer zu Aktionen zu verleiten, die dem Angreifer nützen, z. B. das Anklicken bösartiger Links, das Öffnen von Anhängen mit Malware oder die Preisgabe von Anmeldedaten, Finanzinformationen oder anderen vertraulichen Daten.

Was ist Spear-Phishing?

Spear Phishing, auch bekannt als Tailored Phishing, hebt sich von der weit verbreiteten Strategie des Massenphishings durch seinen personalisierten Ansatz ab.

Eine Spear-Phishing-E-Mail ist eine weitaus gefährlichere Form des Phishings. Der Name der Person wird nur an Personen gesendet, die als Kunden eines bestimmten Unternehmens bekannt sind, wodurch die Wahrscheinlichkeit, dass die Zielpersonen getäuscht werden, erheblich steigt.

Bevor sie einen Angriff starten, sammeln Spear-Phisher detaillierte Informationen über ihre geplanten Opfer oder wählen eine bestimmte Person als Ziel aus.

Was tun Twitter und Sony Mitarbeiter gemeinsam haben mit Britische Abgeordnete?

Nun, sie alle sind von dieser Art von Phishing-Angriffen betroffen.

Wie Spear-Phishing auf Finanzinstitute abzielt

In der Regel nehmen die Hacker über eine Anfrage oder ein Ersuchen Kontakt mit den Opfern auf und versuchen, eine Antwort zu erhalten, die eine scheinbar legitime Kommunikation von Unternehmen zu Unternehmen in Gang setzt.

So erhält das Finanzteam beispielsweise eine E-Mail, die sich als Dienstleister eines Unternehmens ausgibt und eine angehängte Rechnung enthält, in der die neuen Finanzdaten des Unternehmens angekündigt werden. Entscheidend ist, dass sie authentisch erscheint. Wichtige Finanzdaten wie der aktuelle Anbieter und der Hauptansprechpartner sind enthalten, um diese Aktualisierung als normal erscheinen zu lassen.

Oft erzeugen Spear-Phishing-E-Mails ein subtiles Gefühl der Dringlichkeit, indem sie einen "Frühzahlerrabatt" für die Begleichung der Rechnung innerhalb eines schnellen Zeitrahmens, um Vertrauen zu schaffen. Dies schafft die Voraussetzungen für spätere betrügerische Aktivitäten, wie z. B. die Aufforderung zu nicht genehmigten Überweisungen

Was ist Smishing?

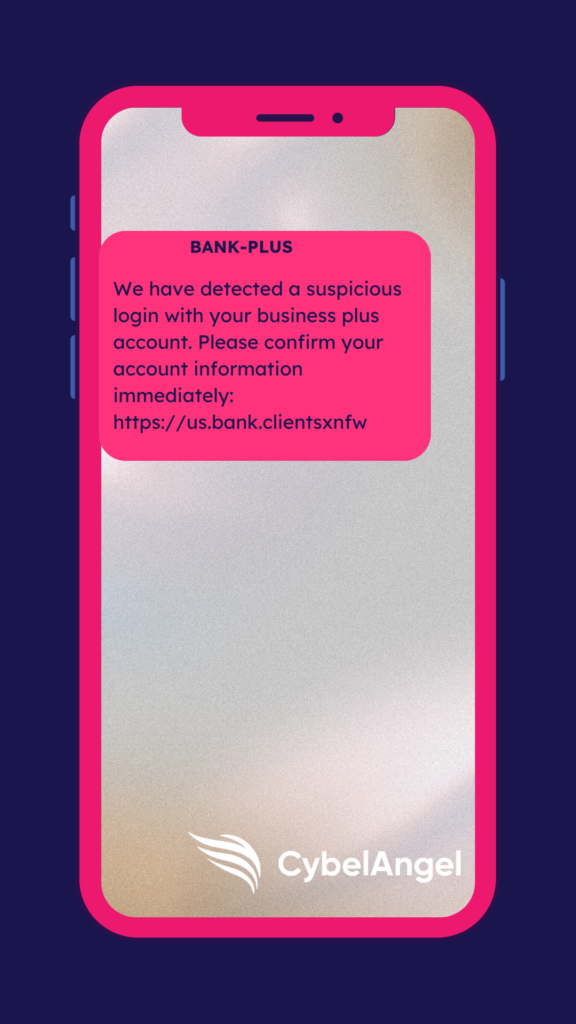

Smishing ist eine Art von Angriff, der per Textnachricht (SMS) durchgeführt wird, abgeleitet von einer Kombination aus "SMS" und "Phishing". Ähnlich wie beim Phishing wird dem Opfer eine unaufgeforderte SMS-Nachricht geschickt, in der es aufgefordert wird, Informationen preiszugeben, indem es einem bösartigen Link folgt, anruft oder auf Anrufe antwortet oder eine SMS zurückschickt.

Er folgt dem klassischen Muster eines Social-Engineering-Angriffs, bei dem Emotionen wie Angst oder ein Gefühl der Dringlichkeit ausgenutzt werden, um den Empfänger zu einer schnellen Reaktion zu veranlassen.

Obwohl es auf den gleichen Prinzipien wie herkömmliches Phishing beruht, ist Smishing aufgrund mehrerer Faktoren tendenziell effektiver:

- Die meisten Smartphones kein Auto haben "Spam"Ordner

- Begrenztes Bewusstsein über Smishing bei bestimmten Bevölkerungsgruppen

- Größeres Vertrauen bei SMS im Vergleich zu E-Mail

- Herausforderungen bei der Authentifizierung der Identität dieser Hacker

Was ist Vishing?

Vishing wird in der Regel als eine Art von Social-Engineering-Angriff definiert, der Sprachanrufe, Sprachnachrichten oder Sprachnachrichten verwendet, um die Opfer zur Preisgabe vertraulicher persönlicher oder finanzieller Informationen zu verleiten.

Bei dieser Angriffsmethode werden Anrufe oder Sprachnachrichten verwendet, um Menschen dazu zu verleiten, sensible Daten wie Finanzinformationen, Sozialversicherungsnummern, Kreditkartennummern und andere Passwörter preiszugeben. Die Angreifer geben sich oft als vertrauenswürdige Einrichtungen wie Banken oder Regierungsbehörden aus.

Mit der zunehmenden Verbreitung von KI wird Vishing für Unternehmen und Führungskräfte gleichermaßen zu einem großen Problem für die Cybersicherheit.

AI-Vishing ist ein unglaublich effektives Mittel zum Identitätsdiebstahl.

Was ist AI Vishing?

KI-gestützte Vishing-Angriffe sind eine wachsende Bedrohung.

Bei diesen Betrügereien werden Stimmproben aus öffentlichen Aufnahmen entnommen, die in der Regel in den sozialen Medien zu finden sind. Die Betrüger stellen dann die Stimmen genau nach und manipulieren sie, um sich überzeugend als Familienmitglieder oder Bekannte auszugeben.

Warum haben es Betrüger auf Ihr Führungsteam abgesehen?

Diese Betrüger verwenden Stimmproben aus öffentlichen Aufnahmen oder sozialen Medien, um sehr überzeugende Imitationen von bekannten Stimmen zu erstellen.

Durch die Manipulation dieser Geräusche können sie sich effektiv als Familienmitglieder oder Bekannte ausgeben und so Personen dazu verleiten, sensible Daten wie persönliche Finanzinformationen preiszugeben.

Ein beunruhigender Fall von tiefgreifendem FälschungsbetrugDer britische Ingenieurdienstleister Arup wurde um $25 Millionen Euro betrogen. nachdem Betrüger ein KI-generiertes Video erstellt hatten, in dem sie sich während eines Videoanrufs als Finanzvorstand des Unternehmens ausgaben.

Hochrangige Führungskräfte, denen sensible Daten wie kritische Unternehmensinformationen und finanzielle Vermögenswerte nicht fremd sind, sehen sich in vielerlei Hinsicht erheblichen Risiken ausgesetzt.

Da sie befugt sind, umfangreiche Finanztransaktionen durchzuführen, und Zugang zu wichtigen Daten haben, sind sie ein bevorzugtes Ziel für Cyberkriminelle, die auf finanzielle Gewinne oder Unternehmensspionage abzielen.

Die Folgen eines erfolgreichen Angriffs auf solche Personen sind weitreichend. Die Umsetzung robuster Sicherheitsmaßnahmen sollte Folgendes umfassen:

- Einbindung der Multi-Faktor-Authentifizierung (MFA) als Teil aller Anmeldedaten

- Aufklärung Ihres Teams über die Risiken der Kompromittierung von Geschäfts-E-Mails (BEC)

- Austausch von neuen Spear-Phishing-Trends mit Führungskräften

Schauen wir uns an, was diese Phishing-Versuche gemeinsam haben.

Smishing-Betrug vs. Phishing-E-Mails vs. Vishing-Angriffe: Wie lassen sie sich vergleichen?

Sie alle sind Formen von Social-Engineering-Angriffen, die auf menschliches Versagen und Urteilsvermögen abzielen.

Das Wichtigste ist, dass Social Engineering eine wirksame Technik der psychologischen Manipulation ist. Sie zielt darauf ab, bestimmte Handlungen der Zielperson zu provozieren, um mithilfe von Schadsoftware private Informationen zu kompromittieren.

Wenn Sie ein Stechen spüren und sich etwas komisch anfühlt, haben Sie höchstwahrscheinlich recht.

Aber manchmal, vor allem bei der Fülle von Daten in den sozialen Medien, die online verfügbar sind, ist das bei den meisten Opfern wirklich nicht der Fall.

Betrüger wissen, wie sie Ihre angeborenen kognitiven Voreingenommenheiten ausnutzen können, und in Verbindung mit Informationen über Ihr Leben in den sozialen Medien können sie Ihre Schwachstellen schnell finden.

Obwohl wir uns aus Effizienzgründen auf diese Vorurteile verlassen, macht die menschliche Natur sie ausnutzbar. Eine falsche Entscheidung kann dann sensible Informationen gefährden.

Was sind also einige klare Vorurteile, auf die man achten sollte?

6 wichtige Vorurteile, die Social-Engineering-Betrügereien ausnutzen

Hacker verfügen oft über solide Informationen über ihre Ziele. Sie müssen genauso gut wissen, wie sie Phishing-Betrügereien ausnutzen.

Hier finden Sie eine Liste, die Sie mit Ihrem Team teilen sollten.

1: Behörde: Die Angreifer geben sich als eine Person in einer Machtposition aus, z. B. als Polizeibeamter oder eine Regierungsbehörde, um private Informationen zu verlangen. Dies könnte sich auch auf Sprachanrufe erstrecken, bei denen sich der Angreifer als legitime Autoritätsperson ausgibt und nach vertraulichen Informationen fragt.

2: Einschüchterung: Durch die Androhung negativer Konsequenzen zwingen die Angreifer ihre Opfer zur Herausgabe persönlicher Daten und schaffen so eine Drucksituation, die sofortiges Handeln erfordert.

3: Konsens: Sie sind eher bereit, persönliche Informationen preiszugeben, wenn Sie glauben, dass andere dies auch getan haben. Eine Taktik der Betrüger ist es, Ihnen zu suggerieren, dass "viele ihre Finanzdaten bereits aktualisiert haben", und Sie so unter Druck zu setzen, ebenfalls zu handeln.

4: Knappheit: Die Schaffung einer falschen Knappheit kann Sie aus Angst, etwas zu verpassen, zum Handeln bewegen. Ein Beispiel könnte eine Smishing-Nachricht sein, in der Sie aufgefordert werden, die Bankverbindung Ihres Unternehmens zu bestätigen, um eine Unterbrechung des Dienstes zu vermeiden.

5: Dringlichkeit: Bei dieser Methode müssen Sie innerhalb eines Zeitfensters von 24 Stunden antworten. Dies steht oft im Zusammenhang mit einer Anfrage zu einem Kreditkartenproblem. Sie fühlen sich aufgewühlt und stehen unter Druck, zu antworten.

6: Vertrautheit: Hacker können sich als Familienmitglied oder Freund ausgeben. Sie bitten oft über eine Messaging-App oder über eine unbekannte Telefonnummer, die auf irreführende Weise angegeben wird, um Ihre Hilfe.

Insgesamt ist es von entscheidender Bedeutung, dass Sie Ihr gesamtes Team über diese subtilen Manipulationstaktiken aufklären.

Social-Engineering-Angriffe funktionieren nicht ohne Grund.

Aber wenn Sie die oben genannten Punkte verstehen, können Sie und Ihr Team wichtige sensible Informationen vor unbefugtem Zugriff schützen. Dies ist umso wichtiger, als unsere mobilen Geräte zentrale Drehscheiben für unsere persönlichen und finanziellen Informationen sind.

Abschließende Gedanken

Wenn Sie versuchen, Ihr Team über Smishing-, Phishing- und Vishing-Malware aufzuklären, wird dieser Blog ausreichen, um einen guten Überblick zu geben. Da die Betrüger jedoch immer raffinierter werden, sollten Sie Cybersecurity-Tools wie Lösungen zur Verwaltung externer Angriffsflächen in Betracht ziehen.

EASM-WerkzeugeCybelAngel ermöglicht es Ihnen, digitale Bedrohungen außerhalb Ihrer IT-Umgebung umfassend zu überwachen und zu verhindern.

Möchten Sie mehr über weitere neue Bedrohungen erfahren? Lesen Sie unser Die Gefahren von PII-Lecks: 7 wichtige Einblicke Leitfaden.