Schwachstellen in der Versorgungskette: Wie man versteckte Bedrohungen bekämpft

Inhaltsübersicht

Lieferketten sind die treibende Kraft der modernen Wirtschaft. Sie verbinden Hersteller, Lieferanten und Kunden miteinander. Doch wenn es um Cyber-Bedrohungen geht, kann diese Vernetzung auch ihr Verhängnis sein.

Mit dem Aufkommen der Technologie haben auch die Schwachstellen in der Lieferkette zugenommen. Angriffe auf die Lieferkette können sich durch ein ganzes Netzwerk ziehen und weitreichende Schäden verursachen - von unterbrochenen Abläufen bis hin zur Schädigung des Rufs eines Unternehmens.

Lassen Sie uns die Gründe für die Risiken in der Lieferkette untersuchen und herausfinden, wie sie gemildert werden können.

1. Was sind die Ursachen für die Anfälligkeit der Lieferkette?

Die Anfälligkeit der Lieferkette bezieht sich auf die Schwachstellen innerhalb einer Lieferkette, die von Cyber-Bedrohungen ausgenutzt werden können, was zu Datenschutzverletzungen, Betriebsunterbrechungen oder unbefugtem Zugriff auf Systeme führt.

Es gibt zwei Hauptgründe für Bedrohungen in der Lieferkette...

Hohe Abhängigkeit von der Technologie

Die meisten (wenn nicht sogar alle) Unternehmen sind in hohem Maße von vernetzten Systemen, IoT-Geräten und Cloud-basierten Plattformen abhängig - all das erhöht ihre Angriffsflächen.

Ein typisches Beispiel: Laut dem Security Magazine, 91% von Organisationen haben im vergangenen Jahr einen Angriff auf die Software-Lieferkette erlebt. Zu den wichtigsten Vorfällen gehörten...

- Ausnutzung von Schwachstellen im Code Dritter

- Ausnutzen der Vorteile von falsch konfigurierten Cloud-Server

- Angriffe auf Open-Source-Software und Container-Images

- Erstellen von API-Datenverletzungen

Die Welt befindet sich in einem rasanten digitalen Wandel, doch oft werden neue Technologien und Software von Drittanbietern ohne angemessene Prüfung eingeführt.

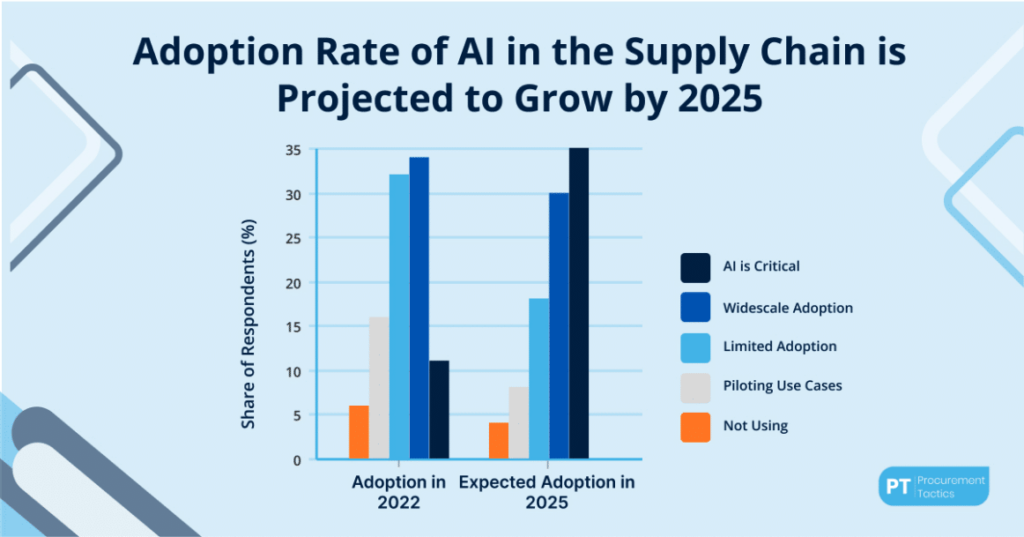

So stellen beispielsweise immer mehr Anbieter Künstliche Intelligenz (KI) ein entscheidender Aspekt ihrer Prozesse. Wir sind jedoch noch dabei zu lernen, in welchem Umfang Cyberkriminelle diese neue Technologie ausnutzen können.

Globalisierung, wirtschaftliche Instabilität und politische Spannungen

Globale Lieferketten sind zur Norm geworden, mit internationaler Beschaffung und komplexen Netzen. Die nationalen Sicherheitsvorschriften sind nicht immer überall auf der Welt gleich, was bedeutet, dass verschiedene Dienstleister unterschiedliche Cybersicherheitsstandards haben.

Ebenso können wirtschaftliche und politische Instabilität - sowie geopolitische Spannungen - Schwachstellen in jedem internationalen Lieferkettennetz aufzeigen.

Eine aktuelle Studie ergab, dass seit 2017 die Zahl der von Cyberangriffen auf die Lieferkette betroffenen Unternehmen um 2227% in den USA allein. Und letztlich werden die Angriffe auf die Software-Lieferkette die Welt kosten $60 Milliarden im Jahr 2025und $138 Milliarden bis 2031.

2. Was ist die größte Bedrohung für die Sicherheit der Lieferkette?

Wenn es um das Risikomanagement in der Lieferkette geht, ist die Cybersicherheit die größte Bedrohung.

Wir können uns die Cybersicherheit der Lieferkette wie ein Kartenhaus vorstellen. Anstatt ein großes Unternehmen direkt anzugreifen, zielen Hacker oft auf kleinere, weniger gut ausgerüstete Zulieferer. Und wenn nur ein System angegriffen wird, kann die gesamte Lieferkette zusammenbrechen.

Es gibt viele Arten von Risiken in der Lieferkette. Vor allem Cyberkriminelle werden:

- Umsetzung Ransomware und Datenschutzverletzungen: Indem sie bösartigen Code in die Lieferkette einschleusen, können sie sensible Daten verschlüsseln, bis ein "Lösegeld" gezahlt wird - oder die Daten für Identitätsdiebstahl, Betrug oder dunkles Internet Verkäufe.

- Insider-Bedrohungen ausnutzen: Cyberkriminelle können Mitarbeiter oder Auftragnehmer in böswilliger Absicht oder aus Fahrlässigkeit ausnutzen. Sie könnten zum Beispiel eine Phishing-E-Mail senden, um einen Lieferanten dazu zu bringen, seine persönlich identifizierbare Daten (PII).

- Förderung gefälschter und betrügerischer Dienstleistungen: Indem sie die Softwareentwicklung eines Dritten manipulieren, können Cyberkriminelle kompromittierte Komponenten in die Lieferkette einschleusen. Sie können auch physische Lieferketten unterbrechen (wie wir später im Fall von Maersk sehen werden).

3. Welches sind die Hauptrisiken für eine Lieferkette?

Bevor wir gleich auf das Risikomanagement für Dritte eingehen, ist es wichtig, die Folgen von Angriffen auf die Lieferkette zu verstehen, die unter anderem Folgendes umfassen:

- Datendiebstahl: Hacker können sensible Daten wie Geschäftsgeheimnisse oder Kundeninformationen ausspähen. Die durchschnittlichen Kosten einer Datenschutzverletzung werden auf $4,45 Millionen.

- Störung des Betriebsablaufs: Genau wie Naturkatastrophen können auch Cyberangriffe zu schwerwiegenden Ausfallzeiten und Lieferengpässen führen. So führte beispielsweise ein weltweiter Cyber-Ausfall im Juli 2024 zu $1 Milliarde Verluste in der ganzen Welt.

- Reputationsschaden: Unterbrechungen in der Lieferkette können zu einem Vertrauensverlust bei den Kunden führen, weil Produkte oder Dienstleistungen nicht einwandfrei sind oder sich verzögern. Eine kanadische Umfrage ergab, dass 28% von Unternehmen festgestellt, dass ein Cyberangriff ihren Ruf geschädigt hat.

- Finanzieller Verlust: Angriffe auf die Software-Lieferkette können zu direkten Kosten durch Lösegeldzahlungen, Rechtskosten und indirekten Kosten durch entgangene Geschäftsmöglichkeiten führen.

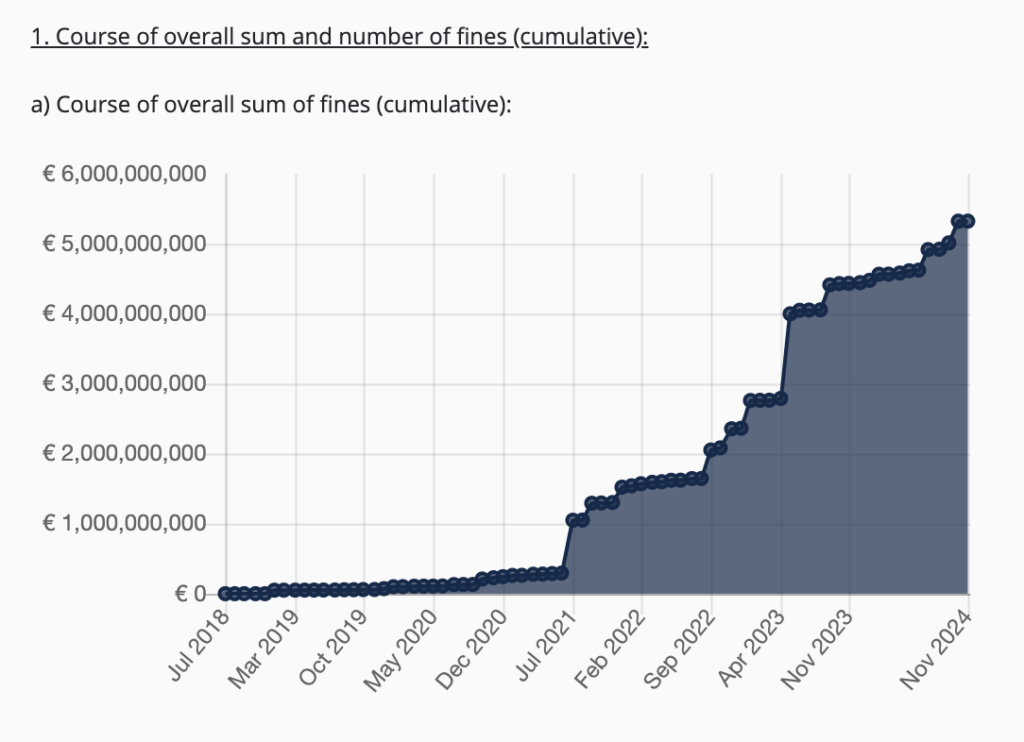

- Nichteinhaltung von Vorschriften: Die Nichteinhaltung von Cybersicherheitsstandards kann zu Geldbußen oder Strafen führen. Zum Beispiel können wir den kumulativen Anstieg der GDPR-Geldbußen in den letzten Jahren wegen schlechter Datenverarbeitungsstandards.

4. Beispiele für Risiken in der Lieferkette: 5 Fallstudien

Sehen wir uns 5 Beispiele aus der Praxis an, die zeigen, was passiert, wenn der Schutz vor Schwachstellen in der Lieferkette scheitert.

- Der SolarWinds-Hack (2020): In einem der größte Cybersicherheitsverletzungen des 21. Jahrhunderts", Hacker infiltrierten das SolarWinds Orion-System, eine IT-Überwachungsplattform. Die Backdoor-Malware wurde an mehr als 30.000 Unternehmen und Regierungsbehörden. Mehr als 18.000 Kunden installierten es. Das Schlimmste war, dass der Angriff erst über ein Jahr später öffentlich bekannt gegeben wurde.

- Die Datenschutzverletzung bei Target (2013): Nachdem eine Phishing-E-Mail an einen Target-Mitarbeiter geschickt wurde, der mit einem Drittanbieter, Fazio Mechanical, zusammenarbeitete, wurden 11 Gigabyte an Daten entwendet, darunter bis zu 70 Millionen Menschen Namen, Adressen, Telefonnummern, E-Mail-Adressen und Kreditkartendaten.

- Die Maersk-Schifffahrtsstörung (2017): A Ransomware-Angriff verschlüsselte Tausende von Geräten im gesamten Schifffahrtsnetz von Maersk, so dass der Betrieb zum Erliegen kam und die Lieferketten von Tausenden von Unternehmen weltweit beeinträchtigt wurden. Maersk war für etwa ein Fünftel des gesamten Welthandels verantwortlich, so dass dieser Angriff einen enormen Schaden anrichtete.

- Der Cyberangriff auf die Lieferkette von Toyota (2022): Nachdem einer der Zulieferer von Toyota, Kojima Industries, von einer Malware-Infektion betroffen war, musste er den Betrieb einstellen 28 Produktionslinien in 14 Werken für einen Tag stillgelegt und die weltweite Produktion um ein Drittel reduziert.

- Die Datenschutzverletzung bei Uber (2022): Uber-Mitarbeiterdateneinschließlich interner Dokumente und E-Mail-Adressen, wurden vermutlich nach einem Zwischenfall bei der MDM-Plattform (Mobile Device Management) von Teqtivity durch Dritte offengelegt. Es wird davon ausgegangen, dass fast 80.000 Mitarbeiter von der Datenverletzung betroffen waren.

6. Wie Unternehmen die Risiken in der Lieferkette mindern können

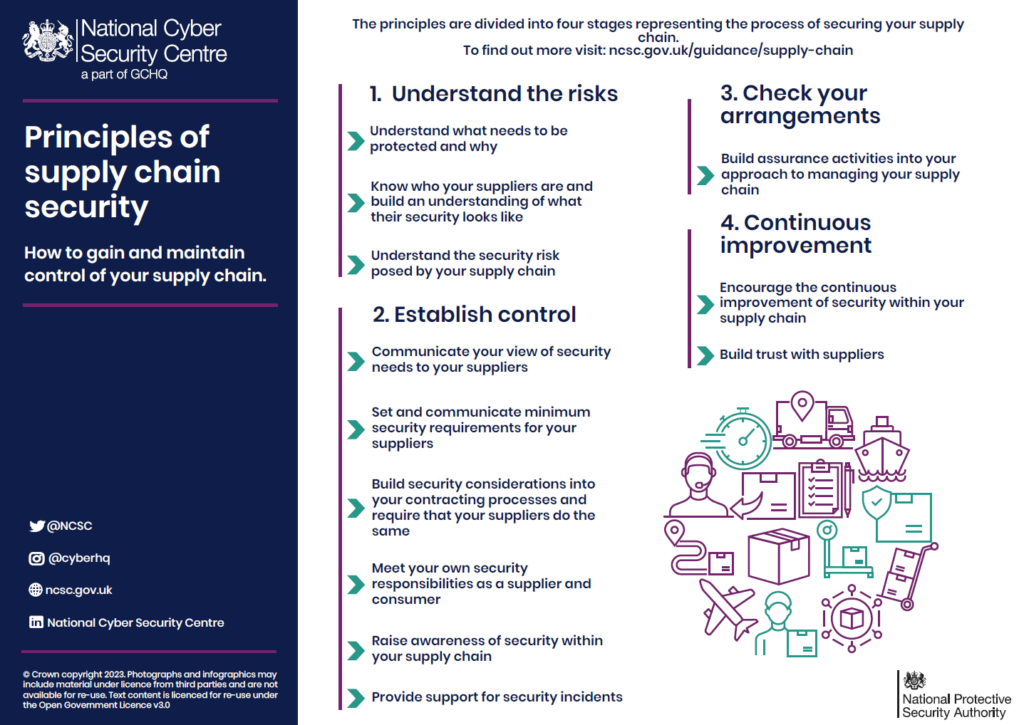

Es gibt eine Vielzahl von Strategien, die Unternehmen anwenden können, um die Nachhaltigkeit ihrer Lieferkette langfristig zu schützen. Das National Cyber Security Centre des Vereinigten Königreichs bietet zum Beispiel 12 Grundsätze um Lieferketten und Partnerschaften zu sichern.

Hier sind einige allgemeine Leitlinien für CISOs und IT-Abteilungen, um Fortschritte bei der Sicherheit der Lieferkette zu unterstützen.

- Verstärken Sie Ihre Protokolle für die Verwaltung von Lieferanten: Stellen Sie sicher, dass Sie Ihre Lieferanten gründlich prüfen, von ihnen die Einhaltung bestimmter Cybersicherheitsprotokolle verlangen und diese in Ihren Vertrag aufnehmen.

- Durchführung von Risikobewertungen: Weniger als die Hälfte der Unternehmen Risikobewertungen durch Dritte durchgeführt haben. Als Ausgangspunkt könnten Sie CybelAngels Sonderermittlungsdienst für Bedrohungenund hilft Ihnen, Schwachstellen im gesamten Ökosystem Ihres Unternehmens zu erkennen und zu beheben, bevor sie zu einem Problem werden.

- Investieren Sie in technologische Lösungen für die Cybersicherheit: Nutzen Sie Software zur Erkennung von Schwachstellen in der Lieferkette, um Ihre Systeme in Echtzeit zu schützen. Zum Beispiel, CybelAngel kann Ihr Unternehmen von außen schützen, indem es öffentlich zugängliche digitale Ressourcen vor Cyberkriminalität bewahrt.

- Priorisieren Sie die Schulung und Sensibilisierung der Mitarbeiter: Wenn Ihre Mitarbeiter und Zulieferer die Bedeutung der Cybersicherheit verstehen, können Sie gemeinsam gegen Hacker vorgehen und das Ökosystem schwerer angreifbar machen.

- Einen Plan für die Reaktion auf Zwischenfälle haben: Unternehmen können sich beispielsweise vor dem Risiko schützen, das mit dem Verlust von Sendungen verbunden ist, indem sie regelmäßig ihre Pläne für Geschäftskontinuität und Notfallwiederherstellung testen.

- Halten Sie sich an die einschlägigen Gesetze und Rahmenregelungen: Folgen Sie NISTs Rahmenwerk für Cybersicherheitund die Einhaltung anderer nationaler Sicherheitsgesetze, wie z. B. der EU-Richtlinie GDPRoder internationale Rahmenwerke ISO/IEC 27001-Leitlinien zur Sicherung von Informationssystemen.

Einpacken

Durch die Kombination proaktiver Maßnahmen, starker Partnerschaften und intelligenter Investitionen in EASM-Technologie wie CybelAngelkönnen Unternehmen die Widerstandsfähigkeit ihrer Lieferkette erheblich verbessern.