Was sind die größten Risiken von Geräten, die mit dem Internet verbunden sind?

Inhaltsübersicht

Es ist der Monat des Cybersecurity-Bewusstseins, also sollten wir uns mit einem häufigen Problem von SOC-Teams befassen.

Was haben schwache Rechenleistung, schlechte Netzwerksicherheit und einfache Passwörter gemeinsam? Die einfache Antwort lautet: IoT-Geräte.

IoT-Geräte oder mit dem Internet verbundene Geräte sind schwer zu sichern und leicht zu kompromittieren. Deshalb sind sie auch bei Cyberkriminellen so beliebt. Sie starten groß angelegte Botnets und nutzen sie für Phishing mit anderer Malware.

In diesem Leitfaden gehen wir der Frage nach, warum vernetzte Assets wie mobile Apps, IoT-Geräte, hybride Cloud-Infrastrukturen, Websites, Betriebstechnologien und sogar BYOD-Gerätesind für CISOs und SOC-Teams immer noch ein Problem. Wir untersuchen auch die warum wie Hacker über Schwachstellen in Betriebssystemen und darüber hinaus auf persönliche Daten zugreifen und diese ausspähen können.

Wenn Sie sich über die unzähligen Schwachstellen ungesicherter Geräte und Smartphones informieren möchten, ist dies die perfekte Möglichkeit, sich auf den neuesten Stand zu bringen.

Doch zunächst wollen wir uns mit der Zunahme von Cyberangriffen auf vernetzte Geräte befassen.

Warum nehmen die Risiken für die Cybersicherheit mit dem Internet der Dinge zu?

Eigentlich gibt es eine lange Liste von Gründen, warum dies der Fall ist. Das ist frustrierend, wenn man bedenkt, dass die Zahl der Vertriebs- und Dienstleistungsanbieter weiter zunimmt. Immerhin prognostizieren die Daten, dass die Gesamtzahl der angeschlossenen IoT-Geräte doppelt auf etwa 40 Milliarden bis 2030 (siehe Lieferkettenprobleme!).

Schauen wir uns die 5 wichtigsten dieser Bedrohungen an:

1: IoT-Geräte stehen für explosives Wachstum: Die Angriffsfläche für IoT-Geräte vergrößert sich mit der massiven Verbreitung von Geräten von Jahr zu Jahr weiter. Nach Angaben der IoT Analytics' Bericht zum Stand des IoT im Sommer 2024können wir im Zeitraum 2023-2024 ein Wachstum von 2,2 Milliarden Geräten im Jahresvergleich erwarten.

2: Unzureichende Sicherheitsmaßnahmen sind der Standard: Wer schnell ist, spart an der falschen Stelle. Es scheint, dass die Sicherheitsprioritäten bei den Herstellern in den Hintergrund treten, von schwachen Standardpasswörtern bis hin zu fehlender Verschlüsselung. Laut einer Studie des Ponemon-InstitutEtwa 32% der Unternehmen führen Schwachstellenscans auf IoT-Geräten durch, und nur 31% führen vor der Bereitstellung eine Vorzertifizierung der Geräte durch.

3: Komplexität ist Trumpf: IoT-Ökosysteme, die sich durch ihre Komplexität auszeichnen, umfassen eine Vielzahl von Geräten, Plattformen und Protokollen, die auf komplizierte Weise interagieren, was häufig zu potenziellen Sicherheitslücken führt. Aus einem Bericht von HP geht hervor, dass 70% der IoT-Geräte aufgrund der Komplexität ihrer Umgebungen anfällig für Angriffe sind, was zu Sicherheitslücken führen kann.

4: Fragen des Datenschutzes: Ein weiteres Problem, das immer wieder aufgeworfen wird, sind die von IoT-Geräten gesammelten Daten, die erhebliche Datenschutzprobleme aufwerfen, insbesondere wenn die Daten mit Dritten geteilt oder an diese verkauft werden.

5: Denial-of-Service-Angriffe und Botnet-Angriffe: In der ersten Hälfte des Jahres 2023 stiegen die DDoS-Angriffe allein um 300% an! Kompromittierte IoT-Geräte sind für Hacker günstig, um Angriffe mit Nachhaltigkeit zu skalieren. Zum Beispiel Sphynx von BlackCat Ransomware-Variante enthält das Impacket-Framework für das Dumping von Anmeldeinformationen und das RemCom-Tool für die Ausführung von Remote-Befehlen, was fortgeschrittene laterale Bewegungen in kompromittierten Netzwerken ermöglicht.

Wir alle wissen, dass RaaS ein großes Geschäft ist. Aber da immer mehr Cloud-Freigaben, Datenspeicher und IoT-Geräte offengelegt werden, können Sie davon ausgehen, dass Angreifer dank der Datenveränderung und der erhöhten Rechenleistung alle Arten von ausgeklügelten Methoden erforschen werden.

Anregungen für Ihr Team:

Unzureichend gesicherte oder falsch konfigurierte IoT-Geräte stellen verschiedene Risiken dar, darunter unbefugter Zugriff, Datenpreisgabe, Datendiebstahl und DDoS-Angriffe.

Werfen wir einen weiteren Blick auf Präventivmaßnahmen und Schritte zur Aufklärung Ihrer IT-Abteilung

Wie lassen sich die Cybersicherheitsrisiken vernetzter Geräte eindämmen?

Es ist sonnenklar, dass jeder Endpunkt eine Einstiegsmöglichkeit für Hacker bietet, und je mehr Geräte mit dem Internet verbunden sind, desto mehr Endpunkte gibt es. Es ist wichtig, das Thema Datenschutz als Ganzes zu betrachten. Mit jedem neuen webfähigen Gerät, das mit Ihrem Netzwerk verbunden wird, erhöht sich die Angriffsfläche Ihres Netzwerks.

Wie sieht es also mit der Schadensbegrenzung aus?

Erstens ist die Einbeziehung von Cybersicherheitsexperten in die frühen Phasen der Unternehmensplanung für Unternehmen entscheidend, um digitale Risiken wirksam zu mindern. Wenn Entscheidungen getroffen werden, ohne die digitale Landschaft zu berücksichtigen - wie z. B. die Einführung von Richtlinien für die Arbeit von zu Hause aus oder BYOD-Praktiken (Bring Your Own Device) -, machen sich Unternehmen anfällig für Datenschutzverletzungen.

CISOs, die an diesen Entscheidungsprozessen beteiligt sind, können diese Risiken erheblich reduzieren, indem sie sicherstellen:

- Richtig Authentifizierungsprotokolle

- Automatisierung von Sicherheitsprozessen für Effizienz

- Erhöht Funktionalität von Sicherheitswerkzeugen zur Bekämpfung verschiedener Bedrohungen.

Die Landschaft der Cybersicherheit wird durch die rasche Ausbreitung von Internet-of-Things-Geräten (IoT) noch komplizierter. Bis zum Jahr 2023 werden weltweit schätzungsweise 15,14 Milliarden IoT-Geräte im Einsatz sein, und es wird mit einem weiteren Wachstum gerechnet. Diese Verbreitung vergrößert die Angriffsfläche für Cyberkriminelle und lenkt die Aufmerksamkeit auf die Bedeutung umfassender Sicherheitsstrategien, die sowohl herkömmliche Computergeräte als auch das wachsende IoT-Ökosystem einbeziehen. Die Automatisierung bei der Erkennung von und Reaktion auf Bedrohungen ist hier von unschätzbarem Wert, da die riesige Anzahl von Geräten eine manuelle Überwachung unpraktisch macht.

Darüber hinaus sind IoT-Geräte, einschließlich Router und Sicherheitskameras, zunehmend zu bevorzugten Zielen für Angreifer geworden, was zu einem beträchtlichen Anstieg von Malware-Angriffen auf diese Geräte geführt hat. RouterAuf das Konto von IoT-Infektionen geht insbesondere eine große Anzahl von IoT-Infektionen, die Hackern einen Zugang zu anderen angeschlossenen Geräten in Netzwerken bieten.

Was ist ein unverwaltetes Gerät?

Wenn Ihr Mitarbeiter mit seinem iPad über ein drahtloses Gerät auf die Datenbank Ihres Unternehmens zugreift, greifen zwei nicht verwaltete Geräte auf Ihre Daten zu - sein iPad und der drahtlose Router. Wenn Unternehmen nicht verwaltete Geräte für den Zugriff auf ihre Netzwerke zulassen, vergrößern diese Geräte die Angriffsfläche. Hacker können dann leicht auf diese Netzwerke zugreifen und ihre Daten ausnutzen.

Sind Sie darauf vorbereitet, Ihre sensiblen Daten zu schützen, auf die von nicht verwalteten Geräten zugegriffen wird?

Eine weitere wichtige Frage: Verfügen Sie über die Tools für die Endgerätesicherheit, um Richtlinien für die Fernarbeit zu unterstützen? Und auch, um Ihr eigenes Gerät mitzubringen? Bei vielen Unternehmen ist dies nicht der Fall.

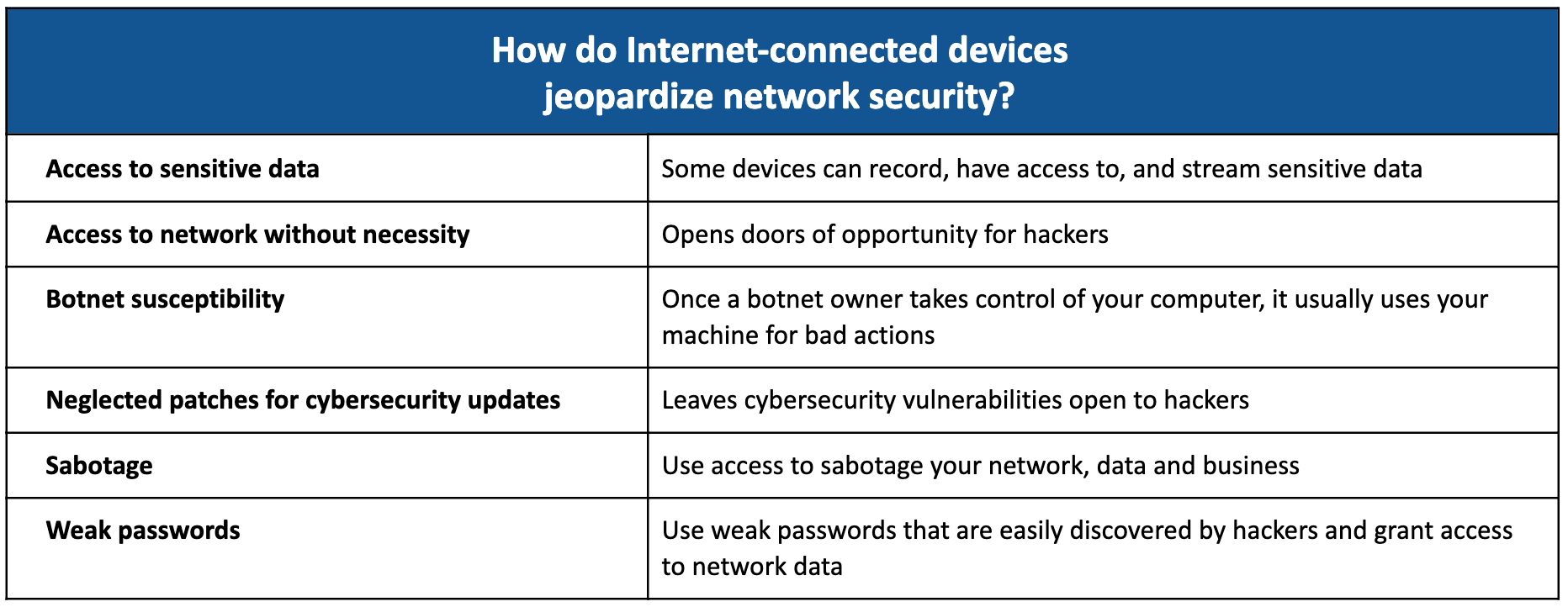

In der folgenden Liste sehen Sie, wie internetfähige Geräte die Netzwerksicherheit gefährden. Die Risiken sind hoch, wenn nicht verwaltete, mit dem Internet verbundene Geräte auf das Netzwerk Ihres Unternehmens zugreifen können.

Datenlecks sind zwar unvermeidlich, aber Schäden sind optional. Sehen wir uns die konkreten Schritte an, die Sie unternehmen müssen, um Sicherheitsrisiken zu vermeiden.

5 Schritte zur Vermeidung von Sicherheitsrisiken durch vernetzte Geräte

- Kennen Sie Ihr Risiko: Entdecken Sie alle mit dem Internet verbundenen Geräte in Ihrem Netzwerk.

- Bringen Sie Ihr Leben in Ordnung: Patchen Sie Drucker und andere leicht patchbare Geräte.

- Segmentierung aller mit dem Internet verbundenen Geräte in VLANs: Segmentieren Sie Ihre Geräte! So können Sie feststellen, wie viele und welche Geräte auf Ihre Daten zugreifen.

- Aktive Überwachung einschalten: Nutzen Sie erweiterte Intelligenz (maschinelles Lernen + menschliche Analyse), um kritische Datenlecks aktiv zu entdecken und zu untersuchen.

- Erhalten Sie sofortige Benachrichtigungen: Bei sensiblen Daten, die über ein webfähiges Gerät oder andere Methoden entweichen.

Einpacken

Wie können Sie also wissen, ob Ihre Angriffsfläche überwacht wird? Bei CybelAngel schützen wir Ihre externe Angriffsfläche durch unsere EASM-Suite. Wenn es zu spät ist und Sie bereits gehackt wurden, können Sie unser Sanierungsservice. Sie werden Ihre Zeit bis zum Abbau um 85% reduzieren.

Das war's für diesen Blog. Wir hoffen, dass Sie die Datensicherheit in Ihrem IoT-Ökosystem überprüfen werden!