Alles über EASM [Absicherung Ihrer Angriffsfläche]

Inhaltsübersicht

Schnelltest: Fällt Ihnen jeder internetfähige Vermögenswert ein, den Ihr Unternehmen besitzt? Wenn Sie Probleme haben, sind Sie nicht allein. Während die durchschnittliche Organisation über 4000 Viele Unternehmen finden es schwierig, alle sichtbaren digitalen Werte zu verfolgen. Und Cyberkriminelle machen sich dies nur allzu gerne zunutze.

Das External Attack Surface Management (EASM) soll Ihnen dabei helfen, die unbekannten Ressourcen und übersehenen Schwachstellen im digitalen Umfeld Ihres Unternehmens zu schützen, bevor sie zu potenziellen Bedrohungen werden. Lassen Sie uns EASM im Detail erkunden und einige Tipps zur effektiven Implementierung durchgehen.

1. Was ist EASM?

Ihre externe Angriffsfläche bezieht sich auf jeden öffentlich zugänglichen digitalen Vermögenswert, der sich im Besitz Ihrer Organisation befindet. Dies beinhaltet (ist aber nicht beschränkt auf):

- Webseiten

- API-Sicherheit

- Cloud-Dienste

- Vergessene Testumgebungen

Wenn diese Anwendungen und Ressourcen nicht verwaltet werden, können sie leicht von Hackern, Cyberkriminellen oder staatlich unterstützten Bedrohungsakteuren ausgenutzt werden.

Verwaltung externer Angriffsflächen (EASM) geht es darum, diese digitalen Werte zu identifizieren, zu verfolgen und zu verwalten, um das Risiko von Cyberangriffen zu verringern.

Stellen Sie sich das vor wie die Verwaltung der Sicherheit eines Gebäudes. Es geht darum, alle Türen und Eingänge zu identifizieren und dann sicherzustellen, dass sie verschlossen sind und nur befugte Personen die Schlüssel haben.

Während andere Taktiken der Cybersicherheit eher "reaktiv" auf Cyber-Bedrohungen reagieren, ist EASM ein proaktiver Ansatz, der potenzielle Schwachstellen angeht vor werden sie zu einem Problem.

2. Warum wird die externe Angriffsfläche vergrößert?

Das Risikomanagement für externe Angriffsflächen ist ein aktuelles Thema, mit einem Gartner-Bericht und geht davon aus, dass sie in den kommenden Jahren zu einem immer wichtigeren Sicherheitsmerkmal werden wird.

Hier sind 6 Gründe dafür:

- Die COVID-19-Pandemie: Die Welt erlebte eine rasante Entwicklung Digitale Transformation während der Pandemie. Während das EASM-Wachstum früher langsam und vorhersehbar war, ist es jetzt zu einem komplizierten Netz digitaler Ressourcen und Angriffsvektoren explodiert, die schwer zu sichern sind. Und sie entwickeln sich ständig weiter.

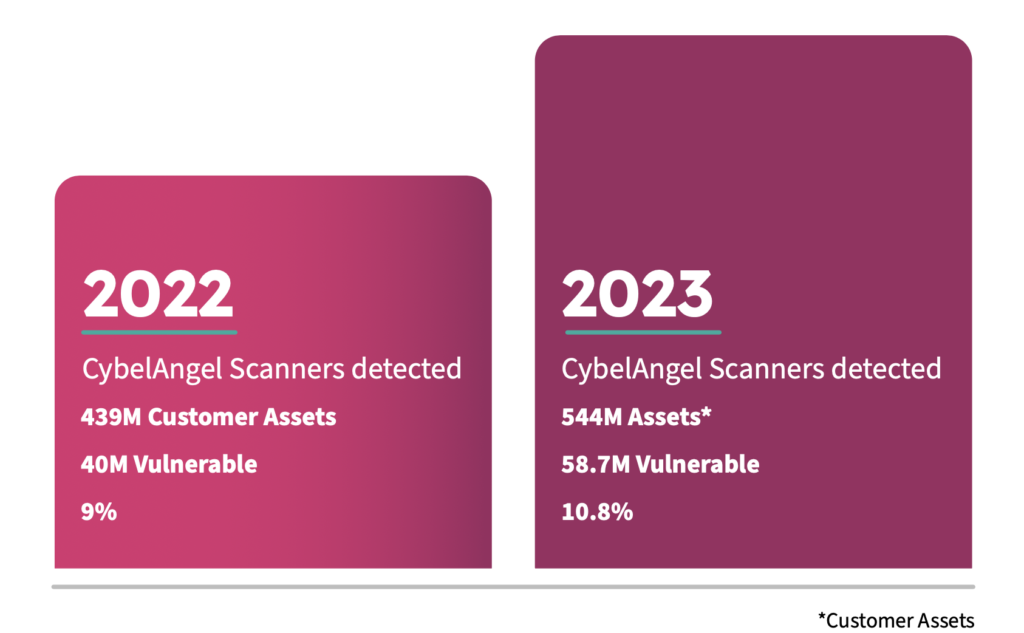

- Sicherheit in der Cloud: Viele Unternehmen, Behörden, öffentliche Einrichtungen und SaaS-Organisationen haben ihre Arbeitsabläufe in die Cloud verlagert, was die Transparenz ihrer Cyber-Assets verringern und über die von ihnen genutzten Drittanbieteranwendungen Risiken bergen kann. In seinem Bericht 2024 berichtet CybelAngel von einem 11% Erhöhung an offengelegten Cloud-Daten im Vergleich zum Vorjahr.

- Fernarbeit: Ihre externe Angriffsfläche ist nicht mehr nur Ihre eigene. Durch die Zunahme der Telearbeit gibt es eine Vielzahl neuer Endpunkte, IP-Adressen, Webanwendungen, VPNs und Tools für die Zusammenarbeit in der Cloud, die die Angriffsfläche erweitern.

- Schatten-IT: Mitarbeiter können nicht zugelassene Anwendungen oder Dienste bereitstellen und so Ressourcen schaffen, die von Sicherheitsteams nicht aufgespürt werden. Ihre Bedrohungen werden zu Ihren Bedrohungen, und das kann leicht zu einem riesigen Spinnennetz von Sicherheitsrisiken werden.

- IoT-Geräte: Vernetzte Geräte werden in Sicherheitsplänen oft übersehen, obwohl sie zunehmend ins Visier von Angreifern geraten.

- Schwachstellen in der Lieferkette: Jedes Unternehmen hat ein ganzes Ökosystem von Anbietern, Händlern, Partnern und Verkäufern, die wiederum ihre eigenen Lieferketten mitbringen. Diese haben immer ihre eigenen Schwachstellen und einen unterschiedlichen Reifegrad der Cybersicherheitspraktiken.

Wen betrifft das also?

Kurz gesagt, alle.

Allein die Abwicklung von Routinegeschäften mit anderen Unternehmen erhöht die Risiken in Ihren eigenen Systemen und Prozessen. Und die Beschäftigung von nur einer Person kann zu ungeschützten Werten und neuen Schwachstellen führen.

3. EASM vs. ASM und andere Cybersicherheitsabläufe

EASM wird oft mit anderen Cybersicherheitspraktiken verwechselt wie Angriffsflächenmanagement (ASM), Schwachstellenmanagement und Penetrationstests. Hier sind die Unterschiede:

- ASM (Angriffsflächenmanagement) Überwachung der Angriffsfläche): Während ASM die gesamte Angriffsfläche (sowohl intern als auch extern) abdeckt, konzentriert sich EASM ausschließlich auf die dem Internet zugewandten Anlagen. EASM kann als eine spezialisierte Untergruppe von ASM betrachtet werden.

- Management von Schwachstellen: Eine Schwachstellenbewertung kann Schwachstellen in bekannten Anlagen aufdecken und beheben, aber sie befasst sich nicht immer mit unbekannten oder nicht verwalteten Anlagen.

- Penetrationstests: Penetrationstests werden regelmäßig und manuell durchgeführt, während EASM kontinuierlich arbeitet und einen kontinuierlichen Schutz bietet.

- Informationen über Bedrohungen: Während sich Bedrohungsdaten auf externe Bedrohungen konzentrieren, stellt EASM eine direkte Verbindung zwischen diesen Bedrohungen und Ihren exponierten Anlagen her, was die Handlungsfähigkeit erhöht.

Unternehmen können EASM mit anderen Sicherheitsmaßnahmen kombinieren, um eine möglichst ganzheitliche Cybersicherheitsstrategie zu entwickeln.

4. Die 4 Vorteile der EASM-Cybersicherheit

Die Einführung von EASM bietet mehrere entscheidende Vorteile:

- Verbesserte Sichtbarkeit: EASM stellt sicher, dass alle nach außen gerichteten Ressourcen - auch Schatten-IT und vergessene Endpunkte - erfasst werden. Dies ist wichtig, um blinde Flecken in Ihrer Sicherheitsstrategie zu vermeiden.

- Proaktives Risikomanagement: Durch die Identifizierung und Priorisierung von Schwachstellen mit einer umfassenden Risikobewertung hilft EASM Ihnen bei folgenden Aufgaben Online-Bedrohungen bevor Angreifer sie entdecken.

- Einhaltung von Vorschriften: Das Führen eines Bestandsverzeichnisses der externen Anlagen und Zugangspunkte und deren Sicherung kann dazu beitragen, die Compliance-Anforderungen für GDPR, HIPAA und andere Vorschriften zu erfüllen.

- Verbesserte Reaktion auf Vorfälle: Wenn es zu Zwischenfällen kommt, ermöglicht eine umfassende Karte Ihrer Angriffsfläche eine schnellere Eindämmung und Lösung.

Ein Unternehmen, das EASM einsetzt, könnte zum Beispiel eine veraltete Anwendung entdecken, die noch immer dem Internet ausgesetzt ist. Die proaktive Behebung dieser Schwachstelle könnte eine kostspielige Datenpanne verhindern.

5. Die 3 Herausforderungen der EASM-Lösungen

Trotz seiner Vorteile ist das EASM nicht ohne Herausforderungen. Hier sind einige der häufigsten Hürden, mit denen Unternehmen konfrontiert sind:

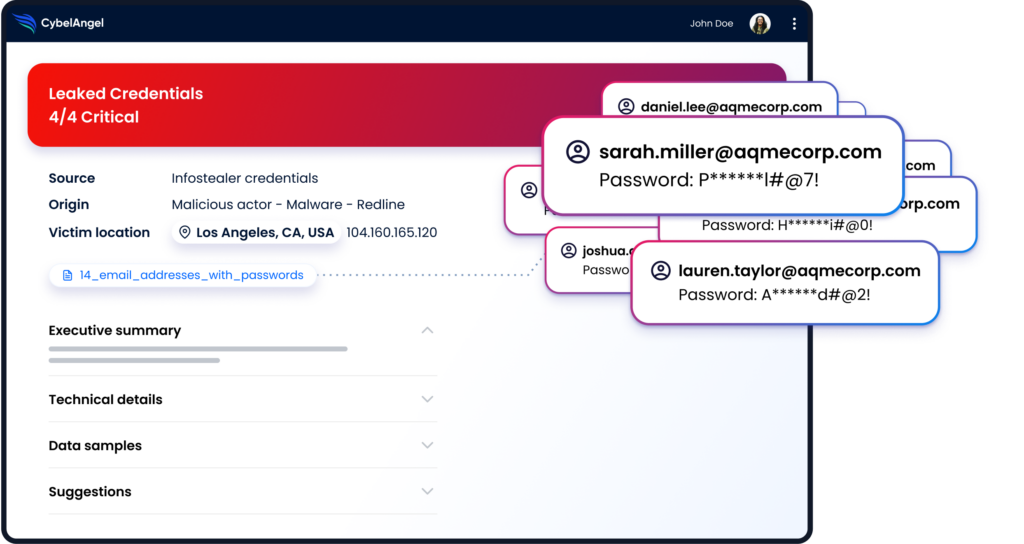

- Entdeckung von Vermögenswerten: In weitläufigen IT-Umgebungen kann sich das Auffinden aller internetfähigen Ressourcen wie die Suche nach einer Nadel im Heuhaufen anfühlen. CybelAngels 2024 'Stand des EASMDer Bericht ergab, dass jeden Monat 7,6 000 Zugangsdaten offengelegt und kompromittiert werden.

- Kontinuierliche Überwachung: Der dynamische Charakter digitaler Ökosysteme erfordert ständige Wachsamkeit, was die Ressourcen belasten kann.

- Priorisierung der Risiken: Nicht alle Schwachstellen sind gleich. Die Entscheidung, welche Probleme zuerst angegangen werden müssen, ist entscheidend, aber schwierig.

Um diese Herausforderungen zu meistern, sollten Unternehmen nach EASM-Lösungen Ausschau halten, die Automatisierung, Integration mit bestehenden Tools und zuverlässige Berichtsfunktionen bieten.

6. Anwendungsfälle: 3 EASM-Geschichten

Sehen wir uns einige Beispiele aus der Praxis an, die zeigen, wie das Management externer Angriffsflächen Unternehmen schützen kann.

Verhinderung von Datenschutzverletzungen

Lagardère ist ein internationaler Konzern mit Niederlassungen in mehr als 40 Ländern. Doch mit dem Wachstum des Unternehmens wuchs auch die Angriffsfläche von außen.

In einem zunehmend komplexen digitalen Ökosystem nutzten sie CybelAngelEASM-Software, um über 200 Datenschutzverletzungen durch Dritte pro Jahr zu verhindern.

Außerdem wurde die Reaktionszeit auf Vorfälle verkürzt, indem Echtzeitwarnungen und Vorfallsberichte verwendet wurden, um schnell reagieren zu können.

Schutz des geistigen Eigentums

Kennzeichnen ist ein Technologieunternehmen mit 38.000 Mitarbeitern und einem Umsatz von 2,6 Milliarden Euro. Aufgrund des wettbewerbsintensiven Marktes könnte jeder Verlust von geistigem Eigentum katastrophale Folgen haben. Und bei so vielen Mitarbeitern bestand immer die Gefahr von Datenlecks.

Verwendung von CybelAngelEASM-Lösung war Signify in der Lage, Datenlecks schnell aufzuspüren und zu beseitigen. Allein im ersten Monat wurden potenzielle Klagen und Datenschutzverletzungen im Wert von Millionen von Dollar vermieden.

Überwachung der Lieferketten

Sanofi ist eine Gesundheitsorganisation mit über 100.000 Mitarbeitern in mehr als 100 Ländern. Die Pharmaindustrie ist für Hacker besonders attraktiv, so dass Sanofi alle Vorkehrungen zum Schutz seiner Systeme treffen musste.

Sanofi implementiert CybelAngelEASM-Tools, um Datenlecks proaktiv zu erkennen und zu verhindern. Das Unternehmen nutzte es auch, um seine Lieferkette bei der Verbesserung ihrer eigenen Praktiken zu unterstützen, indem es jedem Anbieter seine eigene "Reifekarte" zur Sicherung seiner Cybersicherheitspraktiken gab.

7. Worauf ist bei einem EASM-Tool zu achten?

Die Wahl der richtigen EASM-Lösung kann über den Erfolg oder Misserfolg Ihrer Cybersicherheitsbemühungen entscheiden.

Das Ziel von EASM ist es, blinde Flecken zu beseitigen und durch ein ständig aktualisiertes Inventar einen vollständigen Überblick über alle Ihre digitalen Assets zu erhalten.

Denken Sie daran, dass Sie wissen, wo sich alle metaphorischen Türen Ihres Unternehmens befinden - und dass sie sicher verschlossen sind und die Schlüssel an einem sicheren Ort aufbewahrt werden.

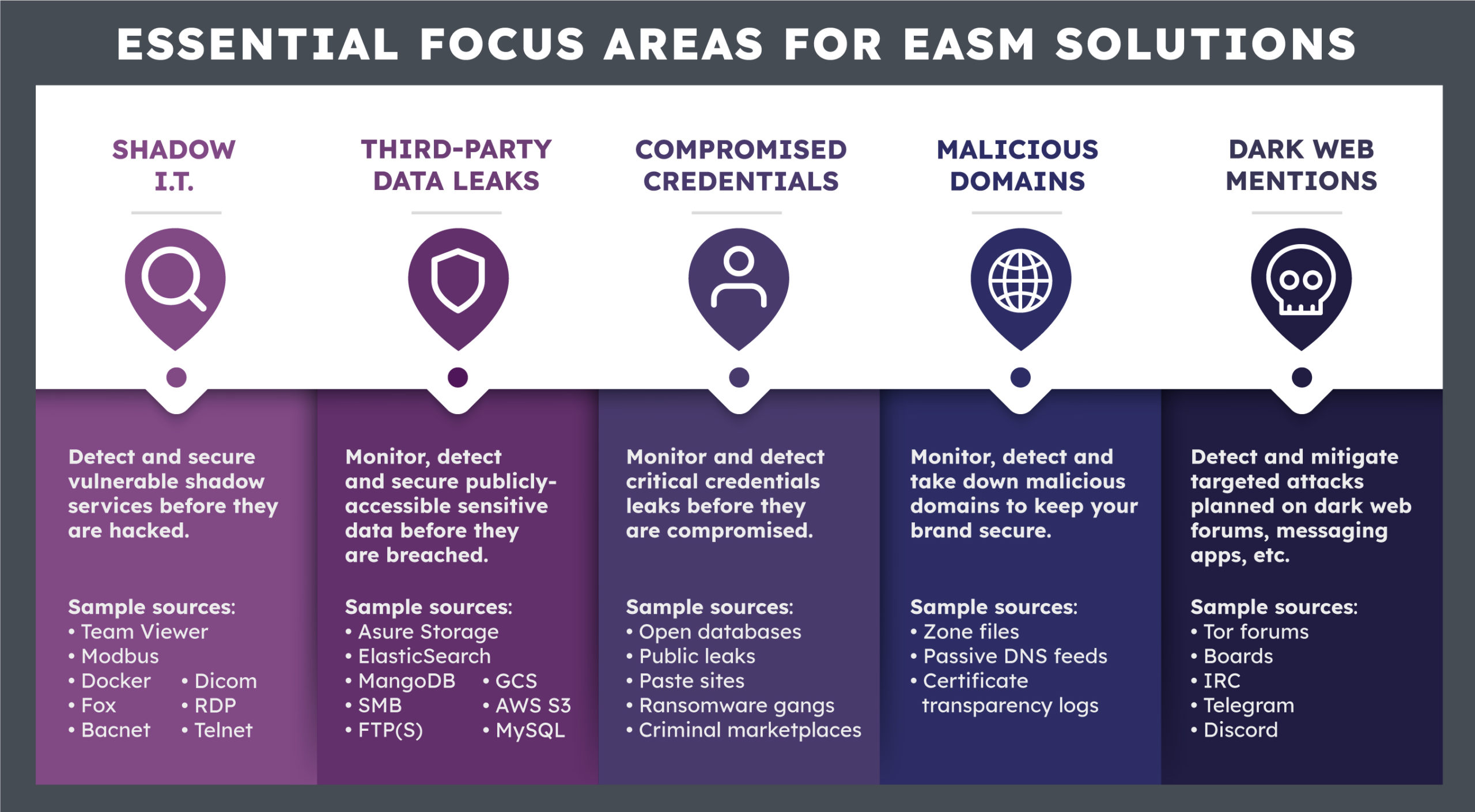

Hier sind die Funktionen, denen Sie Priorität einräumen sollten:

- Umfassende Bestandsaufnahme: Eine gute EASM-Lösung sollte Ihre gesamte externe Angriffsfläche kontinuierlich überwachen und Schwachstellen und Fehlkonfigurationen aufdecken - und die Ihrer Anbieter und andere Tochtergesellschaften.

- Hochwertige Warnmeldungen: Suchen Sie nach Tools, die zeitnahe, umsetzbare und nach Prioritäten geordnete Warnmeldungen liefern. Die Warnungen sollten alle kontextbezogenen Details enthalten, damit Ihr Sicherheitsteam sofort mit Abhilfemaßnahmen beginnen kann.

- Instrumente des Risikomanagements: Die Lösung sollte über Funktionen verfügen, mit denen sich die wichtigsten Risiken, wie z. B. die Weitergabe von Anmeldedaten, vermeiden lassen, Domainbesetzung Bedrohungen und die Gefährdung des geistigen Eigentums. Dieser umfassende Ansatz schützt vor Cyberangriffen aus mehreren Bereichen.

- Schwerpunktbereiche: Wirksame EASM-Instrumente sollten die Risiken in folgenden Bereichen überwachen und abmildern:

- Anfällige Schatten-IT

- Öffentlich zugängliche sensible Daten

- Kritische Lecks in den Zugangsdaten und Datenschutzverletzungen

- Für Phishing verwendete bösartige Domänen

- Das dunkle Netz Tätigkeit

Wenn Sie sich auf diese Funktionen konzentrieren, sind Sie besser gerüstet, um Ihre externe Angriffsfläche effektiv zu verwalten und potenziellen Bedrohungen einen Schritt voraus zu sein.

Ihr

Ihr

8. Wie CybelAngel Ihre EASM-Arbeitsabläufe unterstützen kann

Da jedes Unternehmen über Tausende von digitalen Assets verfügt, kann sich die Verfolgung dieser Assets überwältigend anfühlen. Aber mit dem richtigen EASM-Tool müssen Sie sich keine Sorgen machen.

CybelAngel bietet ein umfassendes Angebot an Sicherheitslösungen für externe Bedrohungen, darunter:

- Verwaltung der Angriffsfläche : Erkennen Sie anfällige APIs und Assets, bevor Cyberkriminelle sie sehen.

- Prävention von Datenschutzverletzungen: Erkennen Sie potenzielle Datenschutzverletzungen, bevor sie passieren, und ergreifen Sie Maßnahmen, um sie zu schützen.

- Ausweis-Intelligenz: Verhindern Sie, dass Ihre Anmeldedaten im Dark Web verkauft und für Phishing- oder Erpressungsversuche verwendet werden.

- Überwachung des Dark Web: Seien Sie Cyberkriminellen einen Schritt voraus, indem Sie ihre Chat-Foren im Dark Web überwachen.

- Schutz der Marke: Finden und entfernen Sie bösartige Domains, gefälschte Konten und betrügerische Apps, die mit Malware geladen sein könnten.

- Sanierungsdienste: Reduzieren Sie Ihre Ausfallzeiten um 85% im Falle eines Ransomware-Angriffs oder einer anderen Form von Cybervorfall.

- M&A-Cyber-Due-Diligence: Überprüfen Sie Ihre Cybersicherheitslage und wie sie sich auf die Bewertung und den Vergleich mit anderen Unternehmen der Branche auswirken könnte.

- Besondere Untersuchung von Bedrohungen: Sie erhalten Unterstützung von Cyber-Experten, um Probleme schnell zu erkennen und zu lösen.

Um mehr zu erfahren, können Sie jederzeit eine Demo buchen um zu erfahren, wie die EASM-Tools von CybelAngel auf die Bedürfnisse Ihrer Organisation zugeschnitten werden können.

9. EASM-FAQs

Im Folgenden finden Sie einige häufig gestellte Fragen, die Ihnen helfen sollen, die Angriffsfläche Ihres Unternehmens von außen zu schützen.

Wie unterscheidet sich EASM vom herkömmlichen Schwachstellenmanagement?

EASM konzentriert sich auf die Erkennung und Verwaltung von nach außen gerichteten Assets, während das Schwachstellenmanagement Schwachstellen in bekannten Assets identifiziert und behebt. EASM stellt sicher, dass Sie alles absichern, auch die Anlagen, von denen Sie vielleicht nichts wissen.

Brauchen kleine Organisationen EASM, oder ist es nur für Unternehmen gedacht?

EASM ist für Unternehmen jeder Größe von Vorteil. Kleine Unternehmen sind oft das Ziel von Angreifern, weil ihre externen Angriffsflächen weniger sicher sind. Größere Organisationen können aufgrund ihres umfangreichen Anlagenbestands ebenfalls ein Ziel sein. EASM bietet die nötige Transparenz und Kontrolle, um dieses Risiko zu mindern.

Wie oft sollte meine Angriffsfläche überprüft werden?

Kontinuierliche Überwachung ist unerlässlich. In Anbetracht der Tatsache, dass ständig neue Anlagen geschaffen werden und bestehende Anlagen potenziell gefährdet sind, ist die Verwaltung der Gefährdung in Echtzeit der beste Weg, um sicher zu bleiben.

Kann EASM dabei helfen, Compliance-Anforderungen wie GDPR oder HIPAA zu erfüllen?

Ja. EASM bietet ein umfassendes Inventar der nach außen gerichteten Anlagen und gewährleistet, dass sensible Daten sicher sind und die Compliance-Standards eingehalten werden.

Schlussfolgerung

Die externe Angriffsfläche ist dynamischer und umfangreicher als je zuvor, so dass herkömmliche Sicherheitsmaßnahmen allein nicht mehr ausreichen.

Wir von CybelAngel wissen, dass die Verwaltung Ihrer gesamten Sicherheitsstruktur entmutigend wirken kann. Aber das muss es nicht sein.

Mit unseren fortschrittlichen Lösungen für externe Bedrohungen können Sie die Kontrolle über Ihre Ressourcen übernehmen und Ihr Unternehmen vor Angriffen von außen schützen. Demo buchen um mehr über CybelAngel zu erfahren und wie es Ihnen helfen kann, Ihren Seelenfrieden zu bewahren.