Démystifier la réglementation en matière de conformité [DORA et NIS 2].

Soutenez votre équipe, minimisez les maux de tête et améliorez vos opérations de conformité dès aujourd'hui. Téléchargez notre Ebook essentiel..

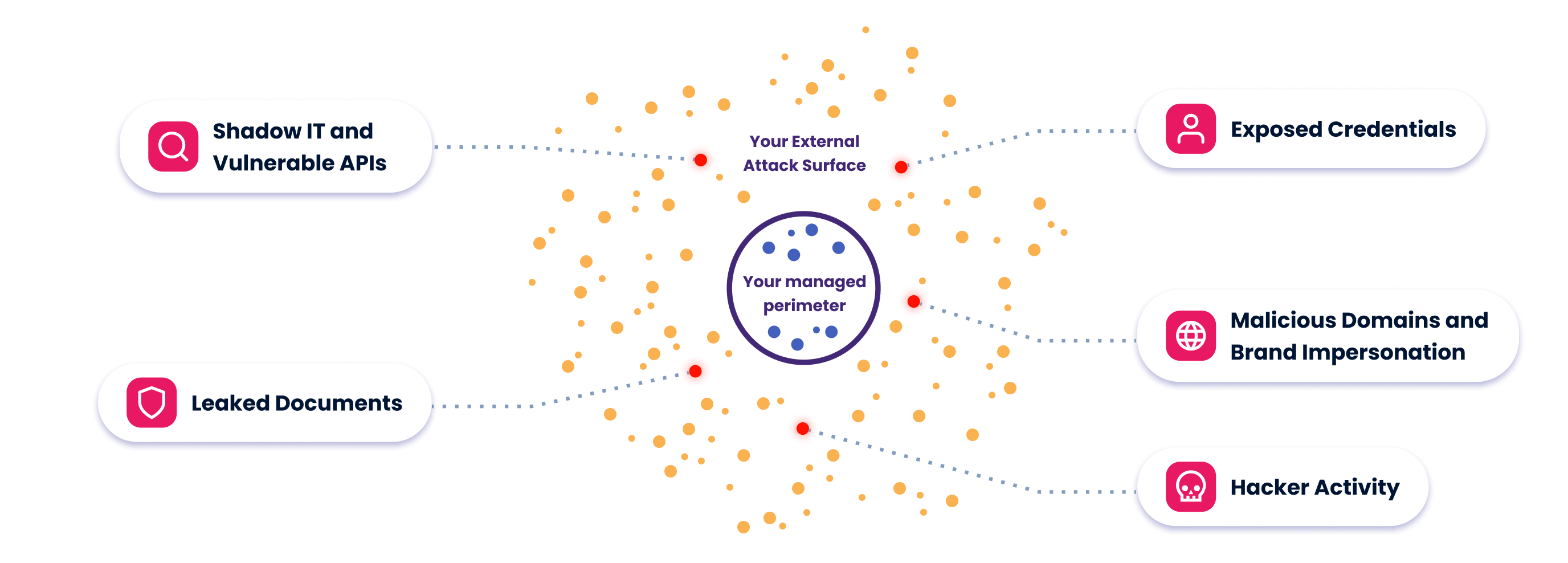

Grâce à des analyses quotidiennes et complètes de l'Internet, CybelAngel vous offre une vue d'ensemble de tous les actifs exposés et des vulnérabilités que vous avez potentiellement en dehors de votre réseau informatique.

La double puissance du modèle d'IA unique de CybelAngel, qui traite des milliards de points de données chaque jour, associée à une équipe d'analystes expérimentés et dévoués, vous garantit de toujours recevoir les informations et le niveau de détail dont vous avez besoin pour vos incidents.

Grâce à des rapports d'incidents détaillés comprenant les accès directs aux fichiers, la classification des documents, les profils des acteurs de la menace et les TTP (Tactiques, Techniques et Procédures), vous pouvez remédier rapidement à la situation. CybelAngel soutient également tous les efforts de démantèlement avec des enquêtes spécialisées sur les menaces, la gestion des risques des tiers et des services de due diligence en cybersécurité pour les fusions et acquisitions.

Le blog de CybelAngel fournit des informations directes et contextuelles sur les menaces externes, les problèmes d'API et les modèles de vulnérabilité émergents. Découvrez dès aujourd'hui des informations exploitables pour vous et votre équipe SOC !

Démystifier la cybercriminalitéDécouvrez notre guide clair, étape par étape, qui décompose la cybersécurité et la conformité en informations simples et exploitables, conçues pour vous aider à garder une longueur d'avance sans la complexité.

Les clients les plus innovants de divers secteurs - notamment la finance, la fabrication, les produits pharmaceutiques, le luxe et la vente au détail - font confiance à CybelAngel pour sécuriser leur surface d'attaque.

Demander une démonstration personnaliséeEn savoir plus sur les produits et services offerts par CybelAngel, la plateforme leader de Cyber Threat Intelligence. CybelAngel permet aux organisations de sécuriser efficacement leurs actifs numériques externes, de gérer les vulnérabilités et d'atténuer les cyber-menaces avant qu'elles ne se produisent, qu'il s'agisse de la découverte et de la surveillance complètes des actifs, de la prévention proactive des violations de données, de l'évaluation des risques par des tiers ou de la diligence raisonnable en matière de fusions et acquisitions.

Tirez parti de notre veille externe sur les menaces pour obtenir une nouvelle perspective.